利用电子邮件发起攻击是各类攻击组织屡试不爽的方式,过去的几年中 Emotet 一直是利用电子邮件发起攻击的大头,但在 Emotet 家族被多国政府执法铲除后,尚未有组织能够成为领头羊。

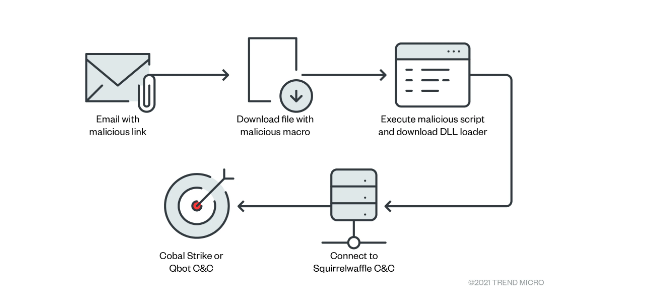

从 2021 年 9 月开始,研究人员陆续发现许多带有恶意 Office 文档附件的垃圾邮件在大量传播。与 Emotet 类似,这些攻击活动利用被盗的电子邮件发起攻击,内容看起来是对已有邮件的回复,其实是包含下载恶意 ZIP 文件的超链接。Squirrelwaffle 的这种攻击策略会降低受害者对恶意活动的防范能力,通过跟踪分析,研究人员认为Squirrelwaffle使用了 ProxyLogon 和 ProxyShell 漏洞利用链。

研究人员调查了最近发生在中东的几起与 Squirrelwaffle 相关的攻击事件。这导致对这些攻击的初始访问可以有更深入的调查,看看攻击是否涉及上述漏洞利用。

研究人员观察到的所有攻击都源自内部部署的 Microsoft Exchange 服务器,这些服务器似乎容易受到 ProxyLogon 和 ProxyShell 的攻击。在这篇文章中,我们将更深入地了解了这些观察到的初始访问技术和 Squirrelwaffle 活动的早期阶段。

分析Exchange所受到的攻击

研究人员在三个Exchange服务器上的IIS日志中都发现了漏洞CVE-2021-26855、CVE-2021-34473和CVE-2021-34523被利用的痕迹,ProxyLogon (CVE-2021-26855) 和 ProxyShell (CVE-2021-34473 和 CVE-2021-34523) 攻击中使用了相同的 CVE。微软在 3 月份发布了 ProxyLogon 的补丁,那些应用了 5 月或 7 月更新的用户可以免受 ProxyShell 漏洞的影响。

CVE-2021-26855:预认证代理漏洞

此服务器端请求伪造 (SSRF) 漏洞可通过向 Exchange 服务器发送特制的 Web 请求来允许攻击者进行访问。 Web 请求包含一个指向 Exchange Web 服务 (EWS) API 终端的 XML 负载。

该请求使用自定义的 cookie 绕过身份验证,并允许未经身份验证的攻击者执行在 XML 负载中编码的 EWS 请求,然后最终对受害者的邮箱执行操作。

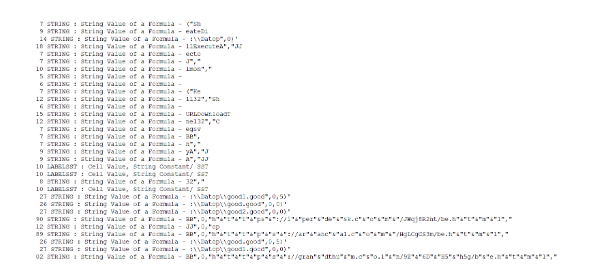

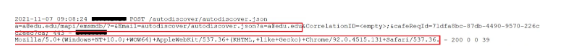

在对 IIS 日志的分析中,我们看到攻击者在其攻击中使用了公开可用的漏洞。此漏洞使攻击者能够获取用户 SID 和电子邮件。他们甚至可以搜索和下载目标的电子邮件。图 1 到图 3 突出显示了来自 IIS 日志的证据并显示了漏洞利用代码。

正如在IIS日志中看到的那样,利用CVE-2021-26855

日志(图 2 到 3)还显示,攻击者利用 ProxyLogon 漏洞获取该特定用户的 SID 和电子邮件,以使用它们发送恶意垃圾邮件。

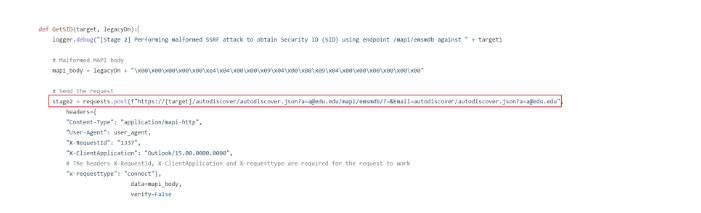

负责获取漏洞利用程序中 SID 的函数

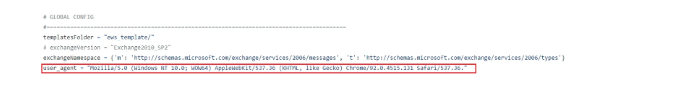

攻击中使用的用户代理

CVE-2021-34473:预认证路径混乱

这个ProxyShell漏洞滥用了显式登录URL的URL标准化,其中,如果后缀是autodiscover/ autodiscovery .json,登录电子邮件将从URL中删除。这将授予任意后端URL与Exchange计算机帐户(NT AUTHORITY\SYSTEM)相同的访问权限。

利用 CVE-2021-34473

CVE-2021-34523:Exchange PowerShell 后端权限提升

Exchange 具有 PowerShell 远程处理功能,可用于阅读和发送电子邮件。 NT AUTHORITY\SYSTEM 不能使用它,因为它没有邮箱。但是,在通过前面的漏洞直接访问的情况下,可以向后端/PowerShell 提供 X-Rps-CAT 查询字符串参数。 backen/PowerShell 将被反序列化并用于恢复用户身份。因此,它可用于模拟本地管理员来运行 PowerShell 命令。

利用 CVE-2021-34523

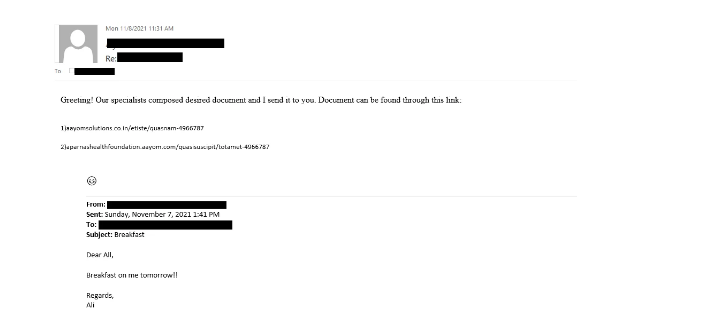

目标收到的恶意垃圾邮件

有了这个,攻击者将能够劫持合法的电子邮件链并将他们的恶意垃圾邮件作为对所述链的回复发送。

恶意垃圾邮件

在观察到的一次攻击中,受影响网络中的所有内部用户都收到类似于上图所示的电子邮件,其中垃圾邮件已作为对现有电子邮件线程的合法回复发送。所有观察到的电子邮件都是用英语编写的,用于中东的垃圾邮件活动。虽然不同地区使用其他语言,但大多数是用英语编写的。更值得注意的是,来自受害者域的真实帐户名被用作发件人和收件人,这增加了收件人点击链接并打开恶意 Microsoft Excel 电子表格的机会。

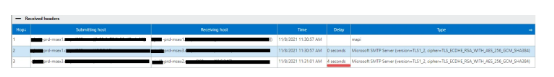

通过 MTA 路由的恶意垃圾邮件

在相同的攻击中,研究人员分析了收到的恶意邮件的邮件标题,邮件路径是内部的(在三个内部交换服务器的邮箱之间),表明邮件不是来自外部发件人、开放邮件中继或任何消息传输代理 (MTA)。

恶意 Microsoft Excel 文档

使用此技术将恶意垃圾邮件发送到所有内部域用户将降低检测或阻止攻击的可能性,因为邮件逃逸者将无法过滤或隔离任何这些内部电子邮件。攻击者在访问易受攻击的 Exchange 服务器后也没有释放或使用工具进行横向移动,因此不会检测到任何可疑的网络活动。此外,在恶意电子邮件在整个环境中传播之前,没有在 Exchange 服务器上执行会触发任何警报的恶意软件。

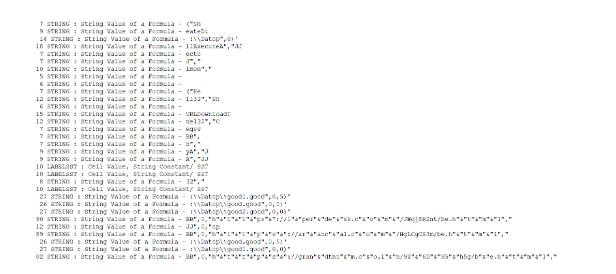

恶意的 Microsoft Excel 文件

攻击者利用 Exchange 服务器传递内部邮件,这样做是为了让用户失去防范意识,让他们更有可能点击链接并打开已删除的 Microsoft Excel 或 Word 文件。

恶意电子邮件中使用的两个链接(aayomsolutions[.]co[.]in/etiste/quasnam[]-4966787 和 aparnashealthfoundation[.]aayom.com/quasisuscipit/totamet[-]4966787)都在计算机中附加了一个 ZIP 文件。在这本例中,ZIP 文件包含一个恶意的 Microsoft Excel 表格,该表格下载并执行与 Qbot 相关的恶意 DLL。

Excel 4.0 宏

这些工作表包含负责下载和执行恶意 DLL 的恶意 Excel 4.0 宏。

Excel 文件感染链

电子表格从 hxxps:[//]iperdesk.com/JWqj8R2nt/be.html、hxxps:[//]arancal.com/HgLCgCS3m/be.html 和 hxxps:[//]grandthumco.in/9Z6DH5h5g/be.html 的硬编码 URL 下载 DLL。

DLL 被释放在 C:\Datop\ 中,最后,该文档使用以下命令执行 DLL:

DLL 感染流程

安全建议

如上所述,通过利用 ProxyLogon 和 ProxyShell,攻击者能够绕过原本可以阻止恶意电子邮件传播的常规检查。这突出了用户如何在攻击的成功或失败中发挥重要作用。 Squirrelwaffle 活动应该让用户警惕用于掩盖恶意电子邮件和文件的不同策略。来自受信任联系人的电子邮件可能不足以表明电子邮件中包含的任何链接或文件都是安全的。

务必确保已应用针对 Microsoft Exchange Server 漏洞的补丁,特别是 ProxyShell 和 ProxyLogon(CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207)。微软重申,那些在 3 月份为 ProxyLogon 应用补丁的人不受 ProxyShell 漏洞的保护,应该安装更新(5 月或 7 月)的安全更新。

以下是需要考虑的其他安全最佳实践:

在所有 Exchange 服务器上启用虚拟修补模块,以便为尚未针对这些漏洞修补的服务器提供关键级别的保护;

在关键服务器中使用终端检测和响应 (EDR) 解决方案,因为它提供计算机内部的可见性并检测服务器上运行的任何可疑行为;

对服务器使用终端保护设计;

在电子邮件、网络和网络上应用沙盒技术,用于检测相似的 URL 和样本非常重要;

用户还可以选择通过托管检测和响应 (MDR) 来保护系统,它利用先进的人工智能来关联威胁并确定其优先级,以确定它们是否是更大攻击的一部分。

本文翻译自:https://www.trendmicro.com/en_us/research/21/k/Squirrelwaffle-Exploits-ProxyShell-and-ProxyLogon-to-Hijack-Email-Chains.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh