导语:TodayZoo工具集是使用从其他开源工具中复制的代码片段构建的网络攻击工具包,我们在检查一系列凭据网络钓鱼活动时发现了这个网络钓鱼工具包,这些活动都将凭据发送到攻击者操作的C2端点中。

TodayZoo工具集是使用从其他开源工具中复制的代码片段构建的网络攻击工具包,我们在检查一系列凭据网络钓鱼活动时发现了这个网络钓鱼工具包,这些活动都将凭据发送到攻击者操作的C2端点中。

我们收集工具包为“TodayZoo”,它在早期的活动中的程序收集组件中使用了这个词,这可能是对医疗视频会议应用页面的引用,TodayZoo 包含从广泛传播的开源代码中复制的大量代码。

自从去年12月首次观察到TodayZoo网络钓鱼工具包的活动以来,电子邮件钓鱼活动一直在继续。这篇文章详细介绍了基于TodayZoo工具包的网络钓鱼活动的一些技术。

0x01 TodayZoo 工具包

“网络钓鱼工具包”是实施网络钓鱼的一组软件或服务的各个部分。该术语最常指的是包含可执行文件,脚本和HTML页面的文件,攻击者可以利用这些文件快速设置无法检测的网络页面,并通过它收集捕获。

网络钓鱼工具包通常可以分为以下主要组成部分:

模仿:这些组件有助于使登录页面看起来合法。这些可以包括模仿欢迎横幅的图像,以及根据目标电子邮件地址获取的动态生成的徽标和品牌。这些组件还可能包括合法链接或“密码重置”按钮,用于将谨慎的用户引导出页面并进入合法站点。

混淆:这些组件向扫描器或自动安全检测系统隐藏页面的真实目的。混淆技术可以通过编码或单独的函数设计来使资源的提取更加困难。混淆还可以包括页面或站点上的反沙盒,这些资源被调用以强制执行。

凭据收集:这些组件有助于目标用户提供的凭据的输入、收集和传递。这些组件还包括有关凭据发送到何处、它们如何存储以及用户在提供凭据后将发送到哪些站点的信息。

这些组件可以在 TodayZoo 网络自动化工具包中看到,我们将在以下部分中讨论。

0x02 TodayZoo 网络钓鱼活动

TodayZoo 网络攻击工具包的使用最初出现在 2020 年 12 月。然后,在 2021 年 3 月,我们观察到AwsApps[.]com域名发送的电子邮件,最终将用户定向到最终登录页面。

最初,电子邮件发送方是随机生成的域名,例如wederfs76y3uwedi3uy89ewdu23ye87293eqwhduayqw[.]awsapps[.]com。

电子邮件本身相对简单:冒充微软并利用字体混淆技术逃避检测。例如,在他们活动的早期阶段,攻击者使用标签每隔几个字符就插入消息的日期,如下图所示:

图 1. 插入电子邮件消息的 HTML 代码的字体改造示例

几个月来,消息正文中的社会工程学诱饵反复更改。4月和5月的活动使用了密码重置,而最近8月的活动更多的是利用传真通知。

图 2. TodayZoo 网络工具包的电子邮件诱饵示例

以下是攻击诱饵,Zoo 的攻击链示例:

初始重定向器: hxxp://2124658742[.]ujsd[.]pentsweser[.]com//fhwpp8sv[.]#aHR0cHM6Ly9saW1lc3RvbmVzbS5jb20vZWRmaC5rZXJmcS8jbm8tcmWlQbhlz==

二级重定向器: hxxps://limestonesm[.]com/edfh.kerfq/#[email protected][.]com

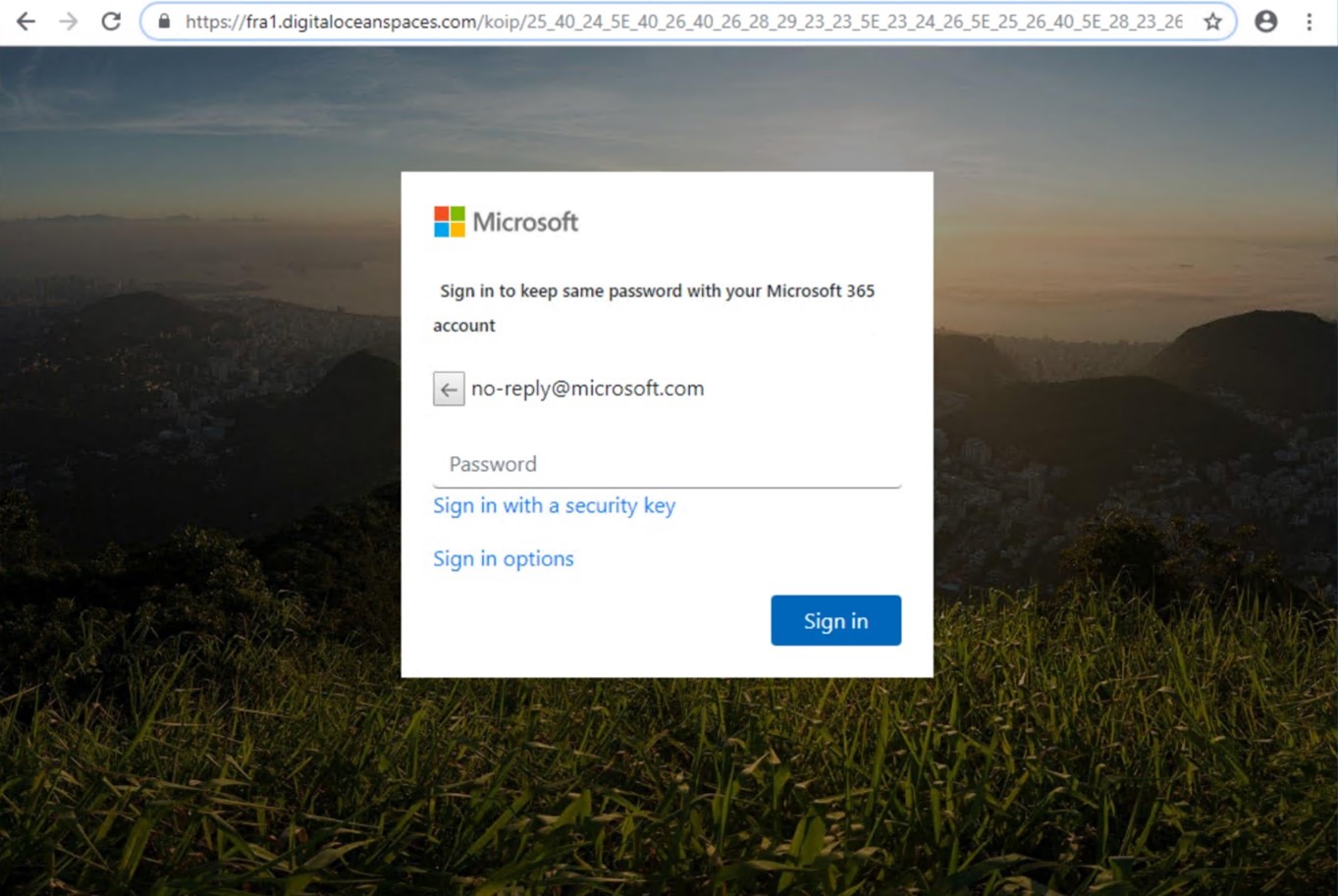

最终登陆页面: hxxps://fra1[.]digitaloceanspaces[.]com/koip/25_40_24_5E_40_26_40_26_28_29_23_23_5E_23_24_26_5E_25_26_40_5E_28_23_28.html[.]com/koip/25_40_24_5E_40_26_40_26_28_29_23_23_5E_23_24_26_5E_25_26_40_5E_28_html#23_2-re]

凭证收集页面: hxxps://nftduniya[.]com/cas/vcouminctodayq[.]php

初始URL和辅助URL要么是被破坏的站点,要么是攻击者创建的站点,它们充当重定向器,将电子邮件中使用的更广泛的URL汇集到托管网络钓鱼工具包的最终登录页面。初始URL 使用无限子域,这是一种先前讨论的技术,允许攻击者为每个用户单独使用的 URL。该 URL 还利用了由路径界分处的多个斜杠组成的格式错误的网址,以及与邮件地址一起编写的辅助网址。

在Zoo 的活动实例中,最终登录页面都在服务于此数字Ocean 中。页面与标准 Microsoft 365 登录页面的明显不同,尽管在用作攻击指标(IOA)的交付方法,诱饵和站点方面发生了许多变化,但TodayZoo工具几乎保持不变,只更改了几个字符串。

图 3. 2021 年 8 月 TodayZoo 的虚假登录页面示例

TodayZoo工具包中没有混淆组件,因为登录页面的源代码揭示了窃取的凭据将被泄露的位置,这是另一个以TodayZoo.php结尾的受感染站点。通常,凭据收集页面会处理凭据。

图4.TodayZoo HTML源代码

根据名称TodayZoophp ,其文件处理页面以Zoom 结尾。还有“Today Zoom Meetings”等标记,证明它最初是针对视频会议应用程序的用户。

攻击者还从他们单独的合法邮件服务转向为的电子邮件活动邮件服务帐户。但是,它们在其 URL 路径和子域中保留了特定的字符模式,可与所描述的其他 TTP 一起使用。

0x03 样本分析

在我们分析的TodayZoo登陆页面的源代码中,一开始就有几个对外部源的静态引用。通常,这些外部链接可帮助网络钓鱼工具正确模仿他们欺骗的网站的登录页面和其他元素。然而,在 TodayZoo 的案例中,这些站点连接大量存在是“无效链接”。源代码中还有各种标记,例如

图 5. 引用 DanceVida[.]com 的 TodayZoo 页面登陆源代码

1.DanceVida 连接

“DanceVida”是一个图像代码块。因此,使用DanceVida的工具包在交付、诱骗方面相似,因为它们在工具包不同的模式下的各种论坛上以及更广泛的登录页面模板下自行编辑。基于 DanceVida 的工具包收集页面收集的大多数人都使用免费电子邮件服务泄露到帐户中,例如 GMail、Yahoo! 和 Yandex。

“Office-RD117”也是我们在TodayZoo凭据网络钓鱼活动中观察到的内容共享组件,其中一个更值得注意的工具包也引用了DanceVida。

图6:Wayback Machine Internet Archive 中的Fud Tool网站截图

2.比较 TodayZoo 与、DanceVida 和其他工具

在TodayZoo的样本中,我们发现DanceVida引用了开源工具代码的的30-35%。如下图所示,将TodayZoo样本与随机选择的DanceVida样本进行比较,两者最初具有相似的结构和代码段:

图 7. DanceVida 和 TodayZoo 工具的比较,显示匹配的源代码

图 8. DanceVida 和 TodayZoo 工具的比较显示高度相似的源代码

图 9. DanceVida 和 TodayZoo 工具的比较显示证书发布的实现略有不同

尽管这些代码在模仿,混淆或凭据收集组件中共享代码段,但它们每个仍然具有独特元素。

1. 相关网络工具包与最近的 TodayZoo 样本的相似性

图 10. 相关网络工具包与最近的 TodayZoo 显示样本的相似区域

上述比较显示了更改的历史,并表明存在一组被这些网络钓鱼工具重用的“核心”代码。

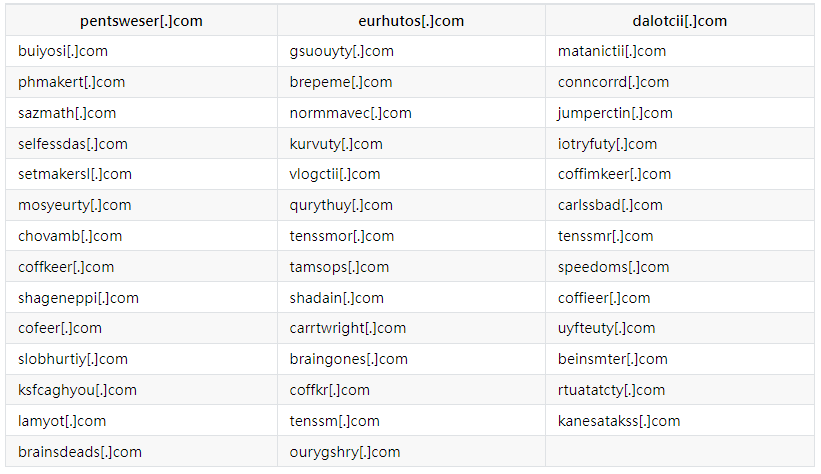

3.IOCs

钓鱼基础域名

钓鱼子域名

钓鱼 URLs:

odghyuter[.]com//wfvmlpxuhjeq[.]#aHR0cHM6Ly9wb2dmaHJ5ZXQuY29tL2VkZmgua2VyZnEvI25vLXJlcGx5QG1pY3Jvc29mdC5jb20=

ujsd.coffimkeer[.]com//0jw7yklk[.]#aHR0cHM6Ly9sdWh5cnR5ZS5jb20vZWRmaC5rZXJmcS8jbm8tcmVwbHlAbWljcm9zb2Z0LmNvbQ==

ujsd.pentsweser[.]com//iojjyaqw[.]#aHR0cHM6Ly9saW1lc3RvbmVzbS5jb20vZWRmaC5rZXJmcS8jbm8tcmVwbHlAbWljcm9zb2Z0LmNvbQ==

ujsd.brepeme[.]com//bnxvhyex[.]#aHR0cHM6Ly92YWVwbGVyLmNvbS9lZGZoLmtlcmZxLyNuby1yZXBseUBtaWNyb3NvZnQuY29t

重定向 URLs:

pogfhryet[.]com/edfh[.]kerfq/#[email protected][.]com

luhyrtye[.]com/edfh[.]kerfq/#[email protected][.]com

最终的C2下载登录页面:

nyc3 [。] digitaloceanspaces [。] COM / BNJ / 25_40_24_5E_40_26_40_26_28_29_23_23_5E_23_24_26_5E_25_26_40_5E_28_23_26_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_% 25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25_%25[.]html#[email protected][.]com

凭据收集页面:

lcspecops[.]com/psl/vcominctodayq[.]php

4.参考

https://www.imperva.com/blog/our-analysis-of-1019-phishing-kits/

https://blog.bushidotoken.net/2021/02/the-next-evolution-in-office365.html

https://steved3.io/data/Kit-Hunter-Report-Example/2021/01/16/

本文翻译自:https://www.microsoft.com/security/blog/2021/10/21/franken-phish-todayzoo-built-from-other-phishing-kits/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh