据The Record 12月27日消息,研究人员发现1200个站点被部署网络钓鱼工具包,这些工具包能够拦截双因素身份验证 (2FA) 安全代码,并允许网络犯罪分子绕过这一身份验证。

这些工具包也称为MitM(中间人)网络钓鱼工具包。近年来,主流科技公司为其客户开通2FA 默认安全功能后,这些工具在网络犯罪黑社会中变得非常流行。

2FA 默认功能的开通,直接导致了网络钓鱼者无法绕过2FA 程序,被盗的凭证变得毫无用处。

至少从 2017 年起,威胁行为者开始采用新工具,用来应对这种账户安全保护的新技术趋势。威胁者开始通过窃取通过用户认证的cookies来绕过2FA,这些cookies是用户在2FA程序完成后登录账户时创建的浏览器文件。

通常情况下,网络犯罪分子依靠一类被称为“信息窃取器”的恶意软件,从他们设法感染的计算机中窃取这些身份验证 cookie 文件。

还有一种窃取特殊的窃取方式,那就是不依赖于受恶意软件感染的计算机,即在文件从网络服务提供商传输到用户计算机的传输过程中实施偷窃。

实时网络钓鱼 VS 中间人网络钓鱼

在过去的几年里,网络犯罪分子一直在不断调整他们的旧式网络钓鱼工具包,以便绕过 2FA 程序,主要通过以下两种方式。

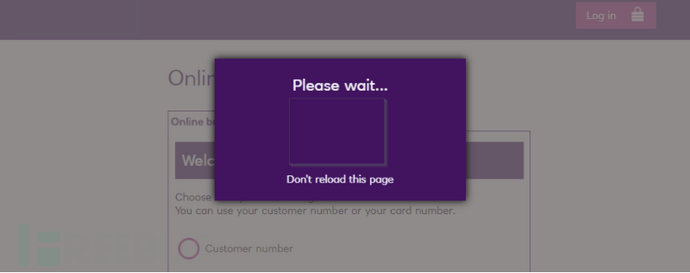

第一种称为“实时网络钓鱼”,当用户在访问钓鱼网站时,需要钓鱼者在Web 面板前与用户进行实时互动。

一旦用户在网络钓鱼站点上输入他们的凭据,钓鱼者就会使用这些凭据在真实站点上对自己进行身份验证。

当攻击者面临 2FA 挑战时,他只需按下一个按钮,提示用户输入实际的 2FA 代码(通过电子邮件、短信或身份验证器应用程序接收),然后在真实站点上收集并输入 2FA 令牌,以建立其系统与受害者帐户之间的合法连接。

实时网络钓鱼工具一般用于入侵网络银行门户,用户登录会话的活跃时间顶多也就几分钟,而且每次重新认证请求都需要另一个2FA 代码。

因此,使用实时网络钓鱼的攻击者不会费心收集身份验证 cookie,而是立即从帐户中窃取用户资金,然后擦除他们的访问痕迹。

然而,像电子邮件、社交媒体和游戏等类型账户,则有着更宽松的用户登录会话时长,它们创建的认证cookies有时会在几年内有效。

这为攻击者预留出了更多的时间,甚至可以在用户不知情的情况下,以一个更稳定和不会被检测的方式访问其账户。

这一特征,使得不想涉足分发信息窃取恶意软件的攻击者,更乐于使用中间人网络钓鱼工具。

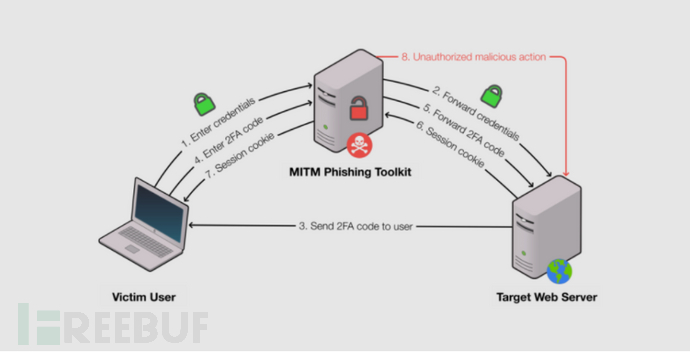

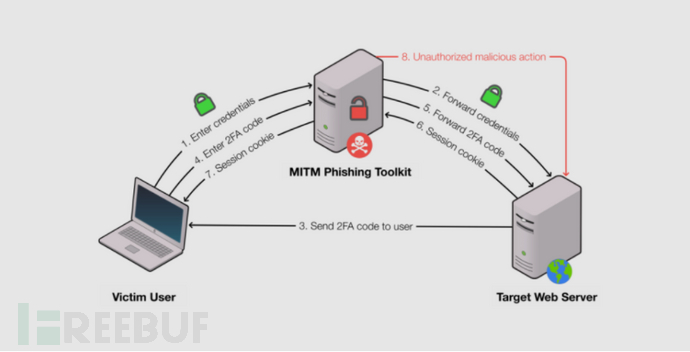

攻击者通过使用反向代理的钓鱼工具包,在受害者、网络钓鱼站点和合法服务商之间转发流量。

在MitM 网络钓鱼站点上进行身份验证的用户,实际上登录到了一个合法站点,但由于所有流量都通过反向代理系统,攻击者因此截获了身份验证 cookie 的副本,继而对该副本进行滥用或转售。

从某种意义上说,中间人网络钓鱼工具包是不需要人工操作的实时网络钓鱼工具包,因为一切都是通过反向代理自动完成。

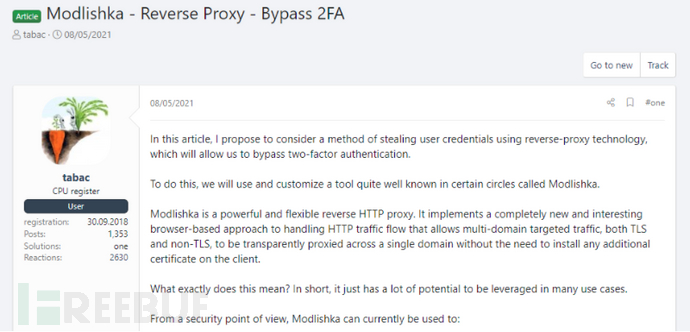

具有讽刺意味的是,现如今许多此类 MitM 网络钓鱼工具包,都基于安全研究人员开发的工具,例如 Evilginx、 Muraena和 Modlishka。

MitM 网络钓鱼工具包越来越受欢迎

在上个月发表的一项研究中,来自石溪大学和安全公司 Palo Alto Networks 的学者表示,他们分析了这三个 MitM 网络钓鱼工具包的 13 个版本,并为通过其中一个工具的网络流量创建了指纹。

他们利用研究成果开发了一种名为PHOCA的工具 ,该工具可以检测网络钓鱼站点是否正在使用反向代理,这是攻击者试图绕过 2FA 并收集身份验证 cookie 的迹象。

研究人员表示,经 PHOCA 检测发现,2020年3月至2021年3月期间,网络安全社区报告为网络钓鱼站点的 URL中,发现1220个站点使用了 MitM 网络钓鱼工具包。

根据 RiskIQ 研究员Yonathan Klijnsma 提供统计数据,2018年底至2019年初运行反向代理的网络钓鱼站点大约200个,与最新数据相比,这一数字有了显著增长。

表明类似 MitM 网络钓鱼工具包在网络犯罪生态系统中逐渐流行起来。

此外,这类工具包大多数黑客可以免费下载,且易于运行。黑客论坛上有大量的教程及协作请求,来帮助威胁者熟悉这种新技术。

目前,随着 2FA 在在线服务中得到更广泛的采用,越来越多的威胁者将 MitM 技术纳入其钓鱼工具包中。这也是为什么该类型相关研究需要先行。

目前,随着 2FA 在在线服务中得到更广泛的采用,越来越多的威胁者将 MitM 技术纳入其钓鱼工具包中。这也是为什么该类型相关研究需要先行。

关于这项研究的更多信息,研究人员上个月在 ACM CCS 2021 安全会议上展示了他们的研究成果。

报告PDF下载:“捕获透明网络钓鱼:分析和检测 MITM 网络钓鱼工具包”

参考来源:https://therecord.media/more-than-1200-phishing-toolkits-capable-of-intercepting-2fa-detected-in-the-wild/?__cf_chl_jschl_tk__=D8m4gVZn8Sh79UDWl7Z9H5zaG6..xSrQ88XvSE8sKIo-1640833062-0-gaNycGzNCj0

如有侵权请联系:admin#unsafe.sh