官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

据BleepingComputer网站报道,Anubis Android银行恶意软件近期活动频繁,对近400家金融客户构成了威胁。

来自 Lookout 的研究人员揭露道,攻击者试图冒充成Orange SA应用程序来窃取相关银行账号的登录凭证。

Anubis于2016年首次出现在俄罗斯黑客论坛上,作为开源银行木马分享,并附有关于实现其客户端和组件的说明。在接下来的几年中,Anubis 获得了进一步的开发工作,其更新的代码继续在参与者之间公开共享。2019 年,该恶意软件添加了一个勒索软件模块, 并通过伪装成正常应用程序进入了Google Play商店。

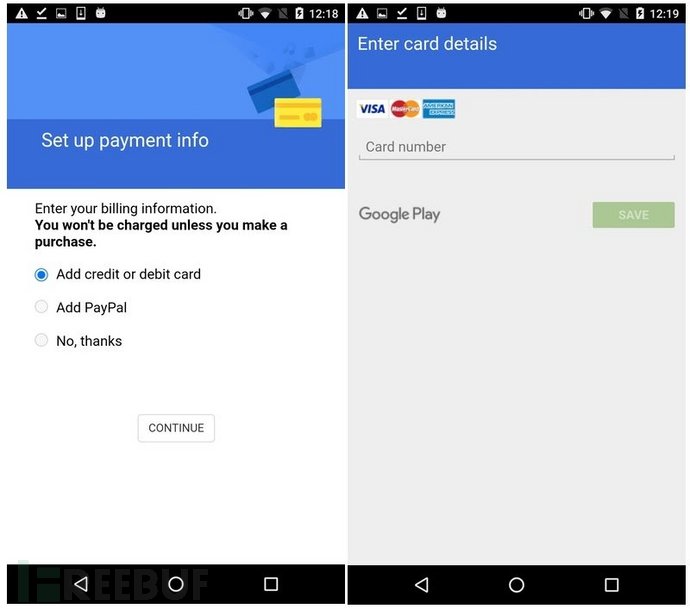

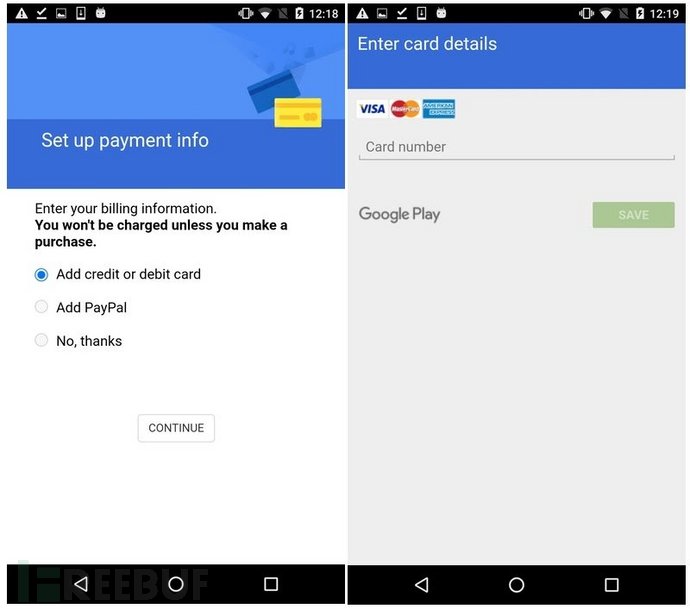

2020年,Anubis对超过250个购物和银行应用程序发动了大规模网络钓鱼攻击。当用户试图打开正常的应用时,Anubis会覆盖显示一个虚假登录页面,以窃取用户输入的账号凭证。

Anubis 钓鱼登录表单覆盖图,来源:Lookout

在Lookout 发现的新版本中,Anubis具备了以下功能:

从麦克风录制屏幕活动和声音

实施 SOCKS5 代理以进行隐蔽通信和包裹递送

截屏

从设备向指定收件人发送大量短信

检索存储在设备上的联系人

发送、阅读、删除和阻止设备收到的 SMS 消息的通知

在设备上扫描特定文件以进行渗透

锁定设备屏幕并显示持久的赎金记录

提交 USSD 代码请求以查询银行余额

捕获 GPS 数据和计步器统计数据

启用键盘记录器来窃取凭证

监控活动应用程序以模仿和执行覆盖攻击

停止恶意功能并从设备中删除恶意软件

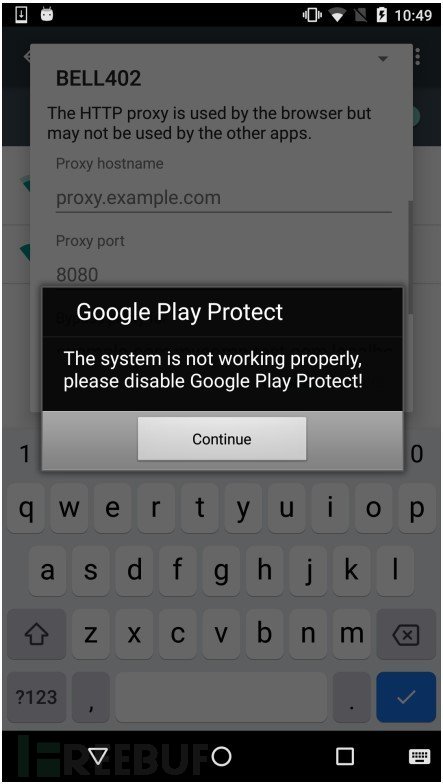

与以前的版本一样,新版Anubis 会检测受感染设备是否启用了Google Play Protected防护程序,若已经启用,会推送虚假系统警报诱骗用关闭防护程序。这一操作使恶意软件可以完全访问设备,并可以在不受任何干扰的情况下自由地从 C2 发送和接收数据。

诱骗用户禁用 Google Play Protect,来源:Lookout

目前,Anubis伪装的Orange应用程序正通过恶意网站、社交媒体、网络钓鱼和论坛帖子进行传播。建议用户从官方渠道获取应用程序。