CAPTR (反红队)的演练范围识别过程包含多个部分,其中最重要的部分是识别那些在受到攻击的情况下会造成致命或关键影响的风险项。CAPTR 评估的范围允许评估资源集中在整个组织的有限且优先的子集上。如果选定的初始评估资产要使 CAPTR 在演练中获得成功,则有必要以本文描述的方式确定评估范围。CAPTR 演练的范围比传统的红队演练更注重结果,因为生产力和成本效益直接与识别符合纳入门槛的关键或致命风险项有关。通过使用适当的人员进行最坏情况下的风险评估、集中性分析和潜在目标的优先顺序确定关键的资产进行演练。

最坏情况下的风险评估

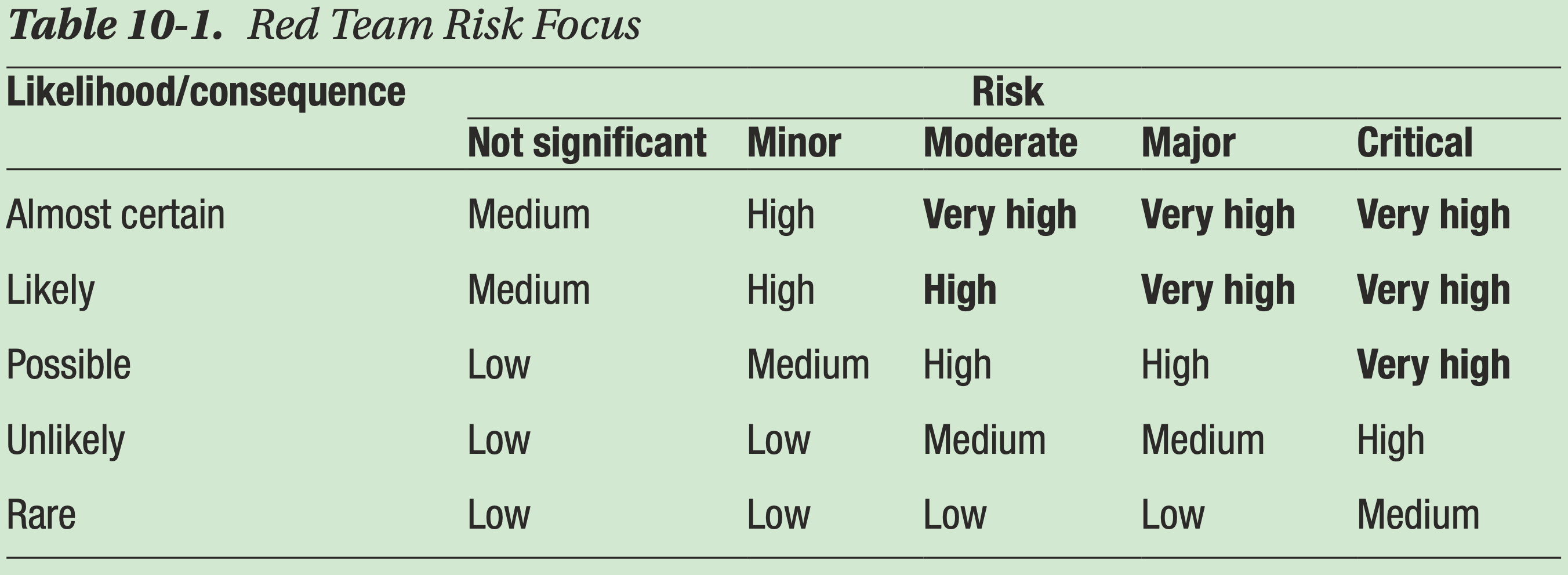

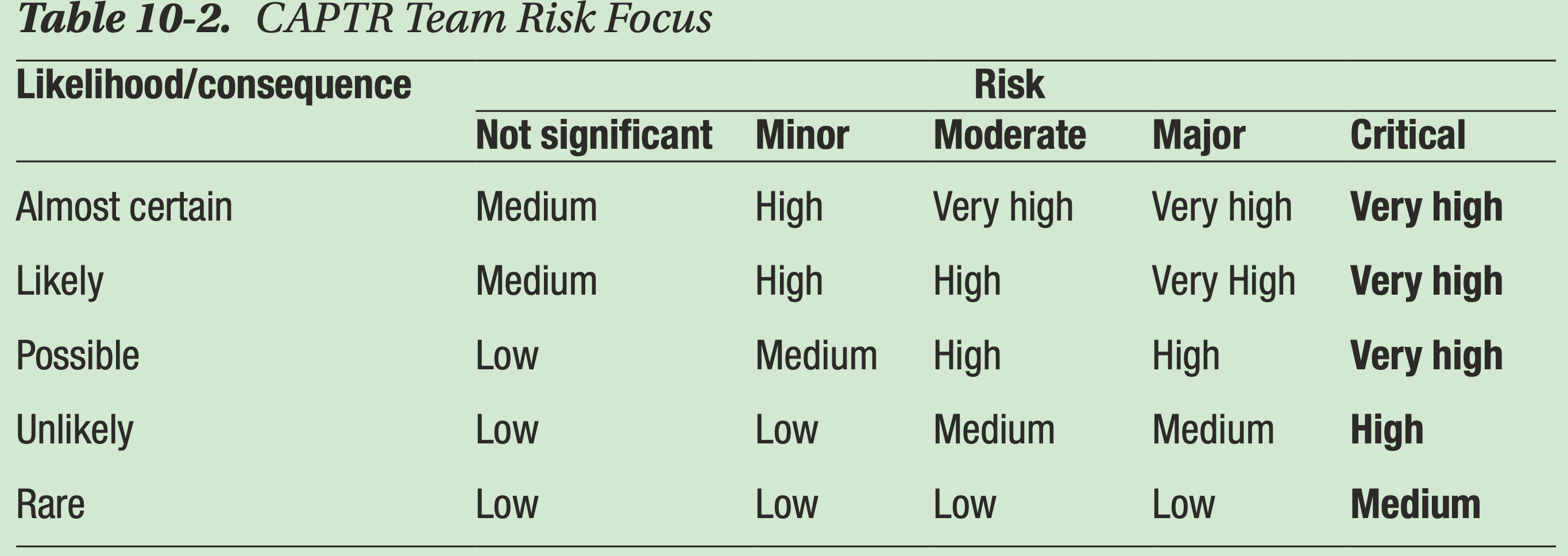

传统上,在风险管理和资产优先排序中,组织的领导层使用标准风险矩阵来确定哪些是风险最高项(表10-1中粗体区域),并首先解决这些风险项。

CAPTR 演练帮助组织的领导层理解“风险发生的可能性”对关键或致命的风险项并不重要,但有必要假设高风险项可能导致安全事件。这样做是为了最大限度地缓解高级威胁的攻击活动。如果APT攻击者有意将组织中的这些风险项作为攻击目标,那么这些风险项受到攻击也只是时间问题。这将使风险优先级朝着解决典型风险矩阵(表10-2中用粗体字表示)风险极高的那一列中的风险项的方向移动,因为假设了最坏的情况,APT尝试并最终成功入侵的可能性几乎是确定的。

正确的答案

从本质上讲,在 CAPTR 演练范围中会被问到的一个问题是:这个组织不能承受的是什么?确定这个问题的正确答案涉及到客户组织的所有方面,以及评估人员掌握的攻击性安全专业知识。就像传统的红队一样,需要运营人员以及安全或面向基础设施的人员来确定适当的演练范围。一个显而易见的区别是,在确定所需的评估范围时,包括攻击性安全专业人员。正如前面所讨论的,通常评估范围是由客户在评估之前定义的,它更像是一个约束,而不是授予演练的范围。人员的参与也有一个特定的顺序,因为 CAPTR 演练范围的形成是一个不断发展的过程,最终以资产优先级和风险顶点结束。

运营人员

参与评估范围界定的人员可能来自顶层职能人员、运营人员或执行领导层。这些人会被问到以下问题:什么会对你的组织造成不可挽回的损失?也许是失去了一项知识产权;也可能是泄露了重要客户信息,如HIPAA、财务或其他数据。更糟糕的可能是网络入侵造成的实际人命损失。不管一个组织可能会有哪些关键或致命的风险,非技术性领导最有可能知道该组织可能遭受的致命打击。

技术人员

在运营人员确定初始的致命或关键风险项后,范围界定的讨论就需要技术人员的参与,以详细说明CAPTR 演练评估的潜在目标。运营人员可能知道组织无法承受的损失,但技术人员更可能知道与此类目标相关的攻击面。例如,想象一下,一家公司拥有的知识产权,如果被泄露,那么这个公司将不再存在。运营人员知道哪些知识产权非常重要;但是,技术人员知道与这些知识产权相关的设备管理、存储和安全访问的事情。在客户技术人员的参与下,演练范围现在已经发展到包括知识产权以及负责存储和访问知识产权的少数机器。

评估人员

如前所述,在传统的红队演练活动中,让组织的技术和运营人员参与范围界定讨论非常重要。这种情况更多的是为了确保无论评估的范围是什么,红队都可以实事求是地处理。在CAPTR演练中,评估人员参与确定定义评估范围的实际需求。在客户运营和技术人员描述了致命或关键风险项及其相关攻击面后,攻击性安全专业人员会权衡他们将采取的入侵该攻击面的途径。现在,CAPTR 演练范围界定过程已经确定了哪些不能丢失,哪些机器在被破坏时会导致丢失,以及哪些机器可能涉及到演练攻击。如前所述,CAPTR 演练评估的预期结果是减轻高级恶意攻击者对组织关键或致命风险项的威胁,范围界定过程将引导演练朝着这一目的进行。

界定演练范围的示例

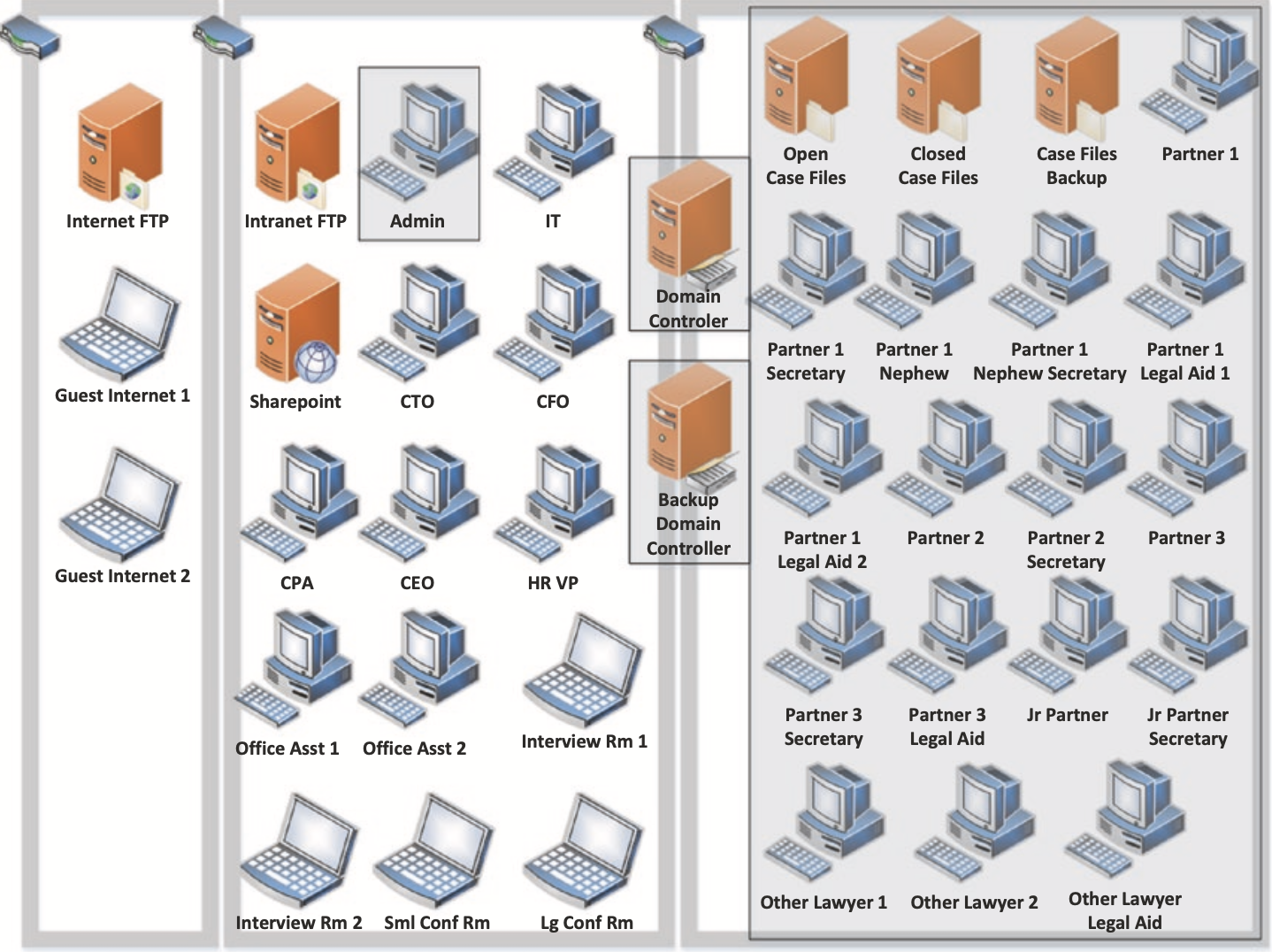

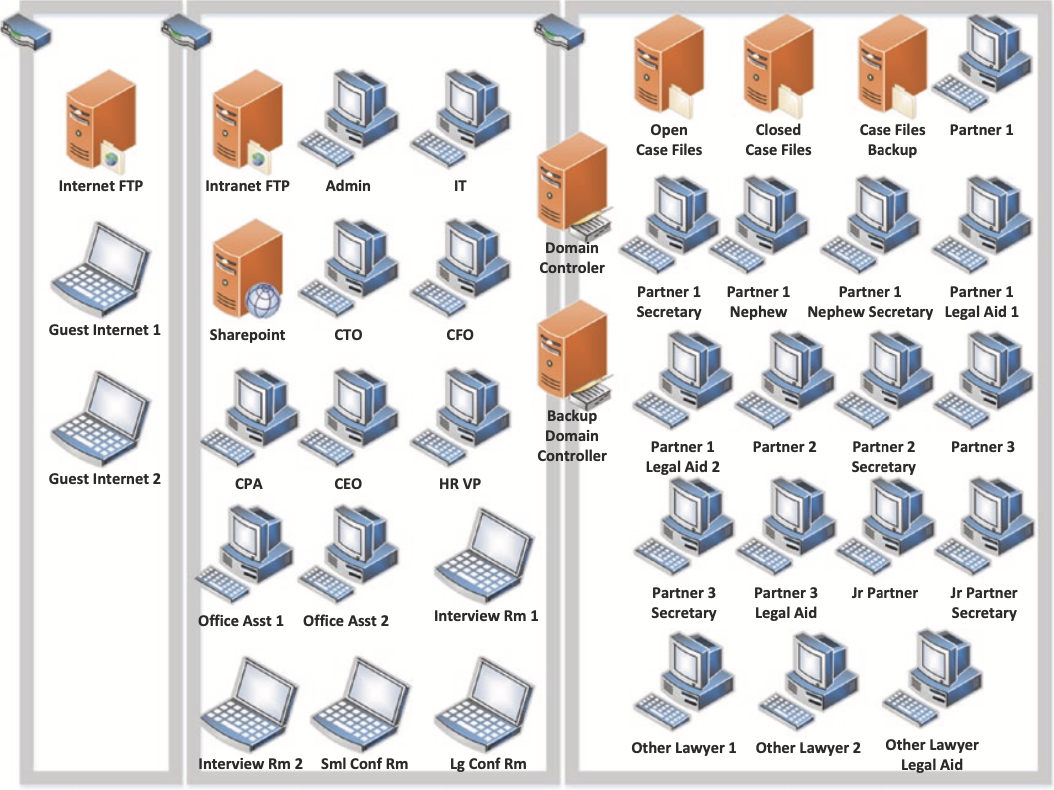

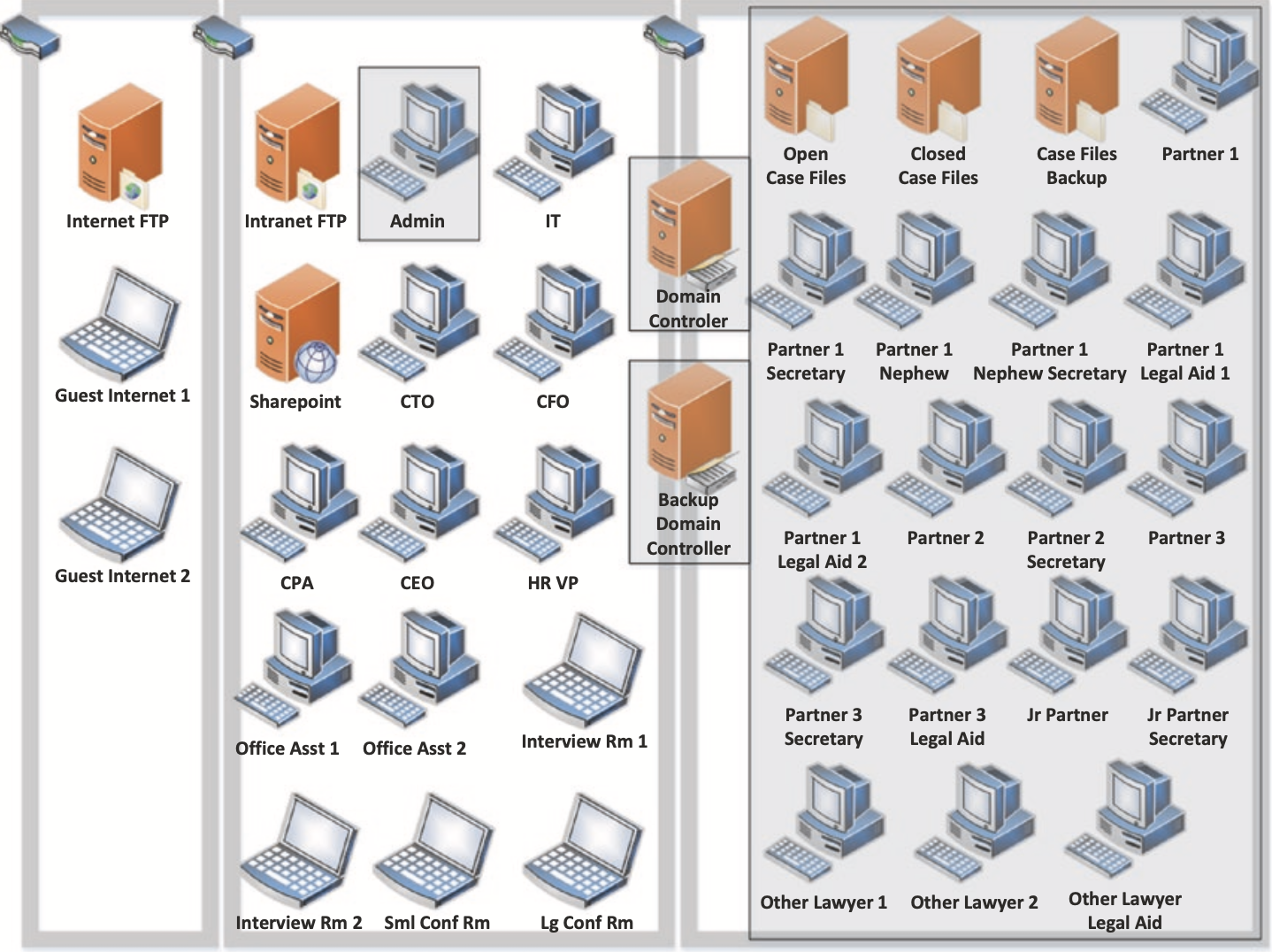

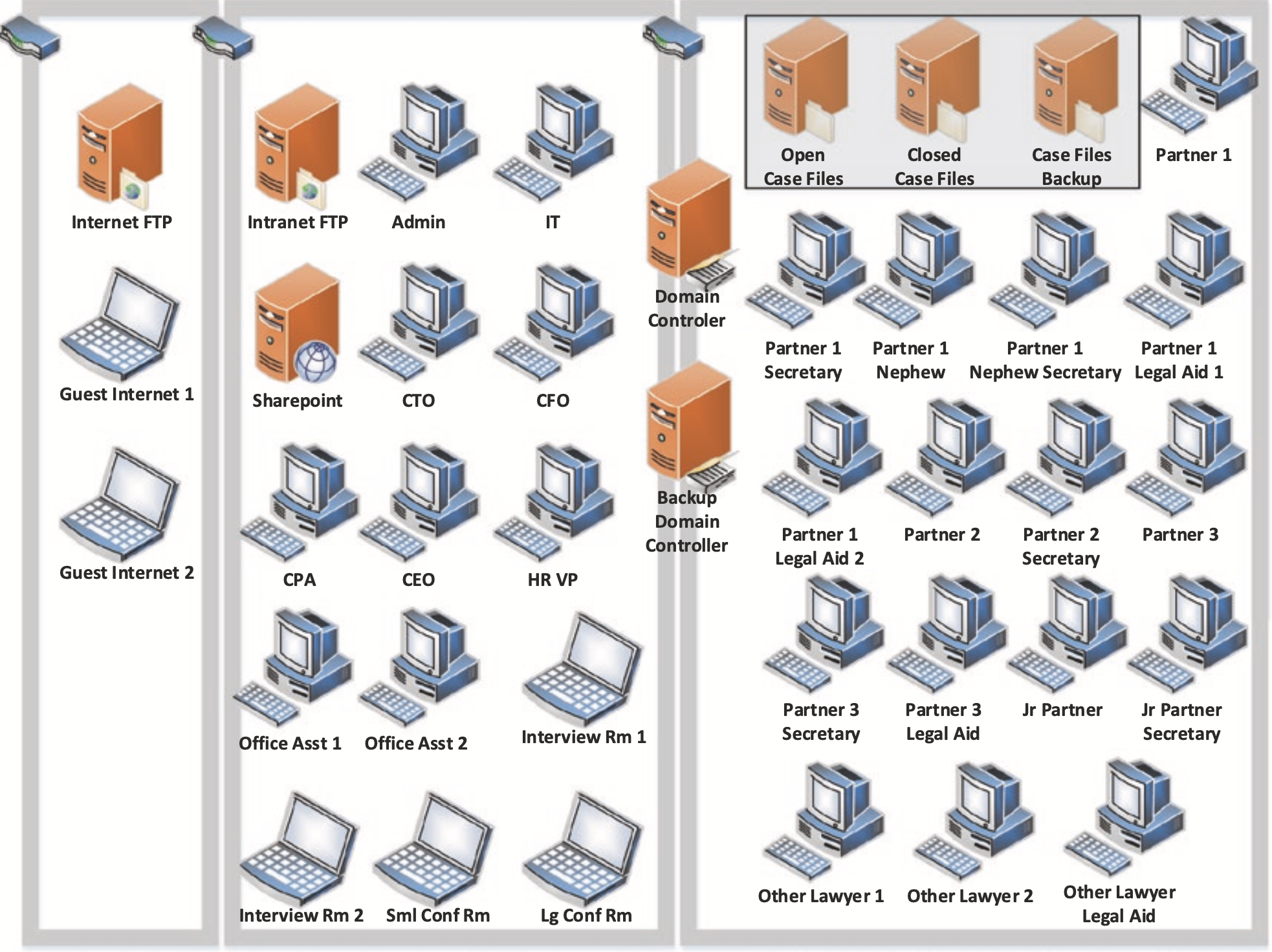

为了便于说明,假设请求 CAPTR 演练评估的客户组织是一家拥有30名员工的小型律师事务所。公司网络拓扑图 如图10-1所示。

在演练范围界定讨论开始时,首席执行官(CEO)和高级律师明确表示,公开和已结案的案件档案一起丢失可能会导致公司破产。如果公开的案件档案被泄露,将导致尴尬、误判和正在审理的案件的损失。丢失已结案的案件档案违反了律师与客户之间约定的保密条款,随后对公司缺乏信任以及由此产生的诉讼可能造成的损害将是无法克服的。

该公司的首席技术官(CTO)、IT员工和管理员通过描述包含可能存在的致命危害的攻击面加入了讨论。他们表示有两个服务器分别用于公开的案件文件和已结案的案件文件,还有一个备份服务器用于存放来自这两个文件的档案。他们还声明,访问这些服务器上的文件的权限仅限于公司内的法律人员,而非人力资源(HR)员工等职能人员。

在听取所有观点后,评估人员认为,攻击可能来自法律岗位的工作人员机器或与网络管理员相关的机器上。在CAPTR 演练范围界定过程中,范围可能包括图10-2所示的选定机器。

中心性分析

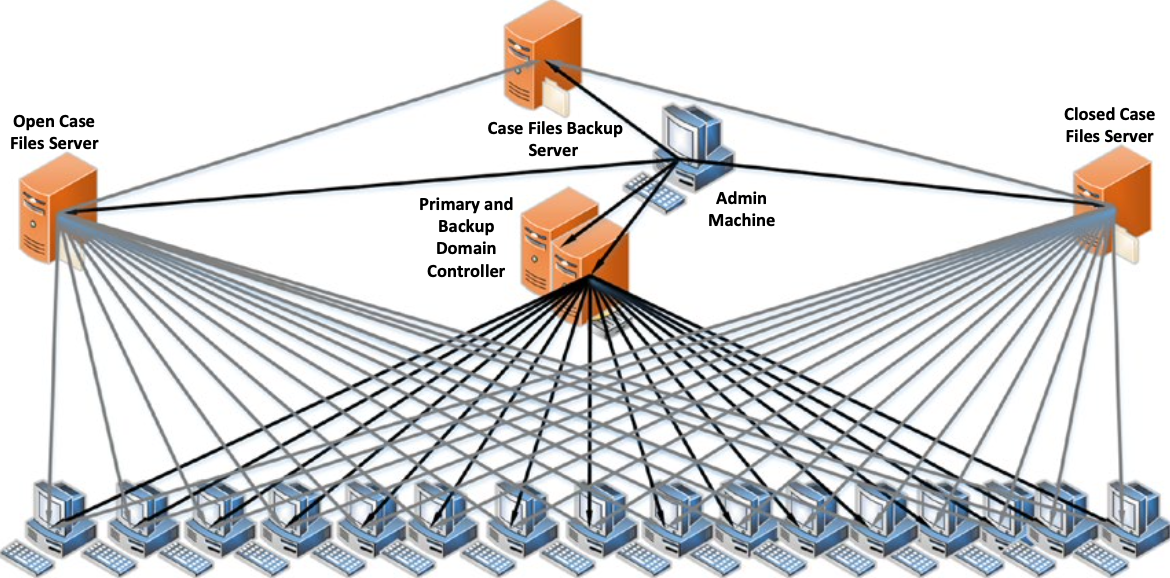

既然已经描述了致命危害及其相关的攻击面,就要进行中心性分析,以确定风险可能会暴露在组织内的哪些位置。图10-3是暂定的演练范围的逻辑表示。黑色连接表示网络管理流量发生的位置;灰色表示访问数据的流量发生的位置。

CAPTR 评估为客户提供了巨大的成本效益,因为其专注于高风险项,从而在给定评估窗口的合理范围内尽可能将评估范围缩小到风险最高点。由于评估窗口较长,CAPTR 演练可能不仅包括服务器,还包括管理员和域控制器机器。访问数据和网络管理流量大量聚集的结果增加了这种危害发生的可能性,这些流量通过托管资产流向致命的受损服务器。此类范围如图10-5所示。

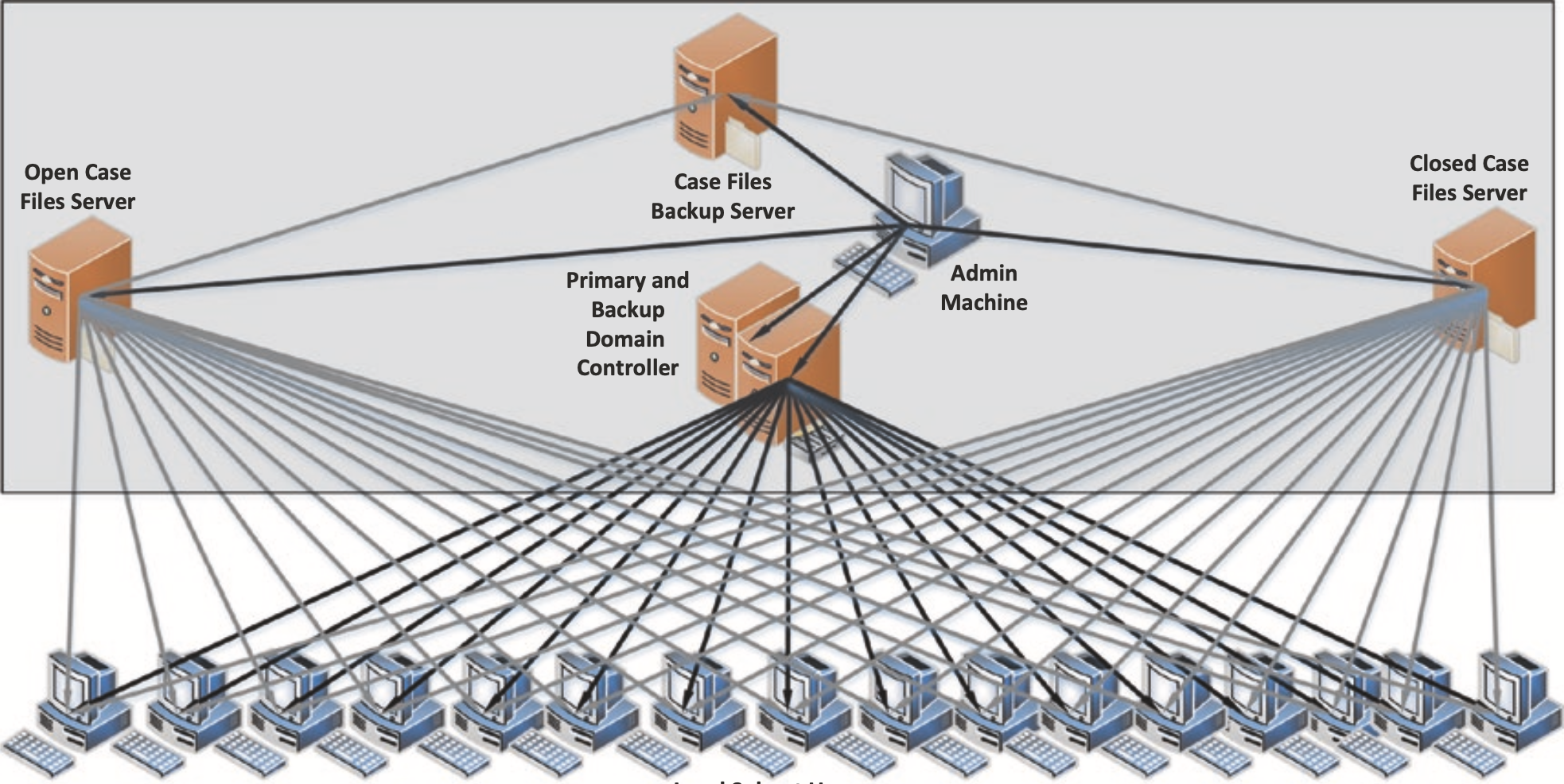

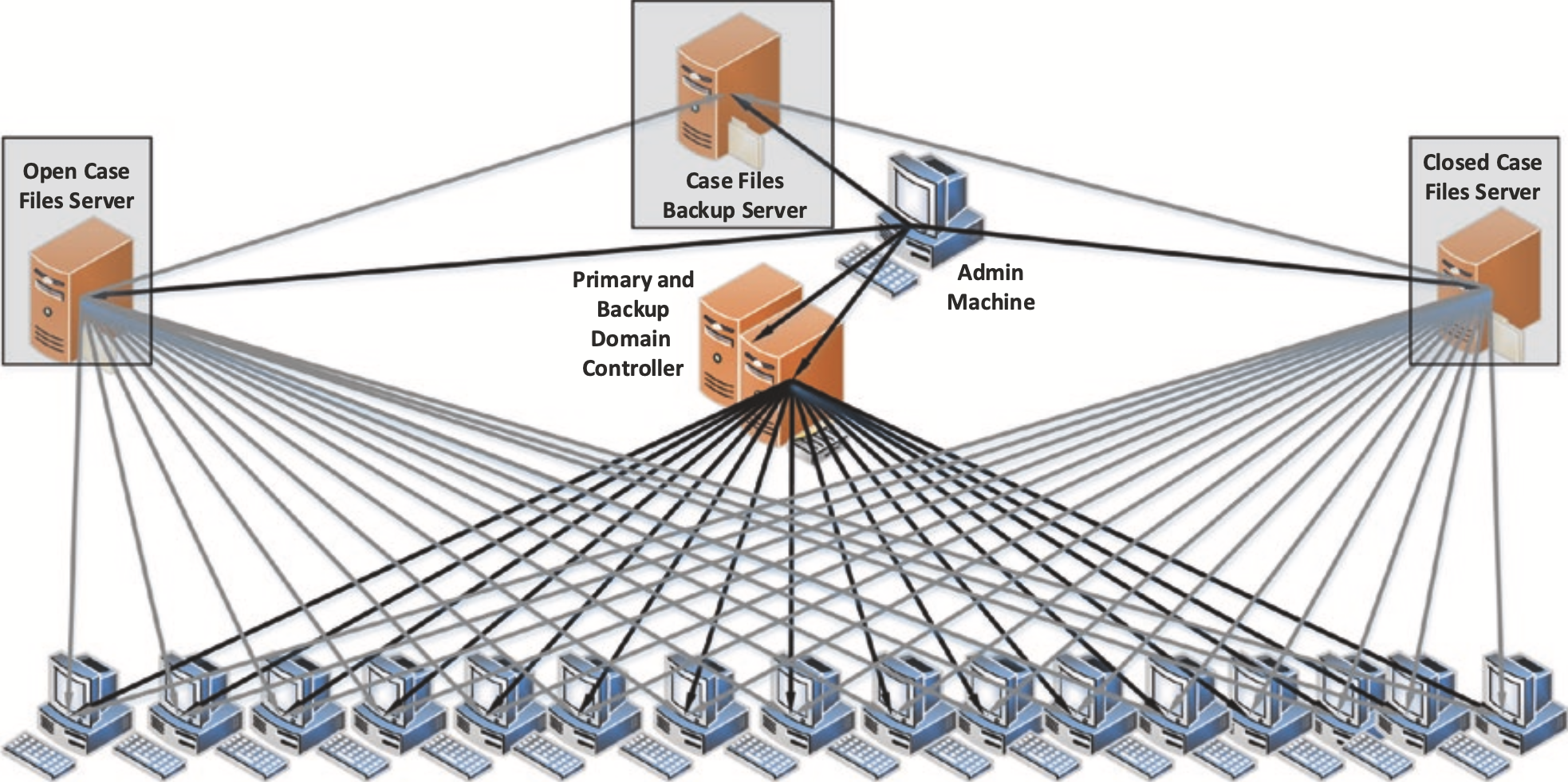

但是,在我们的示例评估中,评估窗口较短,范围圈定为仅包括案件文件服务器及其备份服务器(见图10-6和10-7)。

上图:CAPTR 演练范围的逻辑表示

上图:CAPTR 演练范围的物理表示

对于上述示例来说,这些都是相当简单的图表,但这些图表和评估范围的讨论使得 CAPTR 演练在攻击性安全行业中成为了一件非常独特的事情。CAPTR 演练的评估人员启用范围界定流程,不仅能帮助组织识别其高价值资产,而且从攻击者的角度了解其高价值目标。仅此信息就可以使安全人员在进行评估之前,将重点放在对组织真正重要的方面,以及哪些设备构成了这些重要项目的攻击面。

本例中的 CAPTR 演练范围确定了三种设备,它们构成了初始的评估范围,评估范围基于它们给组织带来的风险致命性(风险等级)得出,同时可以在分配的评估窗口期间正确的评估攻击面设置的阈值。现在,根据这些信息,范围界定讨论还有最后一个目标:资产优先级。在我们的示例中,这相对简单一些。我们已经知道,备份服务器是公司的风险最高点,应该是最高优先级。对于公开和已结案的案件文件服务器,范围界定过程可能会导致将公开的案件文件服务器作为第二优先级,将已结案的案例文件服务器作为CAPTR演练范围内的第三个也是最后一个设备。这种排序基于这些服务器上包含的数据的波动性得出,公开的案件文件的波动性最高,且最可能遭到攻击。

总结

本章提供了创建 CAPTR 演练评估范围所涉及的步骤: 1.运营人员识别关键或致命的风险项。 2.技术人员识别相关攻击面。 3.评估人员确定要针对该攻击面使用的设备。 4.为将要评估的风险设定阈值,确定范围内的风险项。 5.对资产进行优先排序。

全系列文章请查看:https://www.4hou.com/member/dwVJ

本文由作者“丝绸之路”整理发布,如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh