2021年夏天,研究人员就发现攻击者通过电子邮件传播BazarLoader恶意软件。BazarLoader是基于Windows的恶意软件,主要通过电子邮件等方式传播。攻击者通过恶意软件后门访问受攻击的主机,并对目标域网络环境进行探测,部署Cobalt Strike,绘制网络拓扑图。如果为高价值目标,攻击者就会横向攻击,部署Conti、Ryuk等勒索软件。

最近趋势科技的研究人员又观察到 BazarLoader 在其当前的恶意软件功能中添加了两种新的传播机制。

研究人员继续监控使用信息窃取器BazarLoader(被趋势科技检测为TrojanSpy.Win64)的活动。BAZARLOADER TrojanSpy.Win64。BAZARLOADER, Backdoor.Win64.BAZARLOADER)。其中一种方法涉及使用受攻击的软件安装程序,因为攻击者将 BazarLoader 与合法程序捆绑在一起。第二种方法涉及使用带有 Windows 链接 (LNK) 和动态链接库 (DLL) 负载的 ISO 文件。研究人员观察到美洲是 BazarLoader 攻击的重点区域。

通过受攻击的安装程序传播

在研究人员的一项监控进程中,他们发现了与 BazarLoader 捆绑在一起的 VLC 和 TeamViewer 软件包的受攻击版本。虽然最初的传播机制尚未确定,但这些包的使用可能是更广泛的社会工程技术的一部分,以欺骗用户下载和实施受攻击的安装程序。

与 BazarLoader 捆绑的受攻击安装程序

当安装程序加载时,它会删除并执行 BazarLoader 可执行文件。这也是与最近的 BazarLoader 传播机制的显着区别之一,其中攻击者似乎偏爱动态链接库 (DLL)。

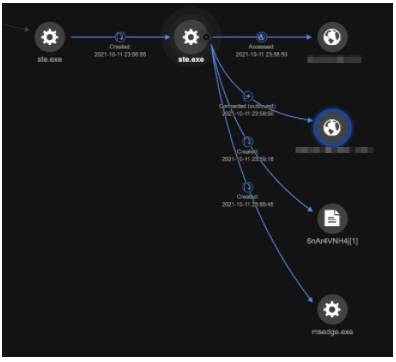

当VLC安装程序执行时,捆绑包会删除并执行 ste.exe,这是一个 BazarLoader 可执行文件

研究人员跟踪安装程序在执行 ste.exe 后创建一个进程“vlc-3.0.16-win3..2.tmp”,该进程将后者的可执行文件复制到磁盘并执行它。然后它与命令和控制 (C&C) 服务器连接,并将其自身的副本注入到一个新的暂停的 MS Edge 进程中。

跟踪 BazarLoader 可执行文件的进程

ste.exe 可执行文件通过 MS Edge 连接到 C&C 服务器

通过 ISO 文件传播

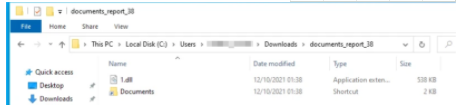

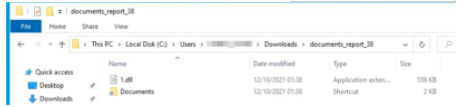

同时,研究人员还发现了一个滥用ISO文件的传递机制,其中包含的DLL和LNK文件执行其中的BazarLoader DLL。LNK文件使用一个文件夹图标来欺骗用户双击该图标,使该文件能够运行所附的BazarLoader DLL文件。

LNK 使用文件夹图标诱使用户双击 BazarLoader DLL

然后它调用导出函数“EnterDLL”,这是 BazarLoader 最近使用的一个函数。 Rundll32.exe 加载恶意 DLL 并与 C&C 服务器通信,然后继续生成暂停的 MS Edge 进程以将自身注入其中。

观察到的EnterDll,它是BazarLoader攻击者以前使用的一个导出函数

BazarLoader 打开 MS Edge 并将自身注入其中

BazarLoader 活动中使用的传播机制变体的数量继续增加,因为攻击者将其攻击模式多样化以逃避检测。然而,尽管由于单一检测技术的局限性而缺乏新颖性,但这两种技术都值得注意并且仍然有效。例如,虽然已经观察到其他恶意软件使用受攻击的安装程序,但大文件仍然可以挑战检测解决方案,例如沙箱可能会限制文件大小。另一方面,作为快捷方式的LNK文件也可能会因为在快捷方式和恶意文件本身之间创建的额外层而被混淆。

此外,部署用于初始访问的BazarLoader恶意软件是现代勒索软件(如Conti和Ryuk)作为服务子公司的一种众所周知的技术。除了这些已知的勒索软件家族,包括更多的工具进入他们的武器库,其他恶意软件组织和勒索软件运营商可能会采取额外的手段。

感染过程可以分为几个阶段,依次运行以激活内存中的植入程序并允许它在运行时部署额外的有效载荷。本节会简要介绍这些阶段,包括对最终有效载荷的描述。

感染流程始于 PowerShell 滴管。此组件的目的是通过将其安装为服务来暂存链中的后续元素。在此之前,它会创建几个注册表项,将加密数据分配给这些注册表项,其中一个对应于将在后期部署的有效负载。值得注意的是,脚本本身以打包形式交付,因此其完整执行取决于命令行参数,该参数用作解密其大部分逻辑和数据的项。没有这个key,这个阶段之后的流量是不可能恢复的。

下一个阶段是由前者作为服务执行的,目的是作为下一个阶段的另一个前兆。它用于从先前写入的注册表项读取加密数据并解密它,以启动内存植入的执行。我们确定了这个组件的两个变体,一个是用c++开发的,另一个是用 .NET 开发的。后者早在 2021 年 3 月就出现在野外,它使用受感染机器的 GUID 来派生解密项,因此被定制为在该特定系统上执行。另一方面,C++ 变体依赖于硬编码的 AES 256 加密项。

第三阶段是核心植入,由上述加载程序部署后在内存中运行,并注入到新创建的 svchost.exe 进程的地址空间中。它的主要目标是促进与 C2 服务器的通信通道,从而基于嵌入其配置中的 Malleable C2 配置文件,恶意流量伪装成与良性服务通信的伪装。需要注意的是,最初在 Cobalt Strike 框架中提供的 Malleable C2 功能的实现是根据 Cobalt Strike 代码的逆向工程自定义和重写的。

另一个用于隐藏恶意流量的有趣技术是恶意软件使用虚假文件格式标头来封装传递给 C&C 服务器的数据。为此,内存植入程序会合成一个 RIFF、JPEG 或 PNG 格式之一的虚假媒体文件,并将任何以加密形式传送到服务器的数据作为其主体。因此,传输的数据包以图像或音频文件的形式出现,并与网络中的其他合法流量混合在一起。

最后一个阶段是由上述植入程序注入 winlogon.exe 进程的有效载荷,用于向攻击者提供远程控制功能。此类功能包括启动远程控制台或桌面会话,后者支持在目标设备上执行发送的鼠标点击和击键,以及检索反映这些操作输出的定期屏幕截图。此阶段还允许攻击者加载任意 .NET 程序集或执行 PowerShell 命令,以及完全控制受害者的文件系统以搜索、检索或推送文件。

除了最后阶段的有效载荷之外,核心组件还能够在系统上部署 Windows 内核模式驱动程序。这个驱动程序的目的是作为隐藏恶意软件的rootkit,如文件,注册表项和网络流量,从而获得隐身和能力,以避免被安全产品和安全人员检测到。接下来的章节详细介绍了这个驱动程序是如何部署的(即它是如何绕过Windows缓解的,假设它不是数字签名的),以及它为用户模式恶意植入提供了哪些特殊功能。

安全建议

BazarLoader 是一种多功能恶意软件传送机制的例子,它很可能会找到更多方法来适应欺骗更多用户。有关 BazarLoader 用于进入系统的所有其他措施的详细信息,请在点此详细了解。

以下是防御这种威胁的最佳实践:

启用安全解决方案,允许跟踪文件进程的可见性,允许安全团队检测恶意的传出和传入网络通信和流量;

最好从各自的官方网站和平台下载安装程序和更新;

BazarLoader正在演变成一个信息窃取型恶意软件,为其他恶意软件运营商提供初始访问恶意软件即服务(MaaS),并为更具有破坏性的攻击(如现代勒索软件)提供二次有效载荷传播。安全团队必须基于已知数据,对已知威胁的监控和跟踪更加到位,并使用能够对未知威胁进行模式识别和行为监视的多层解决方案。

本文翻译自:https://www.trendmicro.com/en_us/research/21/k/bazarloader-adds-compromised-installers-iso-to-arrival-delivery-vectors.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh