近些年随着勒索即服务(Ransomware-as-a-service)模式的流行,勒索病毒形成了越来越复杂的地下黑色产业链结构,新的勒索家族在不断涌现,老的家族也在不断产生变种,给勒索病毒检测和勒索病毒的自动化防御都带来巨大的挑战。同时,勒索病毒的操纵者们从性价比的角度出发,改变策略,攻击目标从广撒网改到精准投放,打击关键的高价值目标,以此换取高额赎金,并且从单纯的勒索行为到与僵尸网络,挖矿等相互结合,以实现利益的最大化。

globeimposter和phobos家族仍然是云上传播勒索病毒的主要来源,占据10月公共云勒索样本量的近60%。值得注意的是,除网络漏洞入侵外,RDP爆破方式进入受害者服务器成为10月入侵方式的主旋律,由此可见,云上的弱密码问题仍然需要引起重视。

阿里云安全中心对勒索病毒一直都持有高度的关注,不断的提高检测能力和自动化的防御能力,随着持续的检测和数据挖掘,发现勒索软件也开始加入越来越多的对抗手段来对抗杀毒软件,自动化行为防御等安全软件,并且针对组织的人为操作型勒索软件的占比在不断上升。

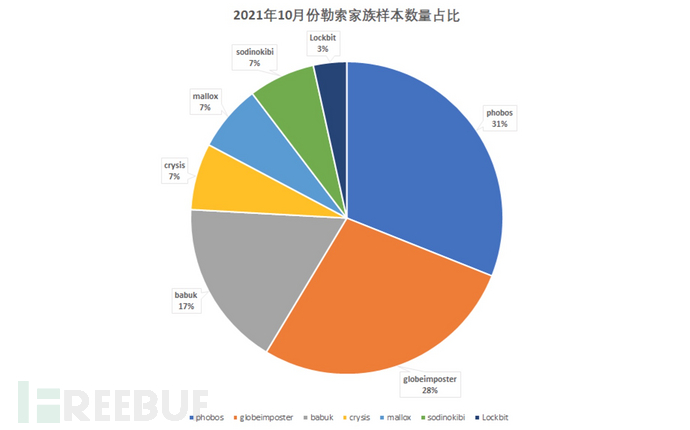

10月份阿里云安全中心最新捕获的勒索病毒家族中,影响量比较大的家族有: globeimposter,phobos,babuk,crysis,mallox,sodinokibi,Lockbit,阿里云安全中心反勒索服务检测到的勒索家族样本数量详细占比如下图所示:

其中phobos家族的样本数量占比较上月有所增长,占比31%居于首位,其次globeimposter家族的样本数量稍有下降,以占比28%位居第二位。

phobos和globeimposter家族分别出现于2018年12月和2017年4月,它们的主要攻击方式是通过RDP爆破或从黑市购买登录凭证进行远程登陆投毒,在成功入侵服务器后,黑客还会尝试横向渗透,在局域网中寻找新的攻击目标。

统一的RDP弱密码存在危险性,一旦所有服务器都设置统一的弱密码,则意味着每台都极易被攻破,而一旦某台被攻破,其它服务器也可使用相同密码进行入侵,进而出现在极短时间内,大规模瘫痪的现象。提醒云上运维人员加强密码安全管理。

除此之外,这两个家族曾经也使用过钓鱼邮件、软件捆绑、系统/软件漏洞等方式进行攻击,不过相较于RDP爆破,其他方式的占比较少。

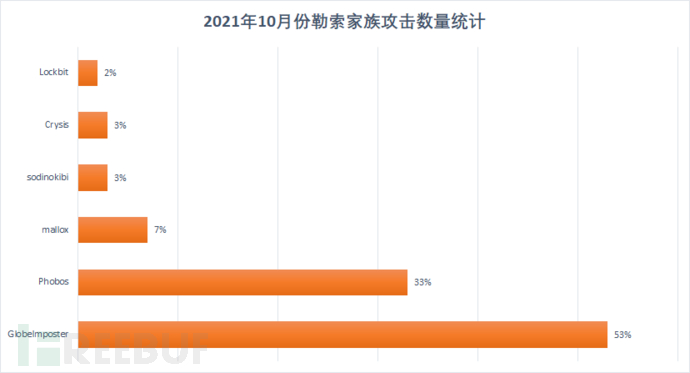

活跃家族的攻击行为占比超过云上当月勒索攻击发起数量的8成以上,而在8月份卷土重来的Lockbit 2.0 在云上并未大范围爆发,其声明的 ”双重勒索模式“ 还没有出现具体的案例。

阿里云安全中心反勒索服务检测到的勒索家族具体的勒索攻击数量详细数量统计如下图所示:

另外,这两个家族都有删除系统卷影、禁用系统备份等操作。系统一旦被勒索,就只能通过支付赎金来恢复数据,自出现以来一直具备非常大的危害性。阿里云安全中心的病毒防御功能会自动拦截这两个家族的勒索行为,避免用户数据蒙受损失。

攻击者邮箱信息披露

使用沙箱对这些样本进行进行了深度分析和行为抓取,2021年10月份出现的黑客勒索邮箱列表如下所示,photos勒索家族的邮箱域名主要以email.tg为主,这是一个今年4月份就非常活跃的勒索团伙,样本目前还在活跃中。

勒索家族后缀信息披露

不同的勒索家族在勒索后缀上总会存在一些较大的差异性,同一家族内的后缀会存在较大的相似性,可以利用这个信息快速的区分勒索的家族信息,10月份统计的影响量top的勒索家族的后缀信息统计入下表,近期被受到勒索攻击的用户可以表中提供的后缀查询所属的所属的家族:

阿里云安全中心综合静态二进制检测,沙箱行为分析,hash库拦截,病毒行为防御,诱饵目录捕获,HBR备份恢复的功能,实现从勒索检测、防御到文件恢复一体化的勒索解决方案,保护云上的数据免受勒索病毒的危害,同时持续性的关注云上的勒索攻击态势,跟踪新型勒索变种或者家族的演进过程,及时的更新病毒库和防御策略,最大程度的保证云上的数据安全。

近一个月以来,根据自动化拦截数据统计,在开启病毒主动防御的情况下,阿里云安全中心对流行勒索家族的自动化防御成功率达到90%以上。

阿里云云安全中心(主机防御)已经实现逐层递进的纵深式防御:

• 首先借助云上全方位的威胁情报,云安全中心实现了对大量已知勒索病毒的实时防御,在企业主机资源被病毒感染的第一时间进行拦截,避免发生文件被病毒加密而进行勒索的情况;

• 其次,通过放置诱饵的方式,云安全中心实时捕捉可能的勒索病毒行为,尤其针对新型未知的勒索病毒,一旦识别到有异常加密行为发生,会立刻拦截同时通知用户进行排查,进行清理;

• 最后,在做好对勒索病毒防御的情况下,云安全中心还支持文件备份服务,能定期对指定文件进行备份,支持按时间按文件版本恢复,在极端情况发生而导致文件被加密时,能够通过文件恢复的方式找回,做到万无一失。

阿里云云安全中心用户只需要在控制台 主动防御 - 防勒索 中,开通“防勒索”功能:

附:近期全球勒索大事件与勒索解密情报

过去的Q3季度,欧美各地区的政府和执法部门针对勒索产业的打击力度持续加大,尽管采取了一系列的打击措施,勒索攻击事件依然在稳步增加。据不完全统计,在过去的第三季度中,赎金支付金额的中位数相较上季度增加了52%。从该数据上看,来自中型企业的支付比例增加,这可能说明,部分勒索团伙为了避免被各国执法部门的关注,继而试图将攻击目标由大型企业转为中小型企业。

在低风险,高收益的诱惑下,"老牌"勒索家族依旧在不断的产生新变种,也可以预见未来将会涌现更多的新型勒索家族。下面是阿里云安全盘点了10月份的勒索大事件以及勒索解密工具的相关情报:

欧洲刑警组织在本月进行了多起针对勒索团伙的执法行动

本月,欧洲刑警组织宣布逮捕了12名勒索团伙的攻击者,据悉,这12名攻击者与全球71个国家/地区所发生的1800多起勒索事件均有关联。根据执法部门的报告,攻击者使用了LockerGoga、MegaCortex和Dharma等勒索软件,以及Trickbot银行木马和Cobalt Strike等工具。

Sinclair电视台遭受勒索软件攻击而瘫痪

据悉,美国东部时间10月18日,Sinclair Broadcast Group确认已遭受勒索软件攻击,并且攻击者还窃取了公司的内部数据。Sinclair Broadcast Group广播电视集团是一家财富500强公司,其集团业务包括185家隶属于Fox、ABC、CBS、NBC和CW的电视台,以及在全美87个市场拥有约620个频道(占美国家庭总数的近40%)。

主板厂商技嘉遭受AvosLocker勒索软件攻击

AvosLocker勒索软件首次发现于2021年6月,与大多数勒索团伙一样,AvosLocker以RaaS模式运营。10月20日AvosLocker释放了一切盗取的数据来证明此次对技嘉厂商的攻击,这些数据包括用户名、密码、员工工资单、人力资源档案等资料。这是技嘉近3个月内第二次遭受勒索软件攻击,早在8月初就遭受了RansomEXX勒索团伙的攻击,且被盗取了112G的内部数据,其中包括了其与Intel、AMD、American Megatrends之前往来的商业机密文件。此外,目前尚不清楚8 月初的攻击是否与此次AvosLocker的攻击事件有关。

香港数字营销公司Fimmick遭受勒索软件攻击

香港营销公司Fimmick遭受了REvil勒索软件入侵,其团伙宣称已盗取1TB的内部数据。Fimmick的数据库中有来自多个全球品牌的数据,REvil团伙在其暗网博客中发布了窃取的数据目录,其名单包含了Cetaphil、麦当劳、可口可乐、Adidas和Kate Spade、 Acuvue等企业。

Morphisec发现基于Golang的勒索软件DECAF

Morphisec Labs在九月下旬发现了一款处在开发阶段的勒索软件 并命名为DECAF。而在十月份攻击者就迅速的推出了第一个预发布版。该勒索软件基于Go语言发开,采用了AES+RSA非对称加密,加密文件的后缀为.decaf。而在预发布版的勒索信中,攻击者还没有确定具体的邮箱地址。

勒索解密情报:

Avast在本月发布了两款解密器

Avast家族在十月份发布了两款针对AtomSilo和LockFile家族以及Babuk家族的解密器,AtomSilo解密器依赖已知的文件格式来判断是否解密成功,对于一些未知格式的文件可能无法解密。而Babuk解密器使用了其组织成员泄露源代码中的解密密钥,所以可能只对部分受害者有效。

工具下载地址:

AtomSilo & LockFile解密器:

https://s-decryptors.avcdn.net/decryptors/avast_decryptor_atomsilo.exe

Babuk解密器:

https://s-decryptors.avcdn.net/decryptors/avast_decryptor_babuk.exe

https://sec-lab.aliyun.com/2021/07/01/Globeimposter%E5%8B%92%E7%B4%A2%E7%97%85%E6%AF%92%E6%96%B0%E5%8F%98%E7%A7%8D%E5%88%86%E6%9E%90/ https://blog.morphisec.com/decaf-ransomware-a-new-golang-threat-makes-its-appearance/

https://www.coveware.com/blog/2021/10/20/ransomware-attacks-continue-as-pressure-mounts

https://www.bleepingcomputer.com/news/security/the-week-in-ransomware-october-29th-2021-making-arrests/

https://www.bleepingcomputer.com/news/security/free-decryptor-released-for-atom-silo-and-lockfile-ransomware/

https://www.bleepingcomputer.com/news/security/babuk-ransomware-decryptor-released-to-recover-files-for-free/

https://www.privacysharks.com/gigabyte-breached-by-ransomware-group-avoslocker-data-up-for-sale/

如有侵权请联系:admin#unsafe.sh