面向云与移动化时代的“网络+安全”一体化服务

日期:2021年11月03日 阅:139

现阶段,企业数字化转型主要面临三大发展趋势:1、资产云化:与传统数据中心相比,更多企业开始在云上部署企业资产,例如CRM应用上公有云;2、应用SaaS化:相较于私有应用,数字化企业更倾向于使用外部SaaS应用,例如企业微信、WPS等常见企业级应用;3、办公远程化:与内网相比,更多用户正通过企业外部的网络来完成工作,例如居家办公。

面对这些发展趋势,传统围绕数据中心的网络安全架构已不再适应企业的数字化转型发展需求,数字化企业需要更统一、简洁的IT建设解决方案。针对上述发展形式,发布本期牛品推荐——绿盟科技安全访问服务边缘SASE。

牛品推荐

第三十期

一、标签

以身份为核心、支持所有边缘、POP节点全球分布、云原生架构

二、用户痛点

1、 资产多云部署带来多种问题

数字化企业的业务通常部署在多云多地,这带来了多种问题;网络方面,为提升应用访问效果,企业往往会加速各地分支到多云、多地应用的访问,由此购买CDN、MPLS VPN或建设专线;安全方面,资产云化后,我们很难快速隐藏应用的暴露面。

2、 多分支企业网络安全建设难

制造业、服务业企业大多具备多分支特征,并且更开放地使用外部SaaS应用。企业需要建设并维护大量分支到总部、分支到分支的连接。总体IT架构往往是互联网出口集中到总部,导致分支上网流量绕行、延迟大,或各分支到总部拉专线,专线投入逐年增加。企业需要为多分支部署上网行为控制、防火墙等安全产品,以保障员工上网安全,并防止关键数据泄露到外部SaaS应用。企业数字化转型使多分支企业承担的IT建设负担越来越重。

3、远程办公难兼顾安全和效率

疫情加速了各行业的办公远程化、移动化发展趋势,传统VPN暴露出的短板让IT部门感到压力,如VPN并发量高时易掉线影响员工办公、VPN连接的建立严重依赖网络质量、VPN自身安全性不足成为黑客突破点等。同时,远程访问应用的用户组成复杂,包括员工、三方合作伙伴、代理商等,而应用访问权限设置往往粗放,有潜在风险。

4、提升跨国访问速度与安全性

跨国企业一直存在海外分支访问国内网络慢、跨国MPLS VPN建设成本高的痛点。数字化转型使企业的跨国访问需求和对外部SaaS应用的依赖增加,因此企业需要更高性价比的跨国网络服务来同时保障全球各地分支的办公效率和上网安全,降低使用o365等企业级SaaS应用带来的数据外泄风险。

从上述四种场景下企业的不同痛点可以看出,企业需要一个更具性价比、简洁统一的网络+安全综合服务解决方案,来替代拉专线、建VPN、本地堆安全设备的传统IT建设方案。

三、解决方案

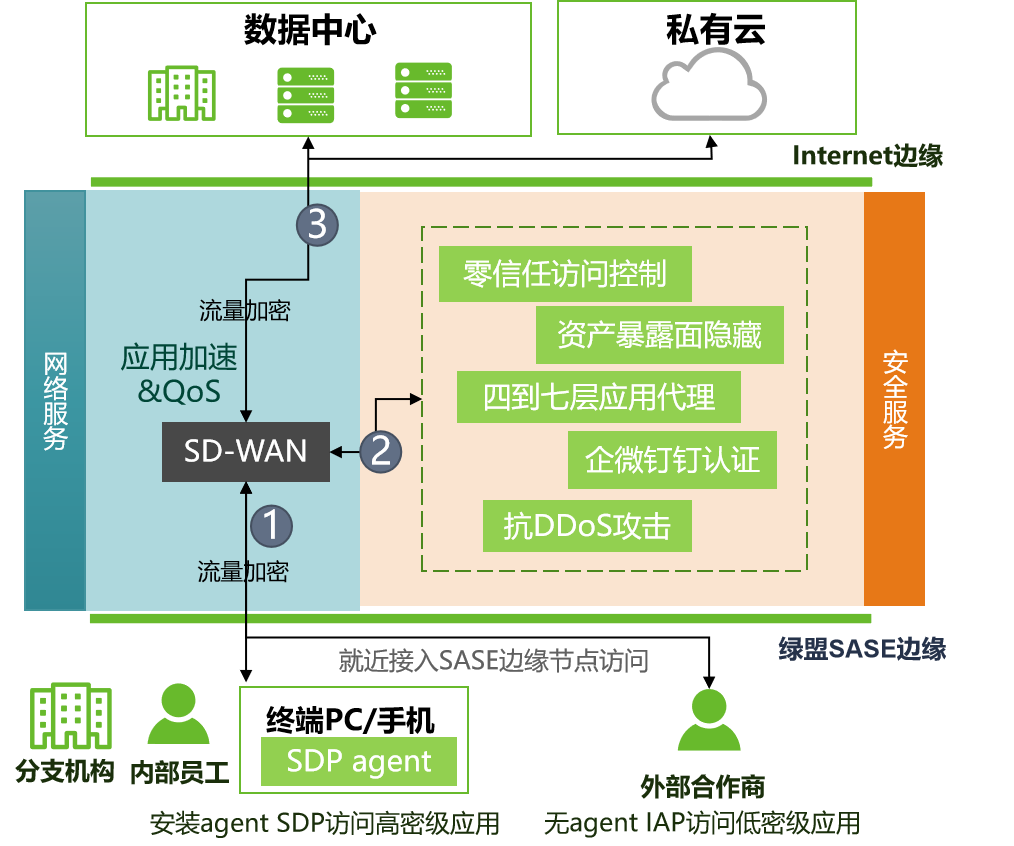

图1 绿盟SASE全景图

绿盟安全访问服务边缘(NSFOCUS Security Access Services Edge,简称“绿盟SASE”)在绿盟云上集成SD-WAN和多种安全能力(零信任访问控制、上网行为控制、数据防泄漏等),对外提供网络和安全一体化的SaaS服务,旨在以一朵边缘云为中继,处理用户到应用、设备到应用等多种连接,提供接入控制、安全防护、网络加速等安全和网络能力。

1、能力统一云交付

绿盟SASE上移了安全和网络能力,采用统一的云交付形式,由绿盟科技运营团队7*24小时运营,减小企业的IT建设和运维负担。

2、PoP点全球分布

绿盟SASE的PoP节点数量多,分布在全球,对等PoP节点提供相同的安全和网络能力,使企业各地的分支流量均能就近接入,保证网络服务质量。

3、弹性云原生架构

绿盟SASE的网络和安全均支持弹性扩容,可以根据用户需求快速新建PoP点,提供网络服务,也可在PoP点弹性起停和扩展安全能力。

4、基于身份的访问控制

零信任网络访问(Zero Trust Network Access ,简称“ZTNA”)是安全能力的关键。与传统的以IP控制访问相比,ZTNA以用户身份为核心,提供更精细化的访问控制。

绿盟SASE基于上述四大特点,推出了绿盟私有应用访问和绿盟互联网安全访问两大SaaS服务,帮助用户解决企业在数字化转型下的IT建设痛点问题。

(一)绿盟私有应用访问服务

绿盟私有应用访问服务(NSFOCUS Private Access,简称“NPA”)是一款主打零信任的内网访问安全SaaS服务,适用于用户到私有数据/应用的连接场景。该服务基于零信任理念,结合SDP(软件定义边界)技术和SD-WAN为客户提供服务。

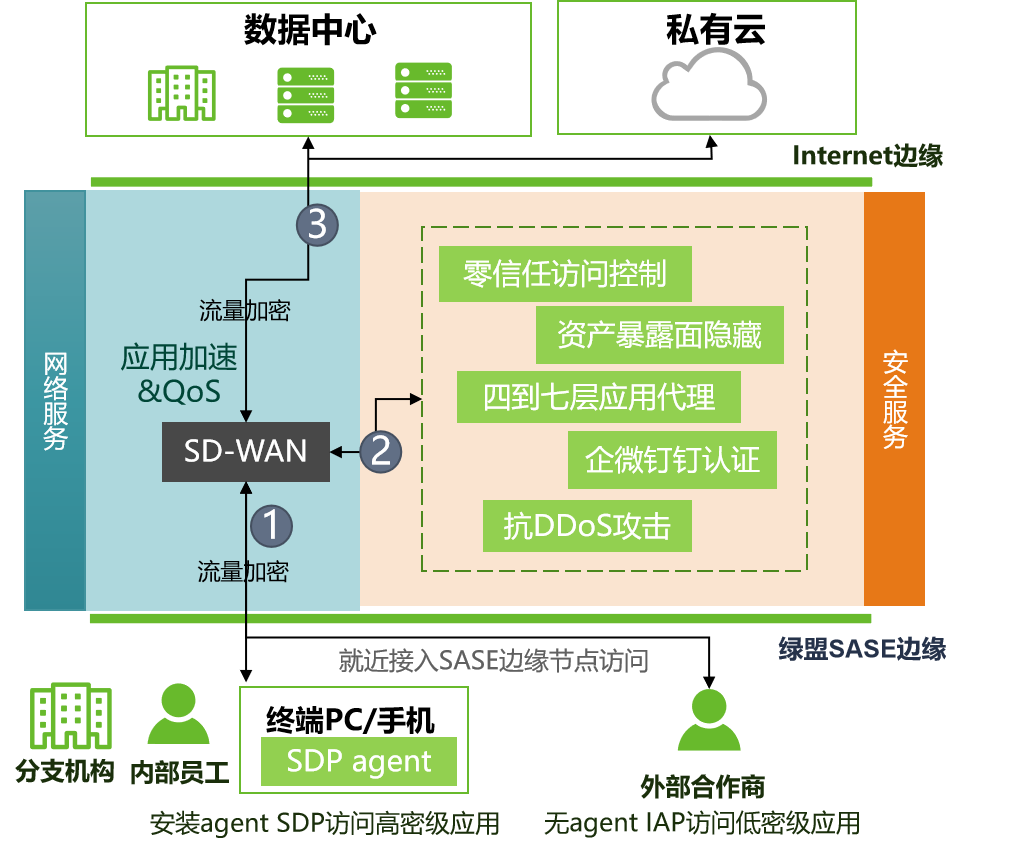

图2 绿盟私有应用访问服务NPA

能力一 全球多点弹性SD-WAN组网

NPA为用户提供全球多分支到各点资产的SD-WAN组网服务。NPA可在客户的各个分支部署SD-WAN CPE,将受SASE保护的应用访问流量就近导入绿盟SASE,并基于SASE的优质底层链路,实现跨国访问加速和云上应用访问加速。SD-WAN还可以提升带宽资源利用率和Internet可用性,从而降低客户的专线投入。

此外,SD-WAN可以有效改善跨国企业的网络构建问题。传统的互联网或跨境VPN方案往往时延高、丢包多、稳定性差;且跨境专线成本昂贵,带宽大小不能按需调整;再加上全球分支多,传统方案运维压力极大。NPA可在全球弹性构建SD-WAN网络,灵活设置云PoP点,全球分支部署CPE即插即用,为客户快速升级跨境组网,降低跨境时延。同时用户可登录绿盟科技网络管理监控平台,轻松省力的进行全局可视化运维。

图3 全球组网,统一平台运维

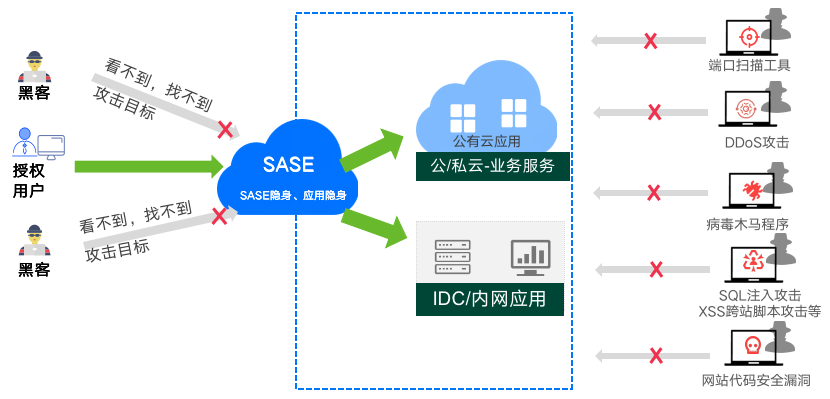

能力二 全面隐藏应用与网络

NPA融入了SDP技术,不仅可以隐藏用户应用,还能隐藏SASE云自身,只有授权的用户使用可信的客户端,才能看到并访问被保护的应用,其他人员均不可见,也不能与应用或SASE云建立连接。该能力很好的解决了资产云化和多地部署后的暴露面增加问题,其全面统一的网络和应用隐身功能让攻击者无从下手。

图4 NPA服务提供网络&应用隐身能力

能力三 零信任访问控制能力

NPA基于零信任理念,为所有接入的应用统一设置了一道强认证保障,可统一配置下发场景自适应的认证策略,降低弱口令等安全风险。同时,NPA提供丰富的无密码认证、认证策略自适应、自定义编排等方式,满足用户在不同业务场景下的安全认证等级要求。

此外,NPA实现了动态按需的最小授权功能,确保只有可信的访问主体(人和设备)才能对应用可见、可连接、可访问,例如当某用户终端设备被发现有危险进程时,NPA可拒绝该用户的访问请求。此外,NPA还可根据用户上下文行为实时评估风险,执行放行或阻断访问。

在远程办公场景下,该能力还可以解决用户组成复杂、访问控制难、传统VPN基于IP授权粒度过粗等问题。NPA使用户可以在一个平台上统一管理所有远程访问连接,配置多样化的认证策略,并对所有用户进行精细化应用授权,由此提升远程访问的安全性,以零信任理念保护企业关键数据,降低泄露风险。

能力四 自身安全加固

NPA主要从以下四个维度进行自身的安全加固:

- 客户端防植入防仿冒。客户端PKI证书可提供客户端认证和数据加密签名服务,并由服务端进行验证来防止植入或篡改,防止客户端仿冒;

- 数据防窃取防回放。NPA利用PKI非对称密钥进行双向身份验证,对存储数据进行加密和数字签名,防止窃取和篡改。并在签名中加入动态指纹,防止回放;

- 通信加密防会话劫持。NPA的所有通信均进行了TLS双向加密,防止会话被劫持。

- 避免自身成为突破口。SASE云端的控制器和网关默认不开任何TCP端口,也不作响应,避免暴露自身,成为攻击的突破口。云上网关只有在“敲门”成功后才给该客户端开放注册端口。

以上能力提升了NPA自身的安全性,自身不再是攻击突破点,让用户更放心的使用云服务。

(二)绿盟互联网安全访问服务

绿盟互联网安全访问服务(NSFOCUS Internet Access,简称“NIA”)主要解决互联网访问时外部网络带给企业的安全问题。NIA即服务化的云上安全网关,它结合上网行为管理、云安全访问代理(CASB)、防火墙、IPS、沙箱等技术,为用户提供针对Web和Internet威胁的强力保护。NIA具备恶意URL过滤、防恶意软件、文件防泄漏、外部SaaS应用发现和审计等能力,可从多方面帮助企业抵御互联网威胁。

与传统上网安全建设方案相比,NIA的服务形式减小了企业分支的建设负担,企业无需本地部署安全硬件,仅需轻量部署SD-WAN CPE,即可将上网流量导向绿盟SASE,实现云端安全防护。

图5 绿盟互联网安全访问服务NIA

能力一 分支访问Internet不绕行

传统的IT建设方案经常采用图6左侧的方式来收敛互联网出口到总部及少数的分支,以聚焦在少数的互联网出口建设安全能力。但该建设方式往往牺牲分支上网效率、专线投入大,或需要多点做安全建设。NIA可以改变用户各分支上网流量绕行的窘况,用户也不必过度投入专线建设,分支和总部就近接入SASE PoP点即可快速、安全访问互联网。

图6 传统IT架构与SASE影响下的IT架构

能力二 降低多分支安全建设压力

原本多分支部署的上网行为控制、防火墙、IPS等安全设备,均可从NIA按需订阅。NIA以云服务形式为企业各分支开通防护能力,从而减少整体的安全建设投入。此外,IT人员可以在云端统一运维,简单易用,有效提升运维效率。

能力三 控制上网行为保障上网安全

NIA可控制员工对不同类型网站的访问行为,屏蔽恶意URL,及时发现并阻止恶意文件,保障员工上网安全。同时,NIA还可以发现并及时阻断员工的外发敏感文件行为。

能力四 安全使用外部SaaS应用

当前,数字化企业越来越依赖外部SaaS应用,这些外部SaaS应用难以私有化,且基于公有云的SaaS应用更能帮助公司提升办公效率。因此如何了解员工在使用哪些SaaS应用并进行管控成为IT新难题。NIA融合CASB能力,具备发现企业影子IT并对企业SaaS应用进行审计管控的能力,如管控企业员工利用百度网盘上传下载文件等。

安全牛评

数字化转型企业的流量模型已经发生了巨大的变化,传统我们以网络为边界判断流量的入和出,而“云化、应用SaaS化、办公远程化”已逐渐成为新的流量模型。绿盟互联网安全访问服务主要解决企业进行互联网访问时外部网络对企业造成的安全问题,通过在绿盟云上集成SD-WAN和零信任访问控制、上网行为控制、数据防泄漏等技术,提供接入控制、安全防护、网络加速等安全和网络能力。

如有侵权请联系:admin#unsafe.sh