2021-10-30 09:07:39 Author: www.freebuf.com(查看原文) 阅读量:43 收藏

各位FreeBufer周末好~今天起,我们将增加一个新系列「FreeBuf周报」。在「FreeBuf周报」中,我们将总结推荐本周的热点资讯、优质文章和省心工具,保证大家不错过本周的每一个重点!

热点资讯

1、韩国通信运营商KT因“设置错误”致全国断网40分钟

2、Facebook正式更名Meta,押注元宇宙

3、FIN7网络犯罪团伙创建空壳网安公司,招募渗透测试专家进行勒索攻击

4、请立即检查,WinRAR惊现远程代码执行漏洞

5、美国要求芯片大厂交出机密数据,台积电同意上交

6、WiFi安全黑洞:70%的家庭WiFi网络可被快速破解

7、美国国务院计划设立新的网络安全办公室,应对勒索攻击等问题

8、伊朗加油站因遭到网络攻击而停止服务

9、REvil 被美国打垮,Groove呼吁同行停止竞争,联合向美国政府复仇

10、电信诈骗能否根治?运营商将面临惩罚或民事诉讼

优质文章

1、谢谢你,段警官!网络犯罪攻防,我学会了!

目前菠菜团伙的网络服务部署已经开始运用前后端的操作,从公网无法直接访问到数据库。其主要目的是为了快速转移业务。菠菜类、诈骗类团伙的网络安全能力跟意识虽然有所提升,但还是不成熟。大家在渗透时一定要对目标的所有相关密码进行收集,有时候一些管理人员习惯以自己的名字拼音加生日作为密码,这时就可以通过这个落实到个人身份。

注意,在渗透APP的时候,一定要使用模拟器或者专门的手机来做,因为一些APP会去收集手机通讯录。如果当APP获取通讯录权限时允许了,那手机上所有的联系人信息都会被上传到远程数据库上,如果是诈骗相关的则会以此要挟受害者。【原文链接】

注意,在渗透APP的时候,一定要使用模拟器或者专门的手机来做,因为一些APP会去收集手机通讯录。如果当APP获取通讯录权限时允许了,那手机上所有的联系人信息都会被上传到远程数据库上,如果是诈骗相关的则会以此要挟受害者。【原文链接】

2、反序列化漏洞的核心思维与案例解读

序列化的核心思维旨在,将A变成B,最后再从B还原回A。在一些条件苛刻或者变化无常的环境与需求中,产生了这种灵活的可逆性的B的中间体。

理解不安全反序列化的最好方法是了解不同的编程语言如何实现序列化和反序列化。这里的序列化与反序列化指的是程序语言中自带的实施与实现。而非自创或者自定义的序列化与反序列化机制(比如:N进制形式,hashmap,树型等其他数据结构里的序列化中间体)。本文用基于对象属性或值得注入类漏洞和基于反序列化引擎的漏洞进行了案例解读。【原文链接】

3、web安全101之如何理解XXE?

XXE是可扩展标记语言 ( XML) 用于存储和传输数据,通常始于异步JavaScript和XML技术(ajax技术),网页应用能够快速地将增量更新呈现在用户界面上,而不需要重载(刷新)整个页面。

JSON和XML都被用于在Ajax模型中的XML技术。目前JSON的使用比XML更加普遍。这种标记语言允许开发人员定义和表示任意数据结构的HTML。【原文链接】

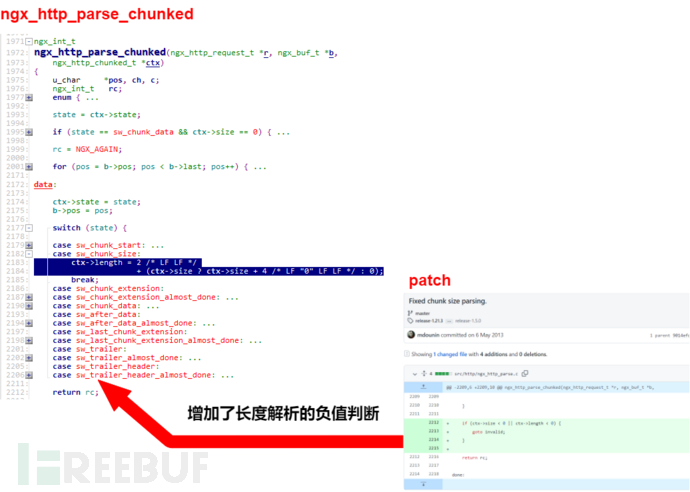

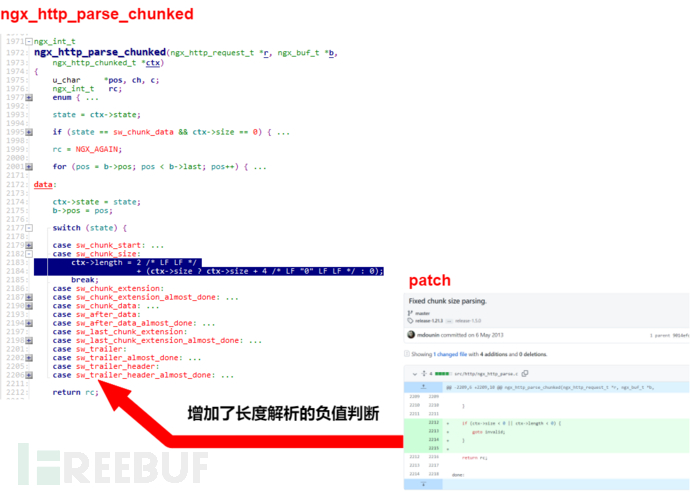

4、从补丁追溯漏洞触发路径

从补丁可以认识一个漏洞的触发源。以GitHub中的补丁Fixed chunk size parsing. 举例。

我们可以看到,补丁在/src/http/ngx_http_parse.c的ngx_http_parse_chunked函数返回值中,增加了对变量ctx->length和ctx->size的负值判断。

查看ctx变量的结构体定义,可以看到size和length的类型变量是off_t,而off_t对应了long int,是一个有符号的变量。

查看ctx变量的结构体定义,可以看到size和length的类型变量是off_t,而off_t对应了long int,是一个有符号的变量。

从上一步中可以得到漏洞的根源在于/src/http/ngx_http_parse.c的ngx_http_parse_chunked函数,与负值的变量ctx->length和ctx->size有关。于是我们可以追踪这两个变量的后续流向,并进行漏洞复现。【原文链接】

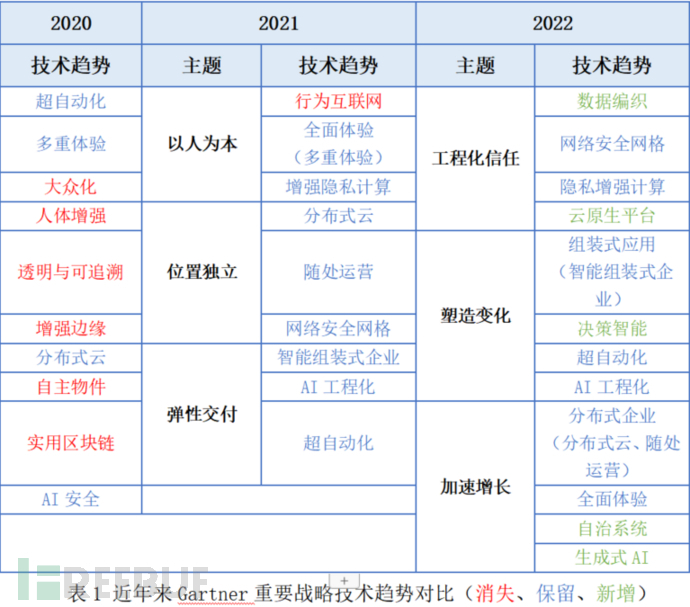

5、Gartner 2022重要技术趋势初探

由于2020年新冠疫情的冲击,技术趋势发展出现较大变化,伴随今年新的技术成熟度曲线,多个全新技术趋势上榜,2022新兴战略技术趋势从以往的10个增加到12个(2021年为9个)。

其中5个首次上榜,但并非都是新兴技术。这12个趋势,几乎全是基于数据和AI(除云原生平台、分布式企业、全面体验外),相信未来5年,发展和关注的重点已经明确。本文对这12项技术趋势进行一个初步的分析和介绍。【原文链接】

其中5个首次上榜,但并非都是新兴技术。这12个趋势,几乎全是基于数据和AI(除云原生平台、分布式企业、全面体验外),相信未来5年,发展和关注的重点已经明确。本文对这12项技术趋势进行一个初步的分析和介绍。【原文链接】

省心工具

1、sigurlfind3r:一款功能强大的被动网络侦察工具

sigurlfind3r是一款功能强大的被动网络侦察工具,该工具主要针对的是已知的URL搜索,并且可以使用各种在线源并以被动方式收集URL列表。【原文链接】

2、Raider:一款功能强大的Web身份认证测试框架

Raider是一款功能强大的Web身份认证测试框架,该框架被设计用来测试Web应用程序的身份认证机制。虽然像ZAProxy和Burpsuite这样的Web代理工具同样可以允许研究人员进行身份认证测试,但它们并不能提供测试认证过程本身的一个功能,即操纵相关输入字段来识别失效的身份验证。

目前,真实场景中大多数身份验证漏洞都是通过手动测试或编写自定义脚本来识别的。而Raider的主要功能就是通过提供与现代身份验证系统中所有重要元素交互的接口,使测试的过程更简单。【原文链接】

如有侵权请联系:admin#unsafe.sh