OpenSea NFT平台漏洞窃取用户钱包中的加密货币。

OpenSea是全球最大的综合NFT交易平台,用户可以在平台上铸造、展示、交易、拍卖NFT和其他数字资产,交易量达到34亿。近日,Check Point研究人员发现OpenSea平台中的一个安全漏洞,攻击者利用该漏洞可以诱使用户点击恶意NFT,用户点击后就会从用户加密货币钱包中窃取所有加密货币。

OpenSea

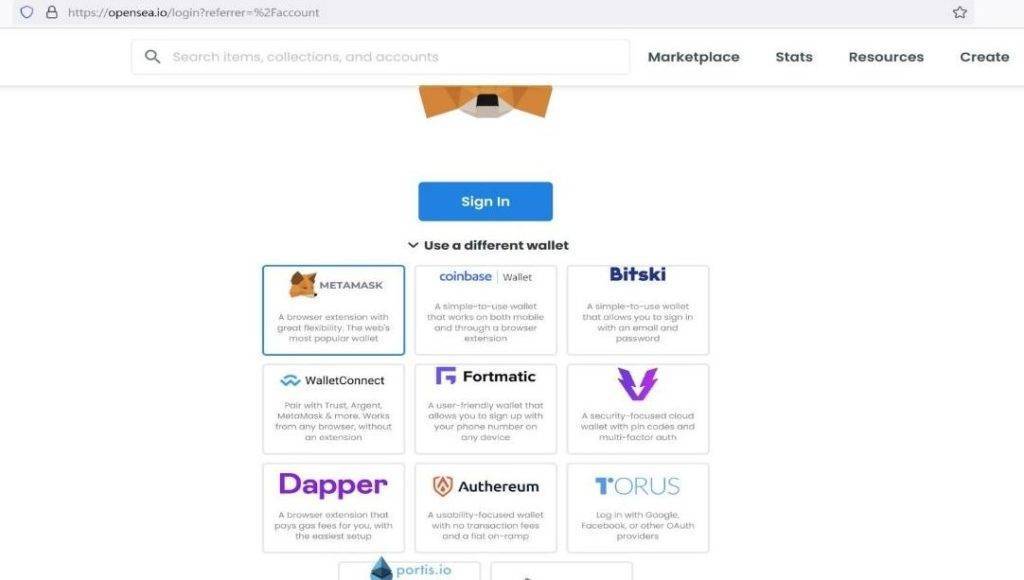

要在OpenSea上创建账户,需要连接到第三方的加密货币钱包,就像利用Google或Facebook账户登录其他网站一样。

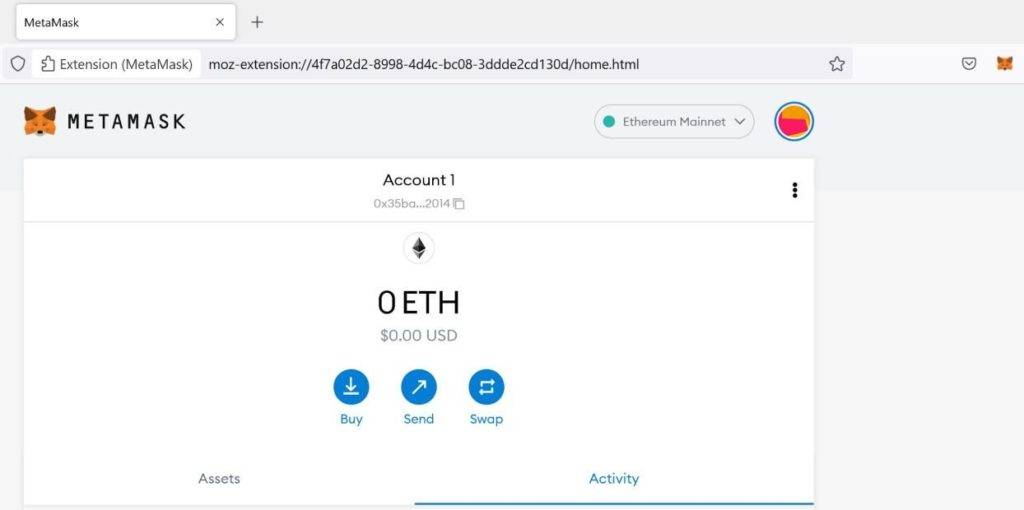

默认钱包和最流行的MetaMask,Check Point研究人员在研究中选择了一个并下载对应的浏览器扩展来打开钱包。

然后就有很多的方法来进行通信:

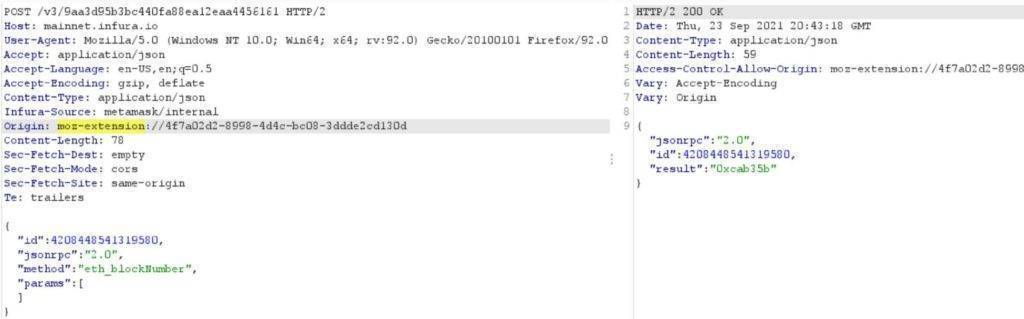

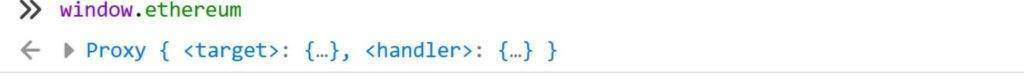

然后钱包就会弹出,钱包可以通过json-rpc来与以太坊网络进行通信:

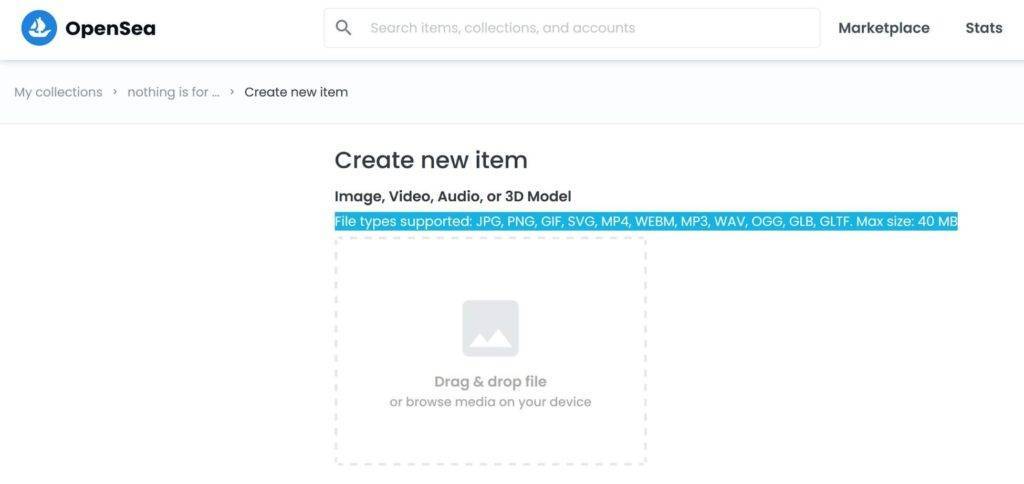

OpenSea允许任意用户创建和交易NFT艺术品,最终生成的艺术品扩展可以是:JPG、PNG、GIF、SVG、MP4、WEBM、MP3、WAV、OGG、GLB、GLTF,文件大小限制为40 MB。

漏洞分析

研究人员在OpenSea平台上发现一个安全漏洞,攻击者利用该漏洞可以劫持用户账户,并窃取关联的加密货币钱包中的加密货币。

攻击方法也非常简单,只要创建一个含有恶意payload的NFT,等待受害者点击和查看即可。还会在SVG图像中加入一个iframe来加载HTML代码,该代码会注入打开与受害者以太坊钱包通信所需的window.ethereum。

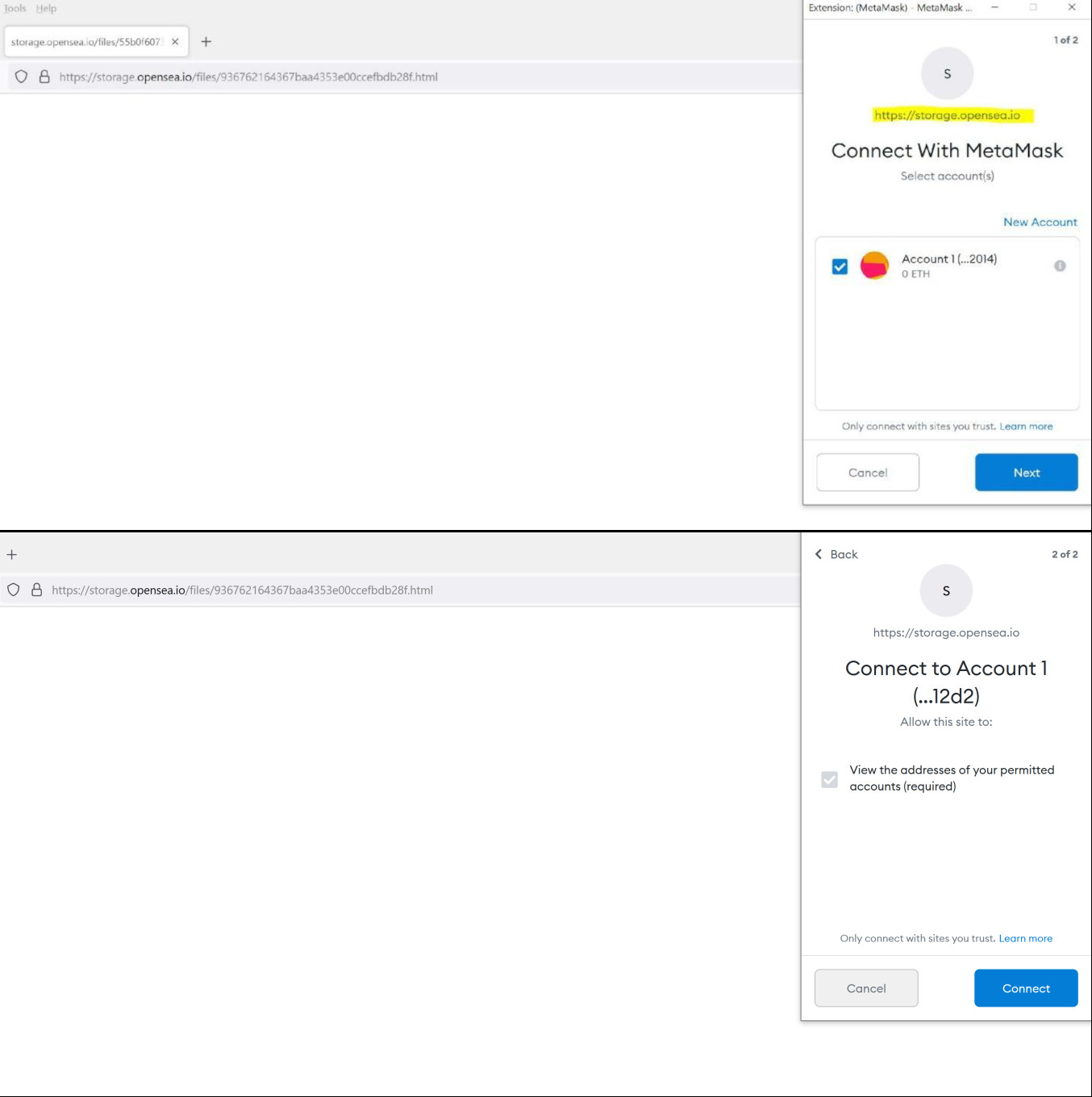

研究人员上传含有恶意JS代码的SVG图像,然后用户在新tab页点击后,就会注意到该文件在storage.opensea.io 子域名执行。

在该攻击场景中,受害者用户在点击来自第三方的NFT图像文件后被要求登入钱包,这对OpenSea来说属于异常行为,因为这与OpenSea平台提供的服务是不相关的。

滥用钱包功能是通过以太坊RPC-API来完成的,API会开启与MetaMask的通信,并打开连接到钱包的弹窗。

然后攻击者需要受害者与合法的弹窗窗口进行交互,所以可以以受害者身份来执行动作。

OpenSea NFT触发连接到MetaMask的弹窗

Check Point研究人员将攻击流程总结如下:

◼黑客创建一个恶意NFT,并以礼物的形式发送给目标受害者;

◼受害者查看恶意NFT,这会触发来自OpenSea存储子域名的弹窗,请求连接受害者的加密货币钱包;

◼受害者点击连接到钱包并对NFT进行操作,使得攻击者可以访问受害者的钱包;

◼受害者可以触发其他来自OpenSea存储域名的弹窗来获取受害者钱包中的加密货币。

Check Point已于9月26日将这一安全问题报告给了OpenSea,OpenSea已经提出了解决方案,并称没有发现利用该漏洞的情况。但建议社区应用最佳安全实践,尤其注意垃圾邮件和钓鱼邮件。

更多技术细节参见:https://research.checkpoint.com/2021/check-point-research-prevents-theft-of-crypto-wallets-on-opensea-the-worlds-largest-nft-marketplace/

本文翻译自:https://www.bleepingcomputer.com/news/security/opensea-nft-platform-bugs-let-hackers-steal-crypto-wallets/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh