导语:全球疫情期间,SilverTerrier利用新冠为诱饵,大肆发起攻击。最近,尼日利亚犯罪团伙Silver Terrier针对医疗保健行业和政府组织发动新一轮BEC攻击。

企业电子邮件攻击 (BEC) 仍然是企业面临的最常见和攻击最大的攻击类型,在FBI 互联网犯罪投诉中心 (IC3) 2020年度报告中,BEC连续第五年位居榜首。五年多来,全球由SilverTerrier攻击造成的损失从 2016 年的 3.6 亿美元激增至 2020 年的惊人的 18 亿美元。从长远来看,与 BEC 计划相关的年度损失现在超过了 24 个国家的国内生产总值 (GDP)。据估计,2018-2020年这三年期间,全球损失总计超过49.3亿美元。更令人担忧的是,这种攻击没有放缓的迹象,因为去年损失增加了 29%,平均每位受害者为96372美元。

全球疫情期间,SilverTerrier利用新冠为诱饵,大肆发起攻击。最近,尼日利亚犯罪团伙Silver Terrier针对医疗保健行业和政府组织发动新一轮BEC攻击。

BEC攻击主要有四种类型:

◼伪造邮件、电话,要求转账到另一个账户;

◼盗用高管邮件,向财务部门发送资金申请邮件;

◼盗用员工邮件,向所有联系人发送付款要求;

◼冒充律师来处理机密或时间紧急的事件,请求转账;

在过去的五年中,Palo Alto Networks Unit 42 一直在跟踪监控SilverTerrier攻击的演变,并将其幕后攻击者的位置锁定在了尼日利亚,他们将恶意软件命名为“SilverTerrier”进行分析跟踪。虽然 BEC 是一个全球攻击,但研究人员对尼日利亚攻击者的关注并不是没有道理,因为该国一直是网络犯罪的热土。我们会在本文中将Palo Alto Networks Unit 42近些年跟踪分析的全部情况进行一个全面介绍和分析,其中有超过226万钓鱼攻击的170700个恶意软件样本,还有大约540个不同的BEC攻击组织。

自 2016 年以来,多个参与 BEC 攻击的黑客被捕,其中两名黑客分别被控盗取2400万美元和6000万美元。

BEC范围的界定

鉴于BEC攻击名称,许多人经常错误地认为只要是电子邮件系统遭到破坏以及由电子邮件引起的所有计算机攻击都属于BEC。然而,这个定义太过宽泛,几乎适用于包含从供应链攻击到勒索软件攻击的所有攻击事件。

相反,执法部门和网络安全行业的定义要窄得多。具体而言,BEC被定义为这样一种攻击活动,该活动针对合法企业电子邮件帐户,通过社会工程或对计算机的攻击,开启复杂的诈骗过程。一旦企业遭到攻击,网络犯罪分子就会利用他们的访问权限启动或重定向企业资金的转移路径以谋取个人利益。本文所讲的BEC就是基于这个定义。

“商业电子邮件攻击(BEC)”一词最早出现在 2013 年,当时美国联邦调查局(FBI)开始追踪一种新兴的金融网络攻击。当时,BEC 只是被简单地视为一种新的网络犯罪技术,只不过是加入了其他简单的攻击计划,例如臭名昭著的“尼日利亚王子”骗局。然而,随着时间的推移,研究人员逐渐认识到 BEC是一种新兴的网络犯罪生态系统,包含着大量复杂的套路和技术。2009-2013 年非洲国家的互联网产业经历了一个快速增长速度,年增长率为 27%,到 2013 年底,估计有 16% 的非洲人口成为了网民。

同时,研究人员还追踪到了商品信息窃取程序、远程访问木马 (RAT) 和渗透测试工具在这段时间激增。随着关于如何使用这些类型工具的教学资源的出现,一些不怀好意的人就将传统形式的纸质邮件欺诈(尼日利亚王子/高级费用诈骗)搬移到了互联网。从犯罪的角度来看,通过网络邮件系统发送数以千计的信件并等待回复实在是非常高效。到 2013 年底,这种犯罪就已经大规模涌现。

在过去的六年中,Unit 42 一直在关注这一变化。 2014 年,研究人员发布了第一份报告,里面介绍了尼日利亚人为了经济利益部署恶意软件的第一个已知案例。 2016 年,研究人员对该攻击进行了重点研究,并很快发现它已经发展到超过 100 个不同的团体。之后,研究人员将此攻击命名为“SilverTerrier”。

2017 年,攻击继续扩大到 300 多个团体,研究人员开始在年度报告“尼日利亚商业电子邮件攻击的兴起”中跟踪特定的恶意软件工具趋势。研究人员的 2018 年报告“SilverTerrier:2018 年尼日利亚商业电子邮件攻击更新”记录的攻击者数量已经超过 400,因为针对研究人员客户的未遂攻击数量攀升至平均每月 28227 次。此外,随着越来越多的攻击者开始采用提供更强大功能的 RAT,研究人员开始观察到信息窃取程序开始朝越来越复杂的方向转变。

到 2019 年底,随着信息窃取器的使用率稳步下降,而 RAT 的采用率同比增长了 140%,令人印象深刻的是,这种工具的转变已发展为既定趋势。研究人员在 2019 年的年度报告还强调了第一批尼日利亚工具开发商的出现,这些开发商在本地开发了自己的 RAT 和加密工具以出售给同行。

进入 2020 年,随着全球 COVID-19 大流行的影响,各类攻击组织暂停了与发票和包裹传播相关的传统网络钓鱼活动,转而开发与大流行相关的主题。这样做,BEC 攻击者再次展示了他们适应不断变化的经营环境的能力。

2014年开始时,这只是一个小范围内的活动,在过去7年里,其范围和规模显著增长。到目前为止,研究人员已经确定了 540 个与尼日利亚攻击者和团体相关联的不同活动集群。为了更好地了解这些攻击者及其行为,2016 年研究人员努力确定攻击者之间的共性。当时,研究人员认为这些攻击者只是年轻的、无组织的临时性攻击,各攻击团体间的特性如下:

◼舒适的生活环境——攻击者主要来自尼日利亚西南/沿海地区的Owerri, Lagos, Enugu, Warri和Port Harcourt。大多数人与朋友和家人待在一起,他们在那里生活得相当舒适,因为外币和尼日利亚奈拉之间的有利汇率。他们的社交媒体账户经常用外币、豪宅和路虎(Range rover)等豪华车的照片来炫耀他们的犯罪成就。此外,一些更成功的攻击者出国旅行,如英国和马来西亚,在那里他们迅速重建他们的犯罪活动。

◼受过教育——许多攻击者都上过中等技术学校,并继续从联邦或地区性技术大学课程中获得本科学位。

◼成年人——攻击者的年龄从十几岁到 40 多岁的成年人不等,因此代表了参与犯罪活动的各个年龄段人群。追踪发现,年长的攻击者已经从其他传统形式的高级费用诈骗演变为 BEC 活动,而获得大学新学位的年轻攻击者则通过直接参与恶意软件活动开始了他们的犯罪生涯。

◼公开攻击——虽然一小部分攻击者不遗余力地隐藏他们的身份,但当时尼日利亚的文化为这些类型的非法活动提供了一个宽松的环境。因此,攻击者经常很少努力保持匿名,并且在注册恶意域时经常将假名或别名与当地街道地址、电话号码和个人电子邮件地址结合起来。这样研究人员通常很容易将这些用户与他们在 Facebook、Google+、LinkedIn、Twitter、Skype、Yahoo Messenger 等平台上的社交媒体和网络帐户连接起来。

◼攻击变得更有组织性——在 BEC 发展的早期,研究人员看到一小群攻击者开始交流、合作和共享工具和技术。最常见的形式是,一个有经验的攻击者为他们的朋友或年轻的门徒提供恶意软件基础设施。另外,我们看到一些攻击者赞助其他攻击者访问黑客论坛,但偶尔也会有大群攻击者一起工作,但这种情况被认为很少见。

总的来说,BEC的攻击者们仍然过着舒适的生活。最早实施BEC的大多数攻击者继续接受良好的教育,完成了中学和大学课程。随着这些攻击者年龄的增长,研究人员看到犯罪活动显着减少。虽然很难确定确切的原因,但研究人员认为下降的部分原因可能是攻击者的成熟,包括在他们组建家庭了从而降低收入风险,或者仅仅是他们通过犯罪活动赚取了足够的收入,他们希望转向到合法的商业活动。相反,还值得注意的是,研究人员很少看到年幼的儿童或青少年参与此类恶意活动。进入该领域的新攻击者往往在十几岁和 20 岁出头。

观察尼日利亚这五年的变化,以及全球对 BEC 攻击威胁认识的提高,对推动减少这些攻击者的肆无忌惮行为产生了积极影响。尼日利亚联邦警察 (NFP) 和经济和金融犯罪委员会 (EFCC)在打击这一威胁方面取得了显著的进展和成果,并定期在Twitter账户上发布他们逮捕的行动者的照片。国际刑警组织(INTERPOL)、联邦调查局(FBI)和澳大利亚联邦警察(AFP)等组织协助他们开展国际合作,以推动全球起诉行动。与此同时,在技术领域,随着Yahoo Messenger和和 Google+ 等协作平台的退出,出现了喜忧参半的发展,而跨社交媒体平台的隐私改进影响了结果分析。至于攻击者本身,随着尼日利亚文化的发展,他们越来越意识到与其犯罪活动相关的风险。虽然社交媒体账户可能仍然炫耀自己的财富,但如今公开讨论非法活动、外币图片或其他可能引起执法部门不必要注意的内容的帖子已少见。

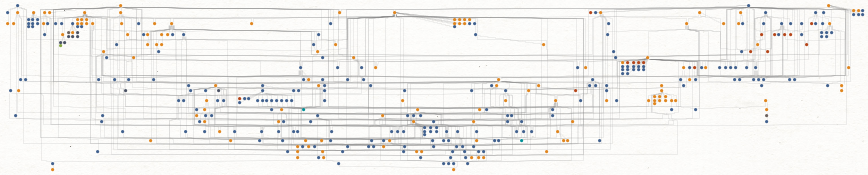

然而,随着时间的推移,BEC 攻击者在攻击时变得更有组织性。虽然很容易找到作为一个群体工作的攻击者,但使用一个电话号码、电子邮件地址或别名来注册恶意基础设施以支持多个攻击者的做法使得网络安全和执法更加耗时。同样,研究人员还发现 SilverTerrier 攻击者,无论地理位置如何,在社交媒体平台上通常仅通过几层分离就能发现他们之间的相互联系。下图显示了超过120个攻击者之间的社交媒体关系。

SilverTerrier 攻击者的社交媒体关系

除了上面确定的一般攻击趋势之外,研究人员认为还需要检查一些特定的隔离,才能更全面地描述现代 BEC 攻击:

◼示例 A——Onuegwu Ifeanyi,也被称为“SSG Toolz”,于 2020 年 11 月被 NFP 逮捕。他在伊莫州立大学学习计算机科学后,于 2014 年底成立了 Ifemonums-Solution LTD,这是一家合法的企业。从 2014 年到被捕,他注册了 150 多个恶意域名供个人使用并支持其他攻击者。样本包括 us-military-service[.]com、starwooclhotels[.]com 和 gulf-capital[.]net。其中许多域还作为2200多个恶意软件样本的命令和控制基础设施,包括Pony、LokiBot、PredatorPain、ISRStealer、ISpySoftware、Remcos和NanoCore。2016年,他是Facebook群组“wirewire com”最活跃的成员之一,该群组现已不复存在,他还赞助了另外30名攻击者,以进行欺诈。

◼示例 B——该攻击者也在伊莫州立大学学习。2015年至2018年间,他使用与印度尼西亚雅加达有关的邮寄地址注册了180个域名。其中几个域作为至少55个恶意软件样本的命令和控制服务器。

◼示例 C——该攻击者在拉各斯州立大学学习,20 多岁,从2016年至今,他注册了55个恶意域名。这些域与 480 多个恶意软件样本相关联。此外,根据域的名称,这个攻击者似乎很可能提供支持其他攻击者的基础设施。样本包括:247logss[.]info、fergologss[.]us、kinglogss[.]info 和 nelsloggs[.]com。

本文翻译自:https://unit42.paloaltonetworks.com/silverterrier-nigerian-business-email-compromise/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh