研究人员报告说,Turla高级持续性威胁(APT)组织又回来了,他们使用了一个新的后门来感染阿富汗、德国和美国的系统。研究人员说,他们已经发现了可能是Turla集团(又名Snake、Venomous Bear、Uroburos和WhiteBear)--一个俄罗斯籍的APT组织的攻击行为。他们指出,这些攻击很可能会使用一个隐蔽的second-chance后门来维持被感染的设备的访问权限。

"second-chance "的含义是指,它很难被清除,即使被感染的机器清除了主要的恶意软件,攻击者也能继续保持对系统的访问。

据报道,这个被称为TinyTurla的新型后门可以用来投放有效载荷,上传或执行文件。它还可以被用作第二级投放器,使用其他的恶意软件来感染系统。同时,后门代码也相当简单,但执行效率很高,它通常可以绕过杀毒软件。

TinyTurla是如何进行攻击的

研究人员表示,攻击者会将TinyTurla伪装成 "Windows Time Service "服务,同时用于同步运行在活动目录域服务(AD DS)中的系统的日期和时间。

TinyTurla还模仿合法的Windows时间服务,能够上传、执行或窃取文件。该后门通过HTTPS加密通道每五秒钟与一个命令和控制(C2)服务器联系,来检查新的命令。

由于TinyTurla的功能有限且编码简单,反恶意软件工具很难检测到它是恶意软件。这也就解释了为什么尽管攻击者从 2020年 就开始部署它,但是它一直没有被发现。Turla在安全行业是众所周知的,并且也受到了安全行业的密切关注。然而,他们还是使用了这个后门进行攻击持续了两年之久,这很清楚地表明,我们在防御方面还有很多改进的余地。

然而,网络流量中的那个每五秒钟执行一次的情况可以被一些防御系统发现,他们指出,这是一个很好的例子,这说明了将基于网络行为的检测纳入到你的安全体系中是多么的重要。

TinyTurla软件攻击的具体方式

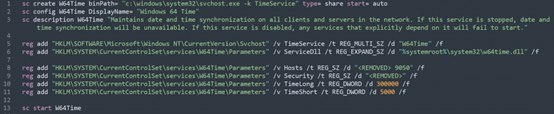

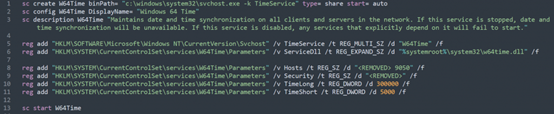

攻击者使用了一个.BAT文件,该文件将TinyTurla安装为一个看起来很正常的微软Windows Time服务,并且还在注册表中设置了后门使用的配置参数。

该恶意软件的DLL ServiceMain启动功能除了执行一个被称为 "main_malware "的函数外,其他的什么都没有做,并且该函数包括了后门代码。他们认为这个动态链接库(DLL)相当简单,它仅由几个函数和两个 "while "循环组成。

研究人员指出,虽然Turla经常使用复杂的恶意软件,但该组织也会使用像这样的很简单的恶意软件来掩人耳目。

不过,APT行为者的攻击并不完美,在防检测方面也犯过很多错误。例如,Talos已经监测到了许多Turla的攻击行动,在他们的活动中,他们会经常重复使用被攻击的服务器进行操作,他们一般会通过SSH访问,而且还由Tor保护。因此认为这个后门是Turla组织的一个原因是,他们使用的基础设施与他们用于其他攻击的基础设施相同,这些攻击被溯源来自于他们的Turla基础设施。

谁是Turla?

根据卡巴斯基的研究,Turla APT可以追溯到2004年或更早。今年1月,该公司表示,Turla恶意软件可能会被用于SolarWinds攻击,因为卡巴斯基研究人员发现,在那一系列供应链攻击中使用的Sunburst后门与Turla的Kazuar后门的代码存在相似性。

当时,卡巴斯基将Turla认为 "这是一个复杂的网络攻击平台,主要集中在外交和政府相关的目标上,特别是在中东、中亚和远东亚洲、欧洲、北美和南美以及前苏联集团国家。"

APT组织已经开发了一个巨大的武器库来使自己的攻击性更强。除了可能与SolarWinds中使用的Sunburst后门有关,Turla还与Crutch等知名恶意软件有关。该软件在去年12月针对欧盟国家的间谍攻击中使用了Dropbox。此外,还与Kazuar后门有关,Palo Alto Networks在2017年将其描述为一个具有API访问功能的多平台间谍后门。

研究人员指出,对俄罗斯攻击者的监测、技术证据的采集、以及战术、技术和程序(TTPs)的研究都有助于在这个最新的案例中追溯到Turla。

用于针对阿富汗政府进行攻击

思科的Talos首次发现了TinyTurla后门,当时它在塔利班政变和西方军事力量撤出的准备阶段开始针对阿富汗政府进行攻击。

管理员通常很难核实所有的正在运行的服务都是合法的,它需要进行网络监控,提醒安全团队注意这些感染。同时,最重要的是要有检测运行未知服务的软件或自动系统,以及一支能够对可能受感染的系统进行适当取证分析的专业人员队伍。

研究人员最后敦促各个组织采用多层次的安全架构来检测这类攻击,攻击者设法绕过一个或两个安全措施并非不可能,但他们要绕过所有的这些措施那就难多了。

他们预计Turla攻击活动可能会在可预见的未来继续进行下去。

本文翻译自:https://threatpost.com/turla-apt-backdoor-afghanistan/174858/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh