运行环境

- JavaDynamicPayload -> jre1.0及以上

- CShapDynamicPayload -> .net2.0及以上

- PhpDynamicPayload -> php5.0及以上

简介

Payload以及加密器支持

哥斯拉内置了3种Payload以及6种加密器,6种支持脚本后缀,20个内置插件

-

JavaDynamicPayload

- JAVA_AES_BASE64

- jsp

- jspx

- JAVA_AES_RAW

- jsp

- jspx

- JAVA_AES_BASE64

-

CShapDynamicPayload

- CSHAP_AES_BASE64

- aspx

- asmx

- ashx

- JAVA_AES_RAW

- aspx

- asmx

- ashx

- CSHAP_AES_BASE64

-

PhpDynamicPayload

- PHP_XOR_BASE64

- php

- PHP_XOR_RAW

- php

- PHP_XOR_BASE64

Raw or Base64 加密器区别

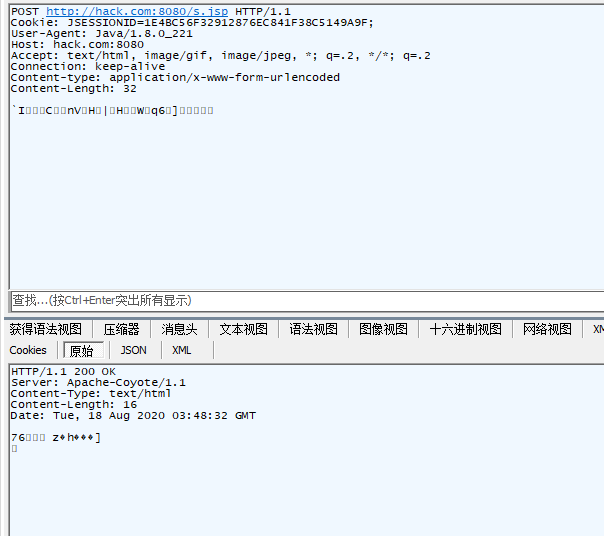

Raw : Raw是将加密后的数据直接发送或者输出

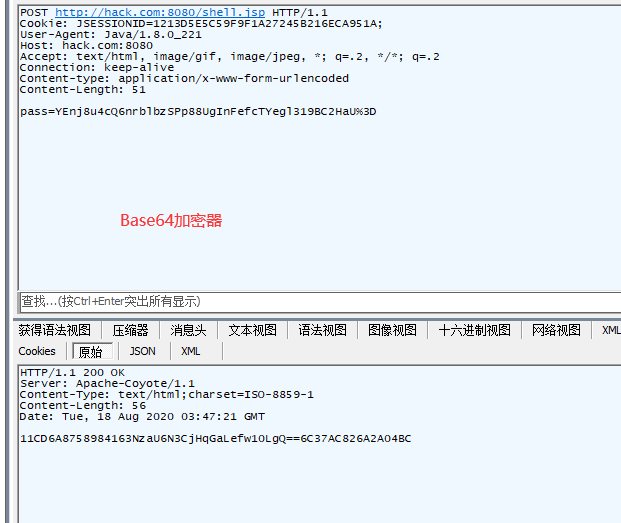

Base64 : Base64是将加密后的数据再进行Base64编码

插件支持

-

JavaDynamicPayload

- MemoryShell

支持 哥斯拉 冰蝎 菜刀 ReGeorg 的内存shell 并且支持卸载- Screen

- JRealCmd

- JMeterpreter

- ServletManage

- JarLoader

内存加载Jar 将Jar加载到 SystemClassLoader- JZip

-

CShapDynamicPayload

- CZip

- ShellcodeLoader

- SafetyKatz

- lemon

读取服务器 FileZilla navicat sqlyog Winscp xmangager 的配置信息以及密码- CRevlCmd

- BadPotato

- ShapWeb

读取服务器 谷歌 IE 火狐 浏览器保存的账号密码- SweetPotato

-

PhpDynamicPayload

- PMeterpreter

- ByPassOpenBasedir

- PZip

- P_Eval_Code

- BypassDisableFunctions