虽然黑客攻击的形势极变得极其其复杂和多样化,但几乎所有攻击都在攻击的某个阶段涉及与互联网的通信。这种通信可能包括攻击者传输恶意载荷以进行初始访问、勒索软件与命令和控制通信以交换加密密钥,或间谍工具将敏感信息泄露到共享站点。

这些通信要么以需要解析为 IP 地址的主机名开头,要么以 IP 地址直接开头,不管哪种情况,IP 地址最终都是通信的标识符。简单地说,IP地址是一个数字标签,分配给每一个连接到使用互联网的网络的设备。就像到你家的地址一样,IP地址提供信息,帮助互联网上的路由协议找到目的地。

显然,并非所有与互联网的交流都是恶意的,例如你最喜欢的社交媒体网站。社交媒体网站托管在 IP 地址上,你可以浏览不同的个人资料并与他们互动。你从朋友的帖子中点击的新闻文章会解析并重定向到从不同站点提供内容的 IP。一些 IP 地址运行多个并发服务,或者可以为来自完全不同的内容所有者的多个不同站点提供内容。一些相同的内容可以从多个不同的 IP 地址获得。这些动态使得区分无用的 IP 地址与无害的 IP 地址成为所有安全供应商都承担的一项艰巨任务。

IP 解析

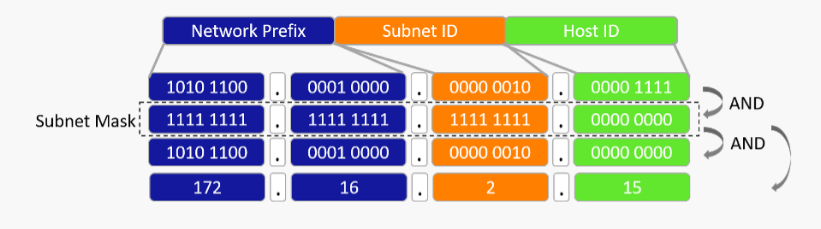

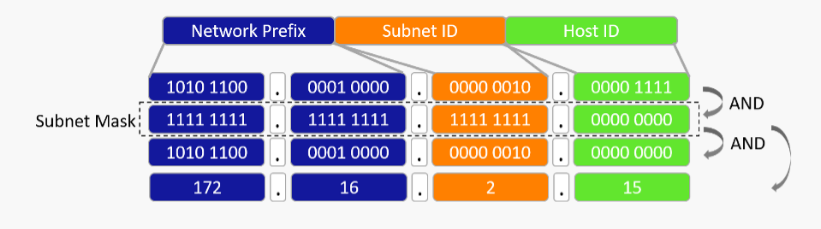

IP 地址的开头是目标网络的位置,称为网络前缀,结尾是该网络上设备的位置,称为主机 ID。网络前缀的格式是使用一个斜杠(“/”)字符后跟一个十进制数字来表示引用网络前缀的位数。例如:198.51.100.0/24有24位分配给网络前缀,其余8位保留给主机地址,得到198.51.100.0 ~ 198.51.100.255属于这个网络的地址。子网是将较大的网络划分为较小的网络。为了找到更小的网络的目的地址,子网掩码将IP地址分为网络地址和主机地址。在图1举例中,子网掩码表示报文首先路由到网络地址172.16.2.0,然后路由到主机地址0.0.0.15。

IP 地址细分

IP 地址通常与其主机或提供商相关的物理基础设施相关联,更具体地说是互联网服务提供商 (ISP)。 ISP 是管理给定范围的网络前缀的组织。一些 ISP 可能会花费大量精力来维护安全方面的高声誉,而其他 ISP(例如“防弹托管”提供商)可能会公开欢迎想要托管恶意内容的客户。了解 ISP 之间发生的各种攻击级别经常被忽视,但SophosAI已经将这一领域应用到他们的IP检测框架中。

IP 安全检测存在的风险

尽管这种技术很古老,也很简单,但 IP/域级别的阻止列表仍然是一种非常流行的防御恶意 互联网流量的方法。但是由于IP空间非常大,而且非常活跃,所以维护难度大,容易被绕过。屏蔽列表规避的一个例子是,路由到恶意位置的 IP 可以临时或有条件地路由到良性内容,而来自同一基础设施的不同 IP 路由到原始恶意内容。这种临时变化称为“冷却”期,这通常会导致安全供应商将 IP 声誉从恶意转变为良性,允许它在未来再次用于恶意活动。

SophosAI希望脱离传统的基于声誉的系统,采用一种更容易维护、学习速度更快、不受任何“冷却”期影响而对IP进行分类的方法。为了做到这一点,开发者训练了一个模型,用新的IP地址表示,这些IP地址可以在公共注册信息中找到,也可以从额外的AI方法中找到,这些人工智能方法使用IP的邻域来填补空白。

新方法

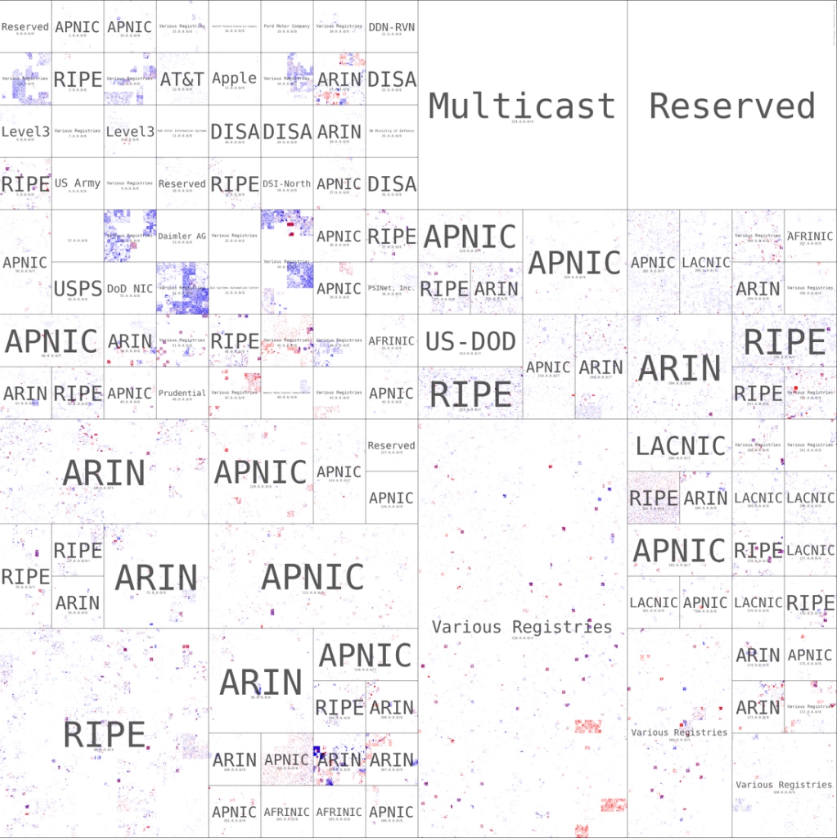

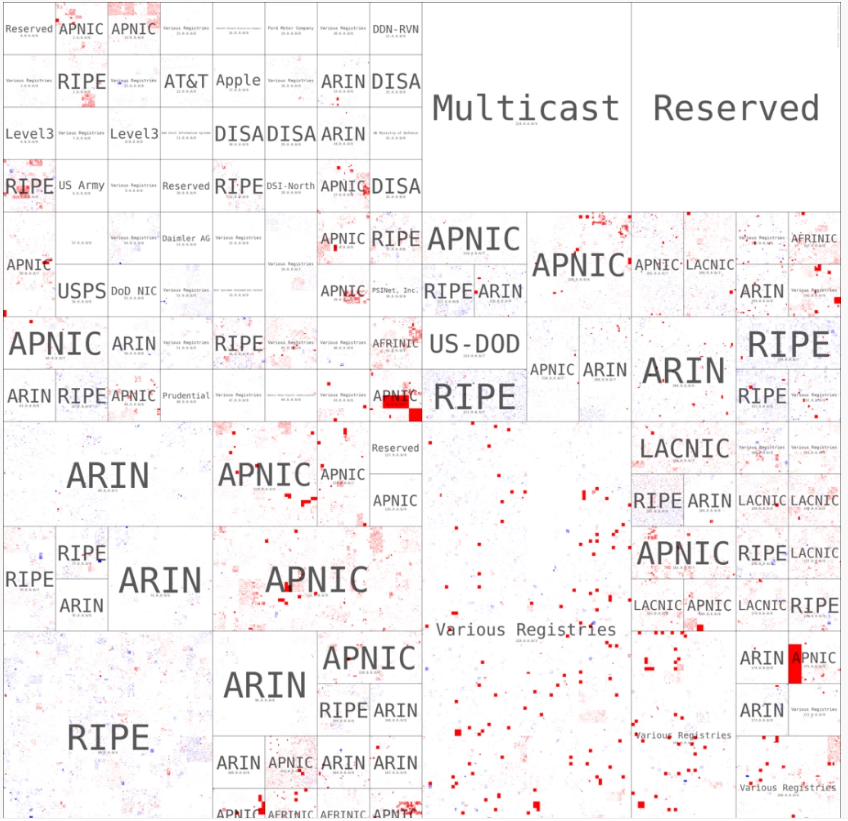

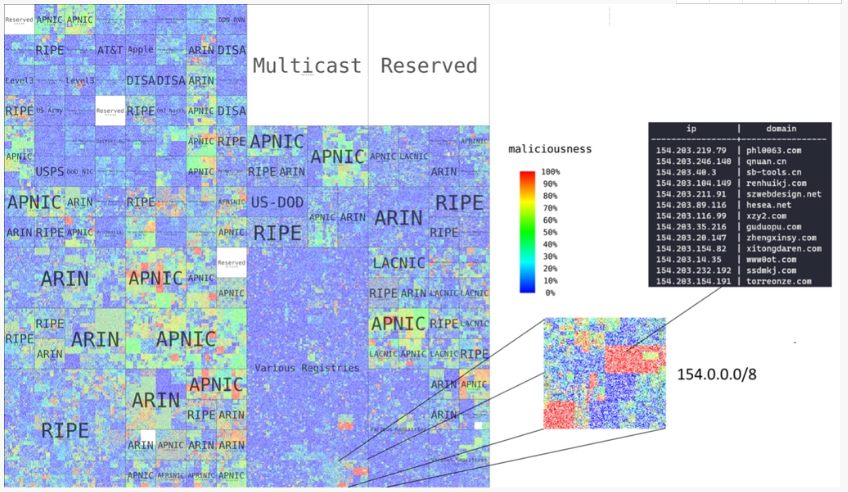

SophosAI利用内部的监控工具收集了超过45万个IP地址,这些 IP 地址托管使用内部监控工具标记为恶意或良性的 Web 内容。他们还从现有的反垃圾邮件列表中收集了超过 40万个与电子邮件活动相关的 IP。 SophosAI 的数据科学家使用现有的关于 IP 地址空间如何分配给互联网服务提供商 (ISP) 的知识来生成热图,将 Web 和垃圾邮件活动可视化,其中蓝点代表良性活动,红色代表恶意活动。有关如何生成这些图的更多详细信息,请阅读更深入的 SophosAI 博客文章。

由ISP定义的块组织的基于web的IP地址。蓝点表示良性活动的IP地址,红点表示恶意活动

由 ISP 定义的块组织的基于垃圾邮件的 IP 地址。蓝点表示参与良性活动的 IP 地址,而红点表示恶意活动

科学家观察到,存在明显的恶意活动集群,并且一些 ISP 对恶意环境的贡献与其拥有的 IP 空间的大小不成比例。

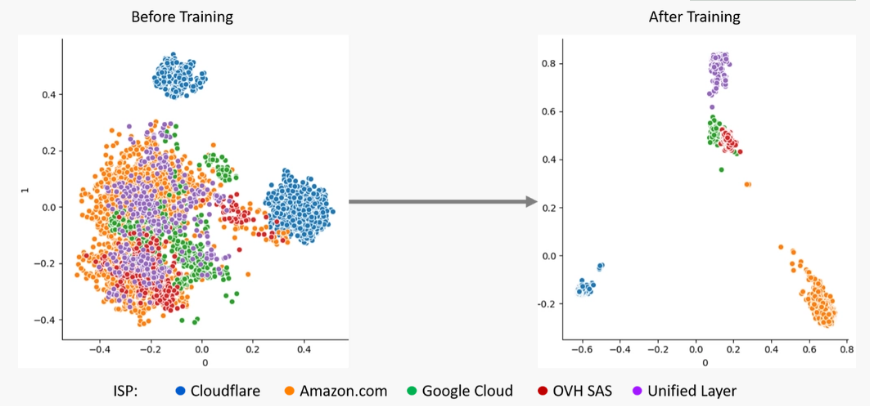

下一个挑战便是以AI模型能够理解的方式使用这些信息,考虑到这一挑战,SophosAI开发了一种新的IP表示,它允许模型有效地评估IP地址本身以及可能从该IP地址生成的所有子网。这些子网可以映射到互联网的高级结构,表明哪些相关的IP地址集合是由单个组织控制的。为了进一步使用与IP地址相关的物理基础设施,将有关互联网服务提供商(ISP)的信息添加到提供给检测模型的特性集中。通过观察IP 空间的一个网段中的大量恶意活动,模型可以学习如何确定同一 ISP 拥有的不同网段是否也是恶意的。然而,使用 ISP 完成这项任务的一个挑战是,用户在检测时并不总是能得到这些信息。为了解决这个问题,开发者训练了一个模型来将 IP 映射到 ISP,并且使用输出的附加功能来训练 IP 检测模型,与单独使用 IP 地址相比,改进了结果。图 2 显示了模型对 IP 空间的理解,其中每个 IP 地址根据其各自的 ISP 进行着色。在训练之前,该模型无法很好地区分来自一个 ISP 和另一个 ISP 的 IP,但在训练之后,你会看到更明显的分离。

一个可视化的ip和他们各自的isp经过模型训练,每个点代表一个IP地址,点的颜色表示IP属于哪个ISP。在培训之前,模型在IP方面对ISP空间的理解并没有真正的区别。但是,经过培训后,基于它们所属的ISP,会有不同的IP地址集群

使用这些模型,可以更清晰地可视化 IP 空间并发现恶意 IP 组,不会随着时间的推移有任何“冷却”期。使用数据驱动的 AI 模型将这些 IP 分配给一组良性或恶意活动,可以更好地检测前所未见的 IP。

IP 地址的模型检测,分数基于 IP 为恶意的可能性

本文翻译自:https://news.sophos.com/en-us/2021/05/13/ips-that-are-malicious-together-stay-together/?cmp=30726如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh