勒索软件攻击的头条新闻似乎每天都在发生,这给本就非常复杂的数据保护业务带来了新的危险和混乱。此类威胁之一是Conti,它通常用于针对医疗保健组织和零售商。

它的行为方式可以告诉我们很多关于现代勒索软件攻击的信息——所以我最近在一个受控环境中引爆了Conti勒索软件,以证明适当的网络保护的重要性。

准备攻击

我在这次攻击中使用了三个虚拟机来模拟不同的场景。第一台机器是全新安装的Windows,没有任何保护,这台机器显示了勒索软件的功能。另外两台机器要么采用勒索软件保护来补救攻击,要么采用URL过滤来防止安装恶意payload。

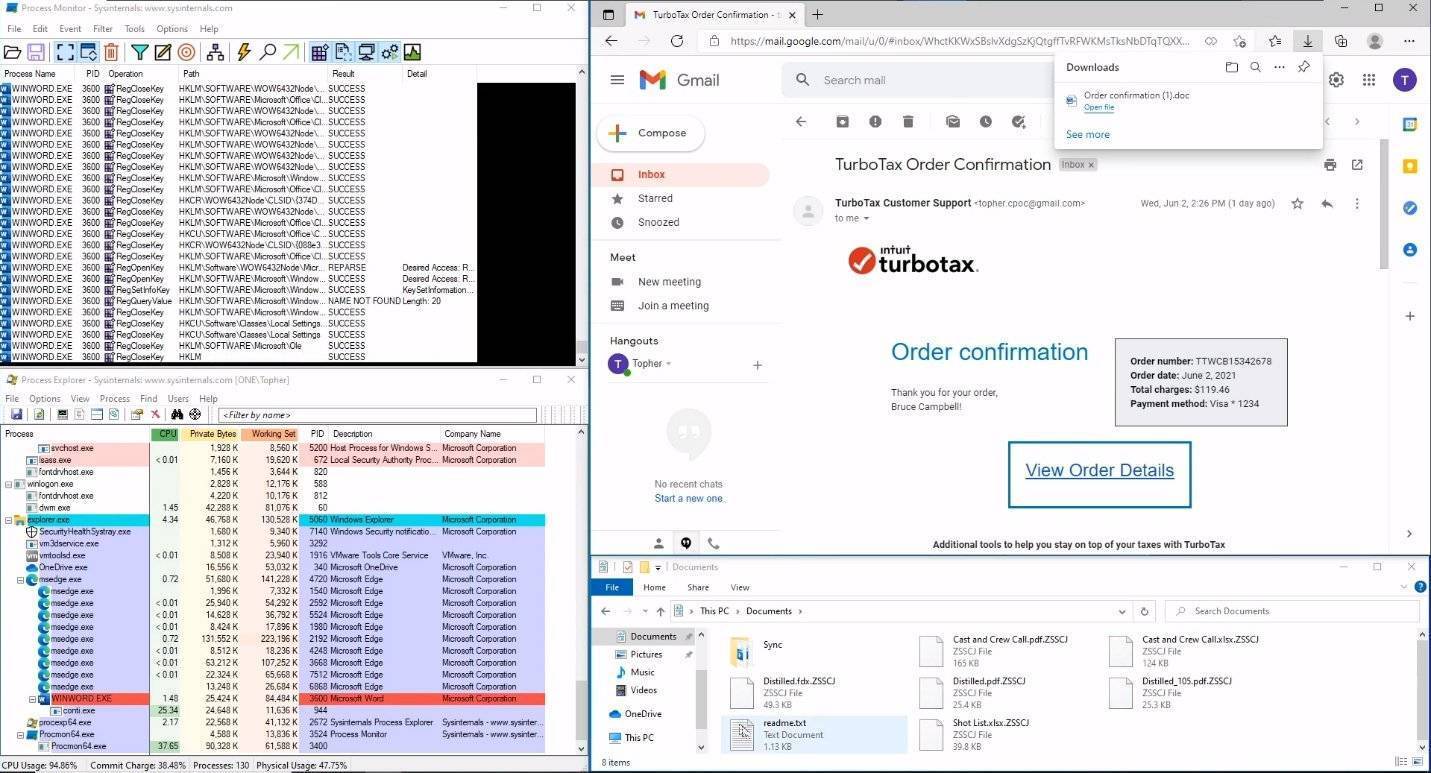

SysInternals Suite中的Process Monitor和Process Explorer帮助我密切关注整个攻击过程中的勒索软件活动。当然有正常进程,但也有由勒索软件启动的进程,以及注册表更改。

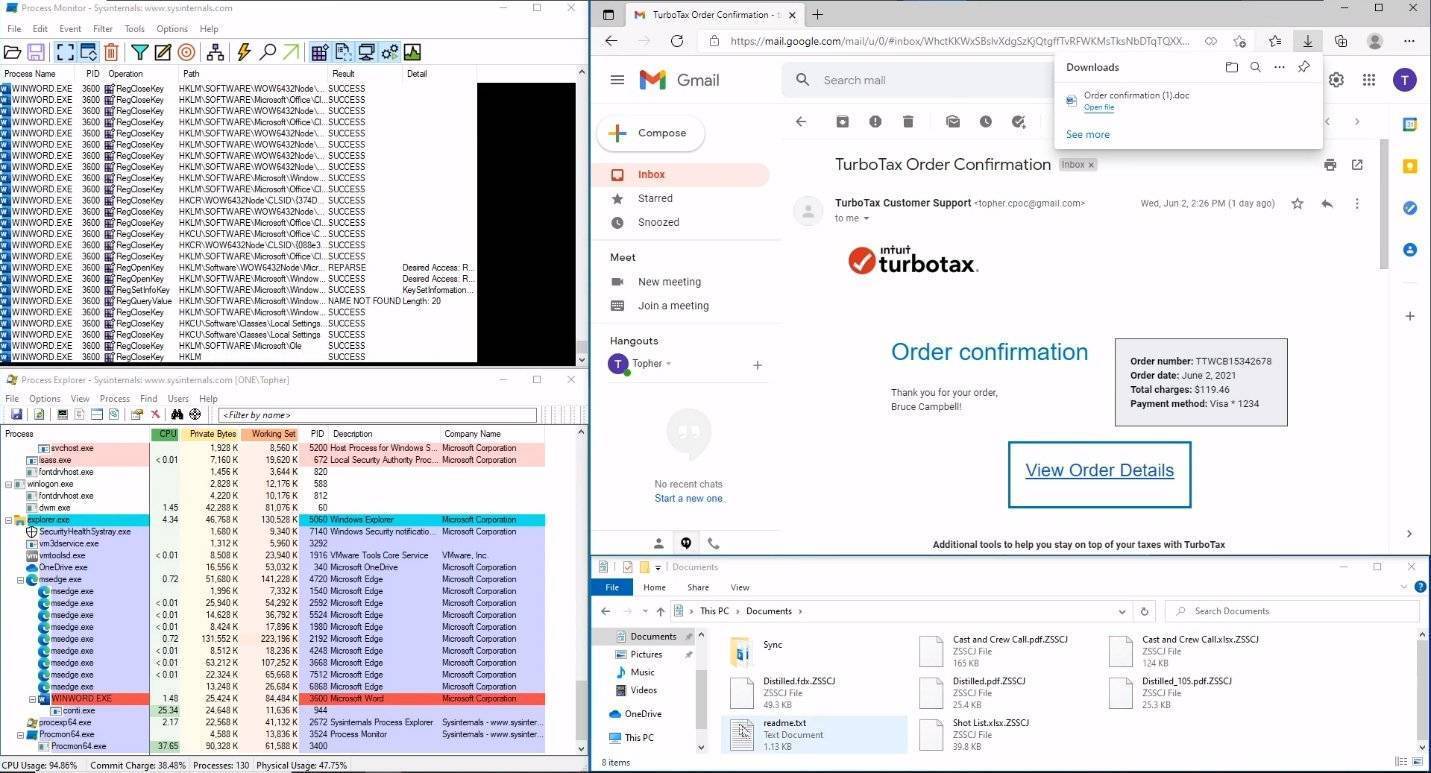

作为攻击媒介,我根据与税务相关的发票创建了一个虚假的恶意电子邮件,以模仿常见的网络钓鱼诱饵。该电子邮件基于真实电子邮件,因此看起来是合法的。在快速更新电子邮件设置后,它甚至将公司名称显示为发件人。我使用了官方徽标和颜色,但用下载链接替换了发票详细信息,以确保可能希望收到此类电子邮件的人与我制作的电子邮件进行交互,而不仅仅是查看它。

该链接使用受信任的文件共享服务下载带有嵌入式Visual Basic脚本的“发票”,该脚本会自动下载并运行勒索软件。

通常,受害者必须在此脚本运行之前启用活动内容,因此攻击者通常会将内容设置为隐藏直到此时。在这种情况下,我打算勒索我自己,所以我将Word设置为自动运行内容。这是一个简单的设置更改,不应作为公司网络上的一个可能的漏洞而被忽视。

引爆

最初,我将准备好的电子邮件发送给“受害者”,后者单击电子邮件中的链接从受信任的文件共享服务下载文档。一旦文档打开,Visual Basic脚本就会运行,拉下勒索软件并自动运行它。

几秒钟后,可以在Process Explorer中看到勒索软件文件作为WINWORD.EXE的子进程。Windows注册表显示来自勒索软件的查询,从CurrentControlSet条目开始,然后继续重新启动设置,这表明Conti正在寻找一种在系统上获得持久性的方法。

随着勒索软件加密文件,机器开始运行缓慢。如果用户没有注意到有什么问题,Conti将继续对添加到机器中的新文件进行加密。

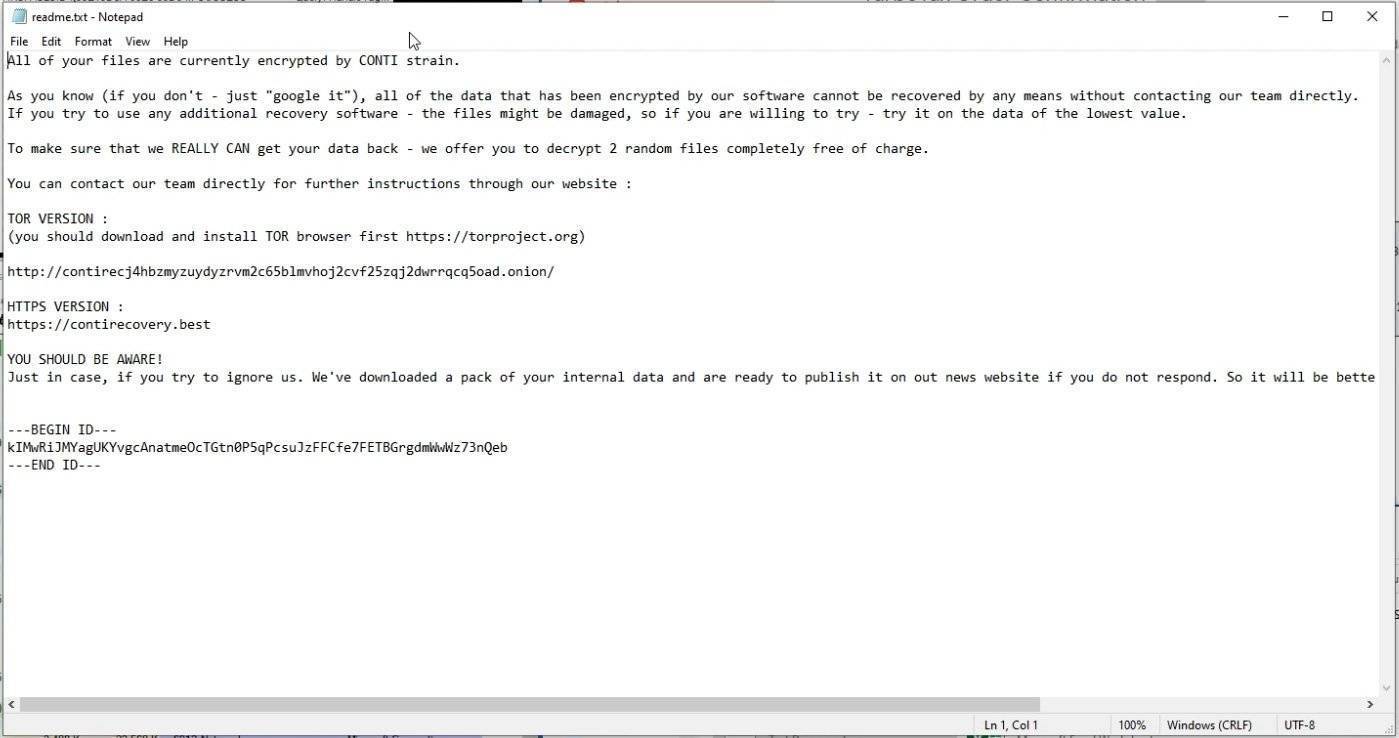

虽然系统性能下降可能是问题的第一个迹象,但还有一些其他指标,包括文件扩展名更改为文件名后附加“.ZSSCI”(尽管不同的勒索软件将使用不同的扩展名),同时文件图标更改为空白页图标,因为文件类型不再被识别。对于Conti和大多数其他现代勒索软件,readme.txt文件被放置在文件被加密的任何目录中。

readme.txt文件是通知受害者遭受攻击并提供支付指令的赎金票据。过去常常会有浮夸的赎金票据取代桌面背景,或是一打开网页便会出现可怕的消息和大量不良gif图像,这样的日子已经一去不复返了。在这里,我们看到一个.onion地址用于联系攻击者,这需要使用Tor浏览器,并在透明网络上使用HTTPS替代方案。

攻击者还威胁说如果忽视这些被盗的数据的话,就会将其公开发布,这是当惊大多数勒索软件团伙所采用的双重勒索方法。

需要是发明之母

在这一点上,有几种方法可以恢复您的数据。您可以支付赎金以获取解密密钥,从干净的备份中恢复(如果有的话),或者找到一台时光机穿越到过去。除了资助犯罪分子、在恢复期间关闭或穿越时空之外,还有一些现实的方法可以避免成为受害者。

由于没有一种方法可以解决所有问题,因此多层解决方案将是保护您的数据免受此类攻击的最有效方法。

近年来,组织加强了网络钓鱼培训,这是非常好的开始。不幸的是,即使是训练有素的人也可能被精心设计的攻击所愚弄。因此,必须实施工具来防止攻击。让我们来看看在保护措施到位后会发生什么。

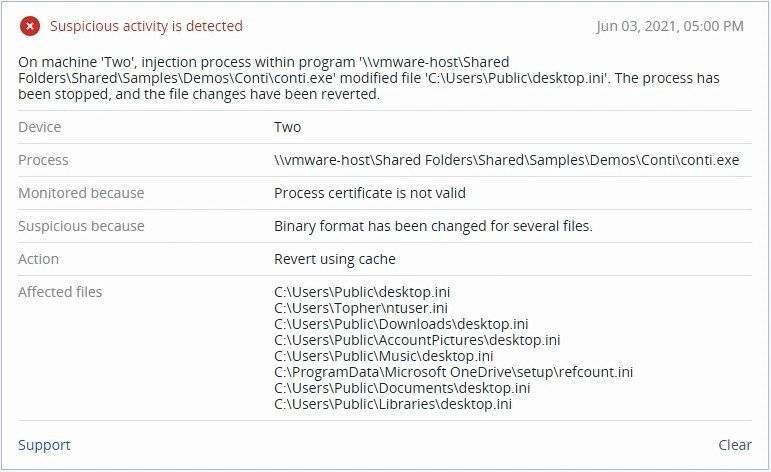

有了勒索软件保护,在某种程度上而言,攻击开始时看起来与对未受保护系统的攻击非常相似。Conti仍在运行,访问注册表,并开始加密文件。但随后Conti突然关闭,Word文档安全打开。

这次的不同之处在于,file entropy被监控,软件在只加密了八个文件后停止了Conti启动的进程。勒索软件防护软件会自动从加密开始时生成的缓存副本中恢复加密,从而避免了与从备份中恢复所带来的麻烦和宝贵的停机时间。

当然,在安装有效payload之前停止攻击始终是首选。高级电子邮件安全解决方案可以防止恶意电子邮件到达您的最终用户,而适当的URL过滤器可以阻止访问下载有效payload的已知恶意URL。

无论保护组织数据有多复杂,模拟一次攻击都向我们表明,并非所有希望都已破灭。通过教育、规划和努力,我们可以通过识别可能攻击的迹象并实施多层解决方案来自动检测和响应我们遇到的攻击,从而应对这些攻击。

本文翻译自:https://www.bleepingcomputer.com/news/security/detonating-ransomware-on-my-own-computer-don-t-try-this-at-home/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh