官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言

当我还是个孩子的时候,一群大佬就在一些论坛、峰会上,说着一整串摸不着头脑的词汇:APT、纵深防御、零信任、水坑攻击、木桶理论、stride模型、PDCA戴明环。。。那时候头脑中就在想,我与大佬之间的差距就像萨克雷于老科,就只够递毛巾的,yyds。

社会的毒打,于菜鸡来说就是最好的成长。也是在不断的毒打过程中,小菜鸡终于成为一个老菜鸡了。好了,闲话不说了,下面开始举例阐述正题:我所理解的企业纵深防御体系,在日常安全工作中的价值体现。

开放过多端口

收集信息

检测操作系统类型、开放端口

常见端口对应的服务

序号 | 端口 | 服务 |

1 | 80 | http |

2 | 135/139/445 | smb |

3 | 3306 | mysql |

4 | 3389 | rdp |

检测存在的漏洞

漏洞利用

系统漏洞层面

进一步用检测工具测试,是否存在ms17-010永恒之蓝漏洞。

直接拿到Win7的Shell,之后便可以通过Shell对目标靶机进行控制。

新建账号test,密码test,添加至管理员组。

kali 远程桌面连接Win7

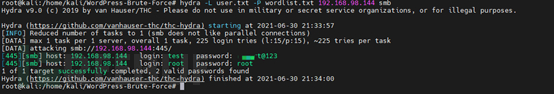

弱口令层面

如何防御?

网络流量层面,IPS针对特定特征予以阻断。

类似网络防火墙,仅允许白名单机器:168.98.143机器连接445端口。

端口无法检测、漏洞无法利用、弱口令无法利用

修复ms17_010漏洞

通过本地终端防护软件:针对暴力破解和网络入侵防护。

禁用smb服务,如不需使用。

端口无法检测、漏洞无法利用、弱口令无法利用

如何检测?

1、网络流量层面

通过汇聚交换机镜像流量给IDS,监测内网东西向流量,监测内部机器横向移动。

2、系统日志层面

服务器日志记录账号test新增及加入管理员组

仅开放业务端口

收集信息

1、检测开放开放端口

2、检测存在的漏洞

敏感数据明文传输,通过未加密信道发送敏感数据。

漏洞利用

敏感信息明文传输。

如何防御?

进行数据传输时,对用户名和密码信息进行先加密、再使用https传输的模式,可以有效的规避登陆凭证被攻击者截取利用。

上述开放过多端口、仅开放业务端口测试场景,仅列举部分可利用的漏洞作为阐述,未覆盖的部分在这里不做详细赘述了。通过现象对比,发现端口暴露过大的危害,为此需要在日常工作中加强专项审计。

加强技术专项审计

①对外高危端口或者服务的暴露;

②未修复高危漏洞的清单;

③弱口令;

④生产环境绕过;

⑤主机层面安全防御。

纵深防御该如何做?

技术要硬、管理上也不能过软;

永远不要把鸡蛋放在一个篮子里,除强调局部强点,有必要还需拉长战线;

对于虚拟或者真实,坚持零信任观点;

收敛攻击面,增加漏洞利用的成本,为业务赢得喘息的时间。