官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

企业数字化转型,业务上云使传统基于边界防护的网络安全架构难以适应新环境。疫情时期,远程协同办公让企业切实体验了提高效率、开源节流的同时,也增加了内部数据资源的网络暴露面和工作传输环境的复杂性,更容易遭遇不法分子的高级持续性威胁,提升了企业网络安全的管理难度,零信任安全理念开始受到行业关注。

但由于方案设计、技术实现、测试评估、实际部署等阶段暂时缺乏统一和准确的指导,给零信任的落地发展造成了阻碍。行业亟需建立具有前瞻性并达成共识的技术标准。

2020年6月24日,腾讯联合零信任领域多家权威产学研用机构共同成立国内首个“零信任产业标准工作组”。经过近一年的讨论研究,2021年6月30日,由腾讯安全牵头起草,联合公安部第三研究所、国家计算机网络应急技术处理协调中心、中国移动设计院等业内16家零信任厂商、测评机构及用户编制的中国第一部《零信任系统技术规范》(下面简称《规范》)正式发布。

(《零信任系统技术规范》)

《规范》规定了零信任系统用户在“访问资源”和“服务之间调用”两种场景下,应有的功能及性能技术要求和相应的测试方法,包括逻辑架构、认证、访问授权管理、传输安全、安全审计、自身安全等方面。适用于零信任系统的设计、技术开发和测试,让“零信任”行业拥有了标准化技术规范,为所有安全厂商的服务、质量、发展提供了坚实的基础和方向指引。

《规范》不但填补了国内在零信任领域的技术标准空白,也在产业技术的发展升级、改善品质服务、降低部署成本等层面,提供了极具操作性的指导意义和参考标准。

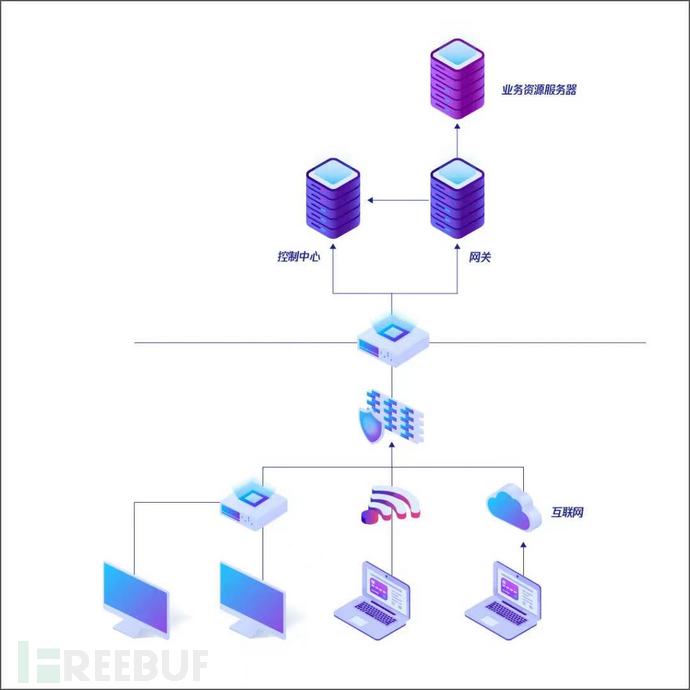

(测试环境典型示意图)

一、零信任的应用场景

零信任在所有需要对资源访问进行安全防护的场景都可以使用,主要场景分为两类,一类是站在发起方,用户访问资源的场景,指的是用户访问内部资源时,如何验证用户是可信的, 如何确保访问来源终端可信,如何确认拥有访问资源权限。

另外一类是站在服务方,即服务资源之间如何安全的互相访问。但是否采用,应根据企业可接受的安全风险水平和投入综合考虑决定。

二、用户访问资源场景技术要求

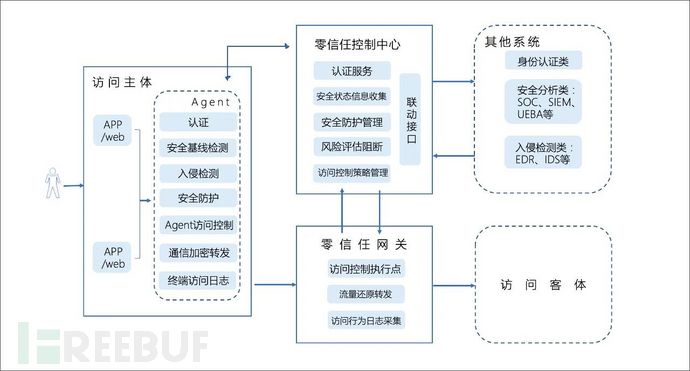

用户访问资源场景下,主要包括四个逻辑组件:访问主体,零信任网关,零信任控制中心和访问客体。其中访问主体为资源访问发起方,零信任网关提供对来访请求的转发和拦截功能,零信任控制中心提供对来访请求的认证和持续访问控制功能,访问客体提供被访问的资源。

另外,系统还可以通过联动接口,与身份认证、安全分析、入侵检测方面的其他系统进行对接。

(用户访问资源场景逻辑架构图)

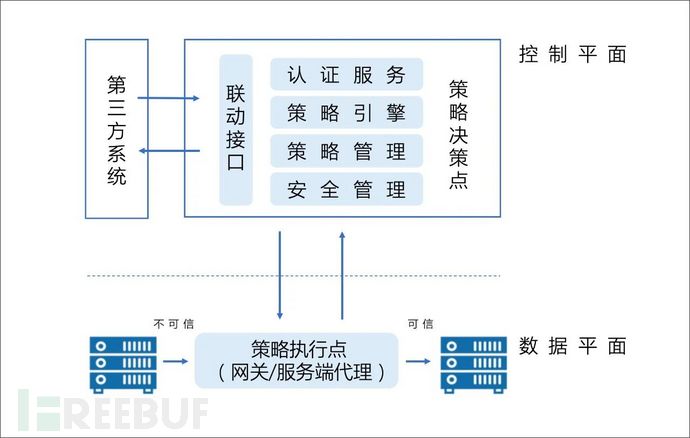

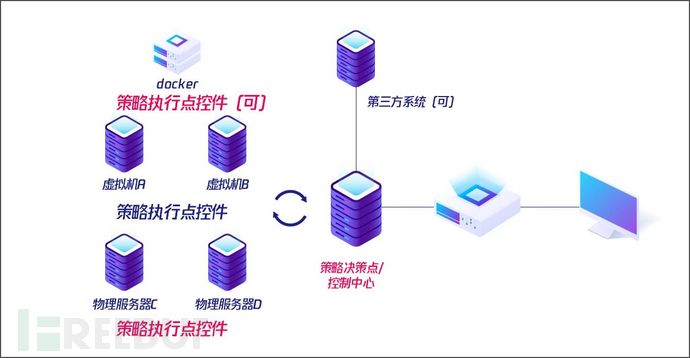

三、服务之间访问场景技术要求

服务之间访问场景下,主要包含两个逻辑组件:策略控制点和策略执行点。策略控制点负责鉴权和授权判断,并提供业务流的可视化能力;策略执行点用于执行访问控制决策,允许/拒绝通信或进行协商加密;有时也会将工作负载的相关信息同步给安全控制中心,从而辅助其进行决策。

策略执行点有两种形态:一是部署在工作负载上的服务端代理,另一种是运行在网络上的网关。

(服务之间访问场景逻辑架构图)

此外,《规范》还对“用户访问资源”和“服务之间访问”场景下,应有的功能、系统自身安全、性能、部署、容灾技术要求以及测试方法进行了具体解读。

(测试环境典型示意图)

《零信任系统技术规范》毫无疑问是国内零信任发展的一块里程碑,而达成这一重要阶段性成果,背后离不开腾讯安全对零信任安全理念标准化建设的积极推动。

2019年7月,由腾讯牵头的“零信任安全技术参考框架”获CCSA行业标准立项;

2019年9月,腾讯牵头的《服务访问过程持续安全指南》零信任ITU国际标准正式立项,实现了国内在零信任领域国际标准的突破;

2020年6月,腾讯联合业界多家权威产学研用机构,在产业互联网发展联盟下成立国内首个零信任产业标准工作组;

2020年8月,工作组在业界率先发布《零信任实战白皮书》;

2020年10月,工作组发起零信任产品兼容性互认证计划,促进不同厂商间零信任相关产品的兼容性和互联互通;

2020年11月,工作组推动“零信任系统技术规范”联盟标准研制工作。

作为国内最早践行零信任的企业,腾讯一直以来非常注重通过标准化的方式,推动零信任安全理念在国内落地。并在内部实践落地零信任网络架构、自研零信任iOA系统。

未来,腾讯安全将继续以自身技术和实践经验为基础,协同生态伙伴共同促进零信任产业规模化发展,为零信任在各行业领域的落地提供参考和支撑,助力网络安全的健康发展。

点击【零信任系统技术规范】,即可下载全文。