Polkit auth系统服务认证绕过漏洞影响大多数Linux发行版。

Polkit是定义和处理允许非特权进程与特权进程通信策略的应用级工具套件,多个Linux发行版中都默认安装了该系统工具。

研究人员在Polkit auth系统服务中发现了一个认证绕过漏洞,漏洞CVE编号为CVE-2021-3560。当请求进程与dbus-daemon在调用polkit_system_bus_name_get_creds_sync 开始前断开时,进程就无法获得该进程的唯一uid和pid,也就无法验证请求进程的权限。该漏洞的最大威胁是对数据机密性和系统可用性的影响。

攻击者利用该漏洞可以使非特权的本地用户获得系统shell权限。漏洞非常容易利用,只需要几个标准命令行工具就可以利用,具体参见PoC视频:https://youtu.be/QZhz64yEd0g

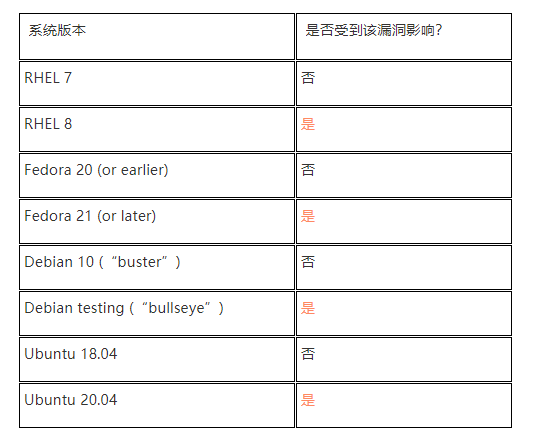

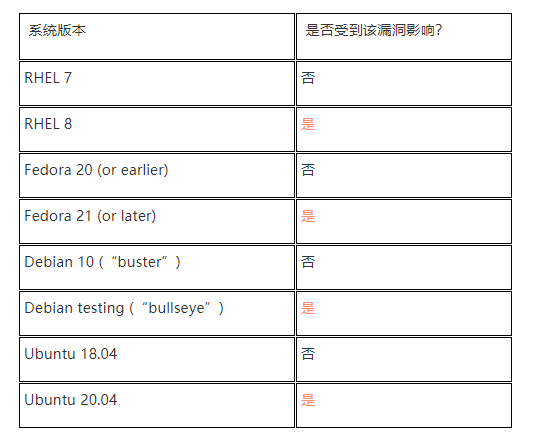

该漏洞是在7年前发布的v 0.113版本中引入的,已于6月3日发布补丁修复。每个使用有漏洞的polkit的Linux系统都受到该漏洞的影响。

更多技术细节参见:https://github.blog/2021-06-10-privilege-escalation-polkit-root-on-linux-with-bug/

本文翻译自:https://securityaffairs.co/wordpress/118877/security/polkit-auth-linux-distros.html如若转载,请注明原文地址

文章来源: https://www.4hou.com/posts/rB4E

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh