弱口令引发的数据安全风险

星期四, 六月 10, 2021

背 景

随着信息技术的发展,数字经济的兴起,随着企业数字化转型,业务与互联网深度结合,业务系统存在大量的敏感信息;数据作为生产要素,其价值巨大,当前仍有大量的应用系统采用静态密码进行身份认证,由于企业管理员安全意识不强,为了图方便、好记使用弱口令,随着网络攻击的自动化、傻瓜化,弱口令攻击已成为一种最快速有效的攻击手段,通过利用弱口令漏洞,攻击者可直接获得系统控制权限,获取高价值数据,引发数据泄露。

场景示例

场景描述:

在开展某次互联网数据安全风险检测任务时,发现某网站后台可能存在弱口令风险,通过技术手段进行验证,确实存在弱口令,基于弱口令进行检测发现,该站点存在大量个人敏感信息泄露,包括用户名、手机号码、性别、岗位、职级等;进一步检测发现业务系统未对敏感信息进行脱敏处理,大量敏感信息明文展现,存在数据泄露风险。

分析过程:

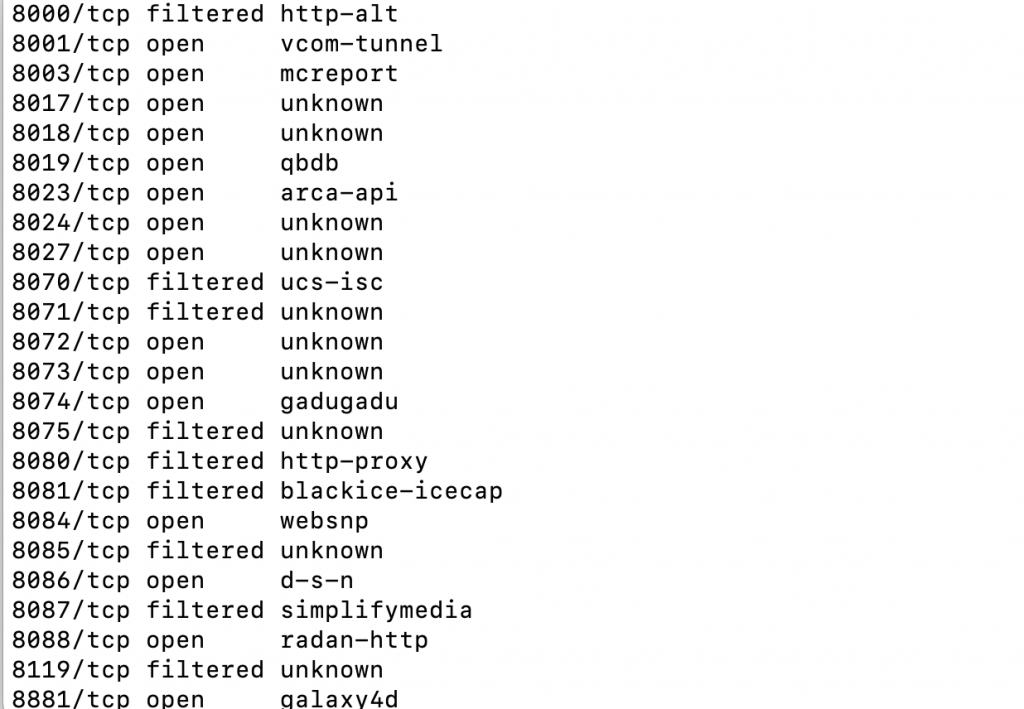

通过Nmap工具端口探测到大量端口开放,判断开启服务得知,8019服务搭载了WEB业务应用。

图1 Nmap端口探测

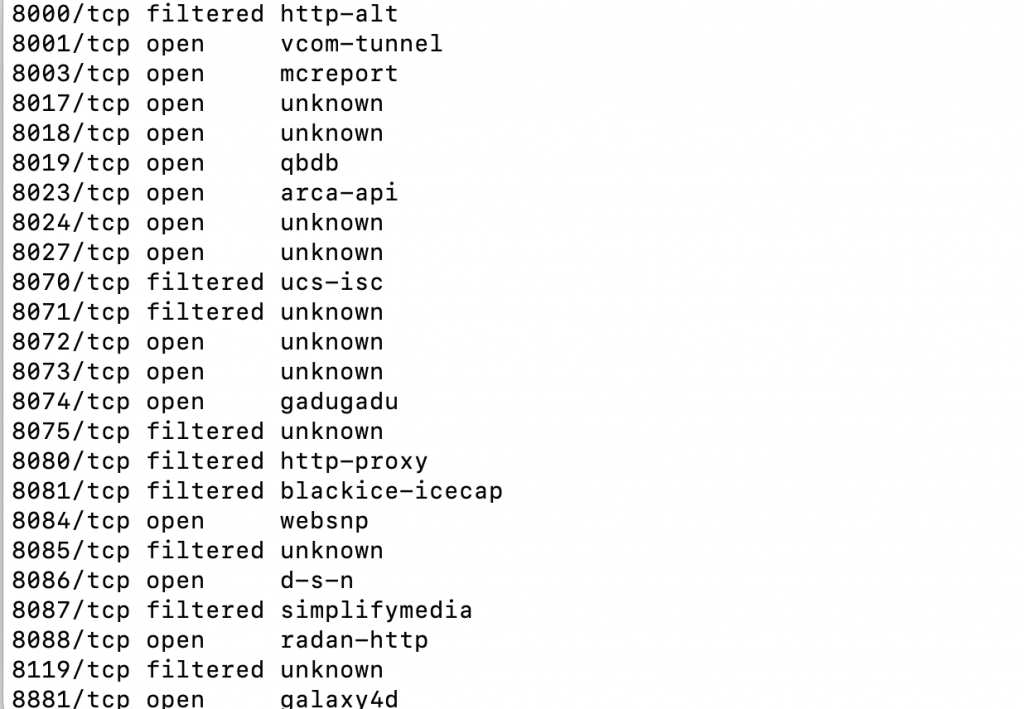

图2 发现8019端口开放WEB业务应用

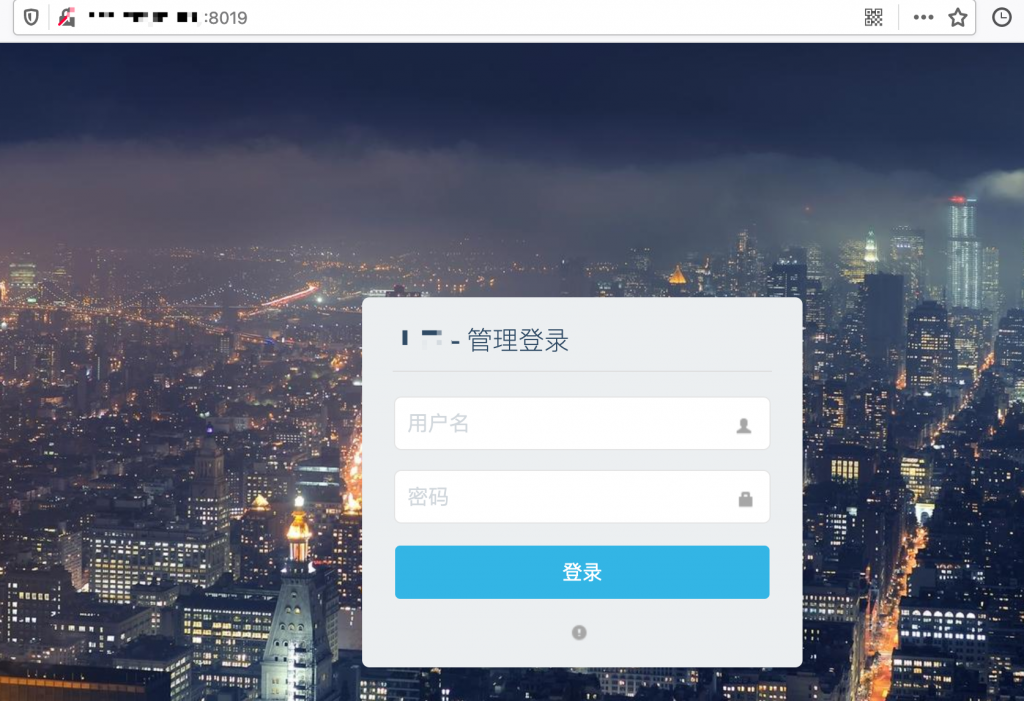

浏览器访问后发现是一个管理登陆后台。见到这种,第一反应就是尝试排行较高的弱口令账号口令进行尝试登录,如:admin/admin,admin/123456,很不幸,该站点管理员安全意识非常薄弱,使用了弱口令,使用账号密码admin/123456直接成功登陆后台。

图3 后台管理系统弱口令登录

进一步检测发现系统存在大量的用户敏感数据,且未对敏感信息进行数据脱敏处理(去标识),大量敏感信息明文呈现,包括姓名、性别、手机号等个人敏感信息。因管理员的安全意识单薄使用弱口令,导致大量敏感信息持续存在数据泄露风险。

图4 大量用户敏感数据未脱敏

企业问题分析:

1、企业管理员网络安全意识非常薄弱,为了自身方便、省心、好记,仍然采用弱口令;

2、业务系统登录校验机制不健全,关键操作未启用多因素认证;

3、未定期对业务系统进行风险评估检测;

4、企业网络安全、个人信息保护安全教育落实不到位。

企业和管理员面临风险分析:

随着我国网络安全、个人信息保护、数据安全法律逐步完善,公安部、工信部等监管部门对互联网网络安全、个人信息保护、数据安全监管越来越严格,企业未落实网络安全义务、个人信息保护义务,造成个人敏感信息泄露,企业及其个人(主管、安全管理人员)将面临法律的处罚。

部分网络安全法法律责任摘要:

第五十九条 网络运营者不履行本法第二十一条、第二十五条规定的网络安全保护义务的,由有关主管部门责令改正,给予警告;拒不改正或者导致危害网络安全等后果的,处一万元以上十万元以下罚款,对直接负责的主管人员处五千元以上五万元以下罚款。

部分个人信息保护法(二审稿)法律责任摘要:

处理个人信息未按照规定采取必要的安全保护措施的,由履行个人信息保护职责的部门责令改正,给予警告,没收违法所得;拒不改正的,并处一百万元以下罚款;对直接负责的主管人员和其他直接责任人员处一万元以上十万元以下罚款

思 考

企业该如何提高员工网络安全意识,杜绝弱口令事件发生,保障数据安全?

1、定期对员工进行网络安全、个人信息保护意识培训,定期修改口令

企业应定期对内部员工进行网络安全意识培训,同时加强对员工的思想教育,提高员工的整体素质,增强员工的企业责任心,普及法律法规,防止信息泄露和网络漏洞的出现。针对弱口令问题,企业管理员应定期更新口令,采用强口令机制,增加口令位数和复杂度。

实施建议:

(1)不使用空口令或系统缺省的口令,这些口令众所周之,为典型的弱口令。

(2)口令长度不小于8 个字符,根据需要可增加位数。

(3)口令不应该为连续的某个字符(例如:AAAAAAAA)或重复某些字符的组合(例如:tzf.tzf.)。

(4)口令应该为以下四类字符的组合,大写字母(A-Z)、小写字母(a-z)、数字(0-9)和特殊字符。每类字符至少包含一个。如果某类字符只包含一个,那么该字符不应为首字符或尾字符。

(5)口令中不应包含本人、父母、子女和配偶的姓名和出生日期、纪念日期、登录名、E-mail 地址等等与本人有关的信息,以及字典中的单词。

(6)口令不应该为用数字或符号代替某些字母的单词。

(7)口令应该易记且可以快速输入,防止他人从你身后很容易看到你的输入。

(8)至少90 天内更换一次口令,防止未被发现的入侵者继续使用该口令。

2、健全口令校验机制

对于一些口令校验机制不健全,过于简单的系统应立即升级,增加阻止机器自动识别破解的措施,提高工具自动化破解难度;增加账号、口令猜解错误次数阈值限制,降低攻击者采用脚本工具暴力猜解成功的几率;重要业务系统或关键操作场景采用多因素认证。

实施建议:

(1)登陆页面增加图形验证码,图形验证码也必须满足干扰条纹、粘连、混淆、大小写、数字等处理方式,避免工具自动化识别验证码内容。

(2)增加账号、口令猜解错误次数阈值限制,一般错误5次以上立即锁定账户。为不影响正常用户的使用,冻结一段时间后需要自动解锁,或可以采用其它验证措施如短信验证码或密保问题辅助自动解锁。

(3)涉及用户敏感信息的查询、修改、删除等关键操作,应采用多因素认证,如手机短信验证码、邮件验证码、语音密码、软件令牌等,短信验证码建议使用6位及以上数字。

3、定期对自身业务系统进行风险评估检测,及时加固安全漏洞

企业应定期对自身业务系统进行风险评估检测,杜绝弱口令问题,并且对用户敏感信息数据进行保护,采用数据脱敏、权限控制、数据监控等方式,对已发现的安全漏洞应及时加固。

实施建议:

(1)定期组织企业数据安全部门或第三方安全厂商开展风险评估工作,排查弱口令风险,检查口令策略是否满足要求,检查现有口令是否仍存在弱口令。

(2)对口令校验机制不健全系统进行排查,并要求软件支撑部门优化整改。

(3)对用户敏感数据进行分类分级管控,权限访问管控。

(4)用户展示信息进行数据模糊化处理。

(5)对数据查询、修改等操作进行实时监控,可用于溯源。

4、定期开展安全教育培训

(1) 制定网络安全、个人信息保护相关岗位人员培训计划;

(2) 定期对网络安全、个人信息保护相关岗位人员开展网络安全、个人信息保护制度要求和实操规范,如法律法规、政策、标准、风险检测、合规评估、技术防护、应急响应、知识技能等;

(3) 定期开展全员开展网络安全意识、个人信息保护意识培训。

![]()

思维世纪

成都思维世纪科技有限责任公司,成立于2001年,总部设于成都,在北京、云南、贵州、西藏等地均设有分支机构和科研部门。公司致力于大数据时代背景下行业信息安全保障解决方案的提供和数据内容分析挖掘产品的设计和开发,形成了业务安全审计、互联网内容审计、安全咨询服务等三大类产品线,为运营商、能源、教育、医疗、电商等各行业客户提供高价值服务。

如有侵权请联系:admin#unsafe.sh