全球的数字化转型驱使企业业务云化和智能化,同时企业和员工端到端的访问也使网络边缘迅速扩张。云改变了传统业务访问的网络架构,企业数据由原来的数据中心开始流向云/混合云中心。云/混合云中心接入安全、边缘接入安全成为网络安全的新焦点,使安全行业近几年提出了众多新安全概念,包括零信任网络访问、SASE、网络安全网格等。

零信任、SASE这些安全理念之间的关联以及解决方案构成之间是否相辅相成?安全牛分析师近日参加了Fortinet最新旗舰操作系统——FortiOS 7.0的发布会,从FortiOS的版本演进中,我们得到了一些新思考。

FortiOS 7.0:将安全能力延伸到边缘

近日,防火墙和广域网边缘基础设施的厂商Fortinet发布了旗舰操作系统FortiOS7.0版本。FortiOS是Fortinet的安全平台Fortinet Security Fabric的核心,也是FortiGate防火墙的运行操作系统。作为硬件产品,优势在于ASIC芯片的使用,可以在不影响性能情况下为用户实现多层威胁防护能力。

新发布的FortiOS 7.0版本,具体包括SASE、ZTNA、SD-WAN、SD-Branch、5G、终端安全、威胁情报和安全运营等方向的众多新特性。FortiOS 7.0重点对云和边缘分支接入场景的安全能力进行了增强,旨在将安全能力从云向下延伸覆盖到众边缘访问系统/平台。这可以将云-网络-端点的安全能力拉通,打破原来三段孤岛式的安全模式。Fortinet在2020年初发布的6.4版本中就已经着手零信任和边缘安全的布局,安全依傍业务而生,这也是数字化转型驱动业务云化和边缘化的重要体现。

FortiGate原有的多层威胁的防护能力,比如反病毒/蠕虫、入侵防御、DLP、Web恶意内容检测的能力,随着FortiOS的升级平滑转嫁赋能给了ZTNA,成为加持新架构安全能力的重要支撑。FortiOS的升级,会给部署FortiGate防火墙的用户带来很多帮助。用户可以不用做任何网络结构的调整,只需升级FortiOS 7.0,防火墙便可成为拥有ZTNA控制能力的网关设备,从而实现企业网络防护架构的重构。

ZTNA是否会代替防火墙?

目前,零信任理念重新构建的架构取代VPN已被行业广泛关注,此次FortiOS7.0将下一代防火墙的能力赋给了零信任网关,是否意味着ZTNA不仅取代了VPN,甚至可能进一步替代防火墙等边界防护设备呢?

根据Gartner定义,零信任网络访问是围绕应用创建的基于身份和上下文的逻辑访问策略,其重点是避免恶意应用绕过边界检查设备及绕过后在同一安全域内不同应用间横向传播的问题。按这个理论推下去,当安全域内所有业务都采用零信任方式访问时,网络物理边界被取而代之似乎是成立的。

但现实中企业网络多是复杂异构的,从安全管理角度,分区分域可利于更好的细粒度管控。安全决策最终要换算成网络的五元组或流控策略,然后通过网络隔离或控制设备实施到通信网络中。从这个角度安全域的概念还不能被替代,尤其是在工业应用场景下分区分域能有效帮助企业进行安全管控。

其次,Gartner也认为,传统网络隔离设备如交换机、防火墙、网关等在零信任架构中可以以策略执行点的角色作为微分段技术的组件继续履行隔离职能。

从安全防御角度看,尽管网络攻击的技术手段越来越高端,但不遵循摩尔失效定律。网络七层模型每一层防御的缺失都可以成为攻击利用的契机,也就是我们常说的网络安全取决于短板,持续缩小攻击面是网络安全不能变的原则。加上复合攻击越来越常态化,单道防线对企业安全显得太单薄,差异化安全能力、多道防线、纵深防护,将关口尽量前移、威胁钳制点离业务越远越好。从这个角度,防火墙作为一个成熟的网络隔离设备助力ZTNA可以有效构筑底层安全护城河,为上层应用安全能力构建起一次防护面,这样企业才有更多精力应对各类定向攻击。防火墙与ZTNA的新技术的有机融合可以由粗到细、由面到点逐步增强防护体系的安全能力。

因此,我们认为ZTNA可以通过防火墙赋能,但还不能替代防火墙。

ZTNA、SASE、SD-WAN的融合

任何时期终端、数据、服务器、业务/应用都是网络安全的核心使命。云服务模式下,ZTNA解决了中心侧的安全接入问题,但还有越来越多终端设备在自由空间发起互联网访问,这使边缘访问的安全问题变得也愈加严峻。尤其5G之后,各类无人值守终端连接到物联网,即使业务采用了隐蔽隧道能避免数据破坏和泄露,也难以逃避其它网络攻击直接将设备置于无服务模式。

在安全牛《现代企业零信任安全构建应用指南》的调研中,我们看到已有厂商将零信任的安全能力延伸到了边缘接入设备,试图解决个别终端/数据的安全。但就好比连接城乡高速公路的车道,受益的车辆取决于车道的多寡。ZTNA只能定向解决部分数据或终端的安全问题,这相对数字化转型后庞大的边缘连接需求也只是杯水车薪。

边缘网络连接千行百业,接入技术异构复杂,设备类型众多,安全能力要在每个接入设备上都实现标准化是不可能的,不管是以软件还是硬件形式。

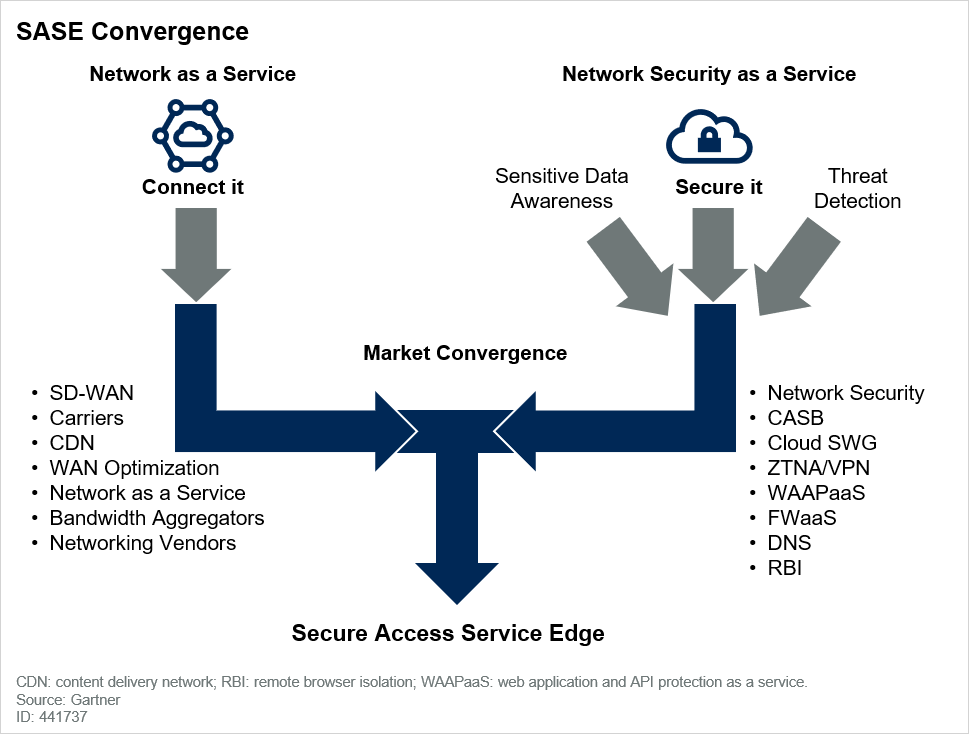

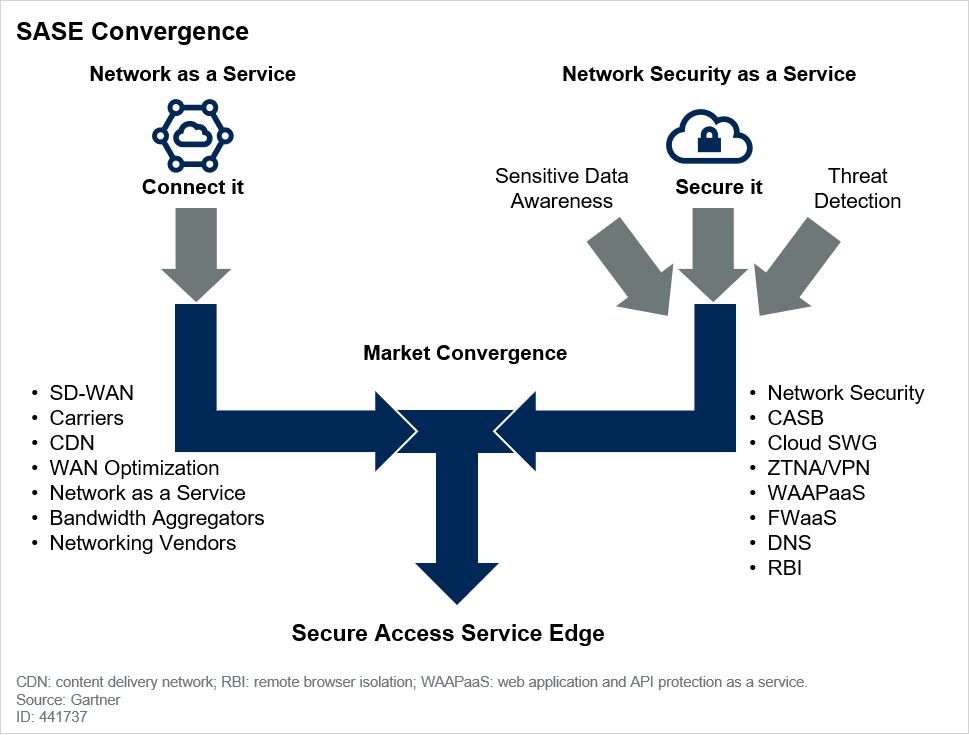

ZTNA之后,Gartner提出了SASE。

我们看到:

- SASE通过SaaS服务提供安全能力,是“The Future of Network Security Is in the Cloud”理念落地的一种方式。

- SASE不是某种新技术,而是融合了网络通信(SD-WAN,CDN,NaaS…)和多种成熟的安全能力,各种基于云服务的安全能力都可以赋能SASE,包括ZTNA。

- 理论上,任何位置的终端设备只要连接到SASE,就应该获得跟企业内网访问一致的安全体验。

从安全需求的角度看:

- 更多企业尤其是中小企业都有着轻资产的需求,会倾向将安全采购成本转化成运维成本,这会成为驱动企业SECaaS的市场化的驱动力。

- 企业业务发展,增扩拓深不仅需要端-云间有多种纵向安全连接方式,纵向管道间也需要跨广域网或局域网的横向安全互联。

在理念和需求的双重驱动下,众多厂商都提出了支持SASE的方案,但细看之下,各方案却相去甚远。有人将ZTNA云化开始宣传支持SASE;有人把防火墙、邮箱安全的能力云化也宣传支持SASE;也有厂商穷尽自己所有安全能力云化借此来宣传SASE……。云最大的特点是弹性,除此外是云改变了能力边界,如果没有云它可能就只是ZTNA/VPN、CASB、防火墙……。

SASE借助云实现了更大范围的云-边安全连接,纵向连接起云/混合云及企业数据中心,横向覆盖着千行百业的边缘设备,听起来更像是一张经纬纵横的安全网。

ZTNA赋能SASE,某个垂直方向的安全能力成就了SASE;不同场景的SASE应用通过ZTNA的可信连接也可以横向构建跨广域网和局域网的安全访问环境,组成更大范围的可信任网络。

安全能力需要融合到网络中才能为数据通信护航,然而未来SASE与SD-WAN又是一种什么样的关系呢?

SD-WAN是内涵和外延都非常明确的通信技术,其魂骨是软件定义,解决的是企业广域互联场景中不同地理位置分支机构连接的问题。当我们将SASE定位在ZTNA的场景中,会发现SASE与SD-WAN的区别只相差一个“安全”。《SD-WAN架构与技术》一书中提到:SD-WAN在企业分支互联和分支入云方面优势明显,但安全是重中之重。

在SD-WAN中,流量及所有控制器/CPE的功能都是可定义的,这让安全赋能给SD-WAN就变得容易很多。但SD-WAN厂家多长于网络通信,安全能力整合需要借助外力;另外,网络威胁如此不拘一格,以CPE的硬件性能来承接诸多安全能力也不现实。尽管《SD-WAN架构与技术》对SD-WAN的安全提出了要求,但安全完全内生于SD-WAN尤其是业务层面的安全仍存在很大的挑战。

SD-WAN的CPE如何融合SASE这安全能力,从而让SASE成为SD-WAN终端接入的有效解决方案,还是SASE和ZTNA合纵连横成为一种新的SD-WAN安全应用范式,都十分令人期待。

如有侵权请联系:admin#unsafe.sh