攻防演练中,如何防御永恒之蓝?

星期二, 六月 1, 2021

今年的攻防演练活动已经结束了,虽然没有像去年一样开篇0day满天飞,但是内存马攻击、远程漏洞溢出攻击及powershell无文件攻击等在整个活动中被频频利用。反观整个活动,红队针对目标进行全方位的研究、利用技术手段进行分析和挖掘,以期望找到可攻击渗透的漏洞进行攻击,拿到高分;蓝队则利用态势感知、蜜罐、WAF、主机安全等诸多防护工具进行检测和预警,以及时进行漏洞修补、预防,树立自己的安全防线以避免失分。攻与防的对战在整个活动过程中紧张且激烈。

以攻促防是攻防演练活动的目的,也是加强安全防御建设的有利手段。事实上,对于攻击方而言,利用0day漏洞、钓鱼邮件、社工、内存webshell、powershell无文件攻击、永恒之蓝攻击等形式展开攻击,是常见的攻击方式。在今年的攻防演练过程中,有企业就遭遇了永恒之蓝的攻击。那么,面对永恒之蓝的攻击,如何进行有效防护呢?

不退场的永恒之蓝

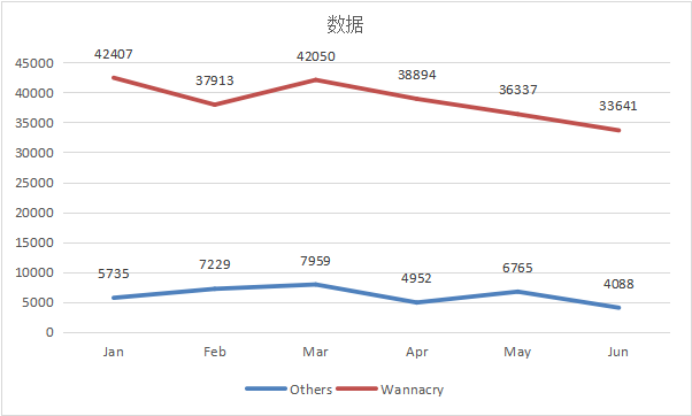

永恒之蓝对于安全圈的从业者而言,并不是一个陌生的概念,其最早爆发于2014年。时至今日,仍然被广泛使用。特别是通过“永恒之蓝”制作的Wannacry勒索病毒,其在2017年大规模勒索软件爆发成为头条新闻,并给数个跨国公司造成了数百万美元的修复和恢复费用。如今,WannaCry仍然将企业作为目标。The Trend Micro™数据显示,WannaCry的总检测次数超过了所有其他勒索软件系列的总和。

永恒之蓝是一个漏洞,它允许网络威胁攻击者远程执行任意代码,并通过发送特殊设计的数据包访问网络。它利用了Windows系统的SMB协议漏洞来获取系统的最高权限,并可以访问远程服务器上的文件。而这个漏洞可能会让网络攻击者危及整个网络和所有连接到它的设备。正因如此,如果一个设备通过永恒之蓝被恶意软件感染,那么每一个连接到网络的设备都处于危险之中。由于网络上所有设备可能都必须脱机进行修复,让恢复变得更加困难。也正因如此,永恒之蓝被广泛利用。

内核漏洞的危害

由于永恒之蓝利用SMB漏洞攻击操作系统会导致缓冲区溢出。当写入的数据超出预期,则多余的数据可能会溢出到相邻的存储空间中。一旦攻击者实现了最初的溢出,他们便可以利用SMB中的Bug,该Bug允许进行堆喷射,该技术导致在给定地址分配一块内存。从这里,攻击者可以编写和执行Shellcode来控制系统,获取了系统的最高权限,从而可以远程访问服务器文件。

根据CNNVD2020年以来每周的漏洞报告文档中,缓冲区溢出漏洞的所占总漏洞数量的百分比一直高居前五。缓冲区溢出是最常见的内存错误之一,也是攻击者入侵系统时所用到的最强大、最经典的一类漏洞利用方式。利用缓冲区溢出攻击,可以导致进程运行失败、系统宕机、重新启动等后果。更为严重的是,它可被利用来执行非授权命令,甚至可以取得系统特权,进而进行各种非法操作。

缓冲区溢出攻击按照攻击后果的严重程度可分为导致程序崩溃(多数情况下会导致拒绝服务攻击)和获得系统控制权限两种。

通常, 缓冲区溢出攻击都是按照如下步骤进行:

- 注入攻击代码;

- 跳转到攻击代码;

- 执行攻击代码。

那么,对于永恒之蓝这种缓冲区溢出攻击如何进行防御呢?

内存保护是解决之道

对于永恒之蓝的漏洞攻击,回本溯源还是需要避免缓冲区溢出攻击的产生。一般来讲,可以通过代码中的安全措施或使用提供内置保护的语言来防止缓冲区溢出漏洞。但是,代码和操作系统保护方面的安全措施还不够。而基于内存保护防御缓冲区溢出,可以第一时间发现并防御这类缓冲区溢出漏洞攻击。基于内存保护技术,安芯网盾研发设计了智能内存保护系统。

该产品基于P2DR模型构建了动态的安全防御体系,可以确保第一时间发现正在进行的异常攻击行为进而对其进行溯源分析以进行封禁、查杀等响应帮助企事业单位将系统调整到“最安全”和“风险最低”的状态。

- 采用创新的技术如硬件虚拟化技术、内存行为分析技术等,把安全防护能力从应用层、系统层下沉到硬件虚拟化层,形成立体防护,从而可以识别更多的程序行为种类。

- 通过细粒度的监控内存读、写、执行行为,可以实时检测内存中存在的对喷射、堆栈溢出、内存数据覆盖、shellcode执行等异常行为,一旦检测这类异常行为,实时拦截并阻断漏洞利用过程,即使不安装补丁依然可以起到防护作用,从而解决系统本身脆弱性问题。

缓冲区溢出是较复杂的注入攻击之一,因为它们可以利用开发人员滥用内存的优势。像命令注入一样,成功的缓冲区溢出攻击使攻击者可以完全控制远程计算机。在攻防演练活动中,攻方是“点”的突破,防守方则是“面”得防御,只有针对缓冲区溢出攻击做好安全防御工作,才能规避此类攻击带来的安全威胁,才能顺利的在攻防演练活动中拿到高分。置身企业,才能确保核心资产安全,稳定运行。

如有侵权请联系:admin#unsafe.sh