背景

本文记录在2021年大型攻防演习期间,我方防守队发现一个IP地址有异常扫描行为,进行IP监控后,根据对方发送的钓鱼邮件展开追踪溯源分析,最终成功定位到该黑产组织的经历。

成功上分前,安能辨谁为渔人谁为鱼肉?

一封钓鱼邮件,你以为我会咬钩?

攻击者:以为渗透成功,发送钓鱼邮件,只待蓝方上钩

攻击者:以为渗透成功,发送钓鱼邮件,只待蓝方上钩 防守方:重点观察已久,顺藤摸瓜,成功溯源黑产组织

防守方:重点观察已久,顺藤摸瓜,成功溯源黑产组织

利用PRS-NTA,步步为营展开溯源分析

2021年4月某天下午,我防守团队收到PRS-NTA全流量智能安全分析平台的告警,发现一条来自IP地址为 *.*.*.79 的攻击行为。

PRS-NTA告警界面截图

PRS-NTA告警界面截图

如此“快、狠、准”的攻击行为,一看就不是普通脚本小子的扫描行为。这还等什么?立刻开展溯源反制工作查起来!

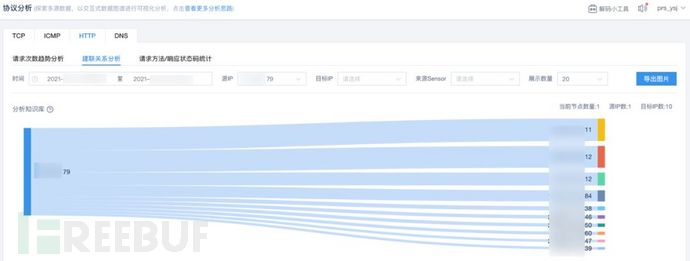

为了获取攻击范围,我们开始全网段排查该IP地址的访问关系。

在PRS-NTA的可视化数据图谱的协议分析功能中,可将目标IP地址定义为源IP、默认时间维度,查出目标IP地址在这段时间的所有建联关系,并将他们进行可视化呈现。

不查不知道,一查吓一跳。该可疑IP已经对以下十几个IP进行了不同程度的密集访问,不过也好,对方攻击目标Get!

我方继续查找和定位可疑IP的攻击行为,确定每次攻击行为的攻击范围。由于可疑IP的访问目标较多,突然展开大范围攻击的可能性较高,我方决定将可疑IP的溯源分析时间由最近一周扩展到近3个月。

PRS-NTA语法查询界面

PRS-NTA语法查询界面

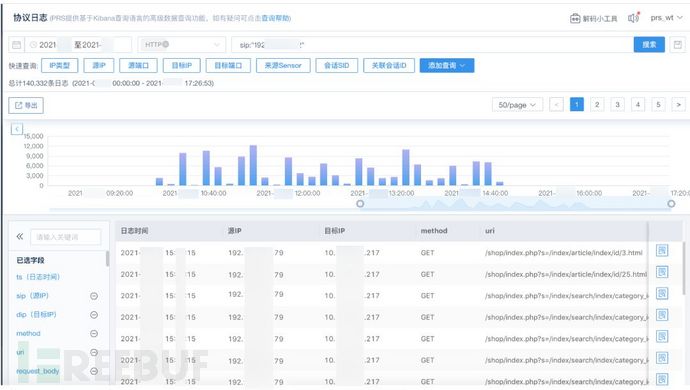

首先利用PRS-NTA协议日志的语法查询,快速定位到可疑IP最近一周的攻击载荷。

PRS语法查询功能:

PRS-NTA通过对协议字段的全量提取,内置DSL高级语法查询功能。用户可利用自定义语法如status_code:>=200 and status_code<=500,对协议数据进行检索查询。自定义语法查询可以更灵活地满足安全分析需求,全字段提取以及可视化交互效果也可以最大化降低用户的操作成本。自定义语法查询

自定义列表呈现

沿着这条线索,我们又对可疑IP的历史数据进行了调查,该IP曾在4月月初就用同样的手法发起攻击:对我方资产恶意传送宏病毒文件。

再沿着这条线索,对可疑IP的历史数据进行调查,发现该IP曾在4月月初就用同样的手法发起过攻击:对我方资产恶意传送宏病毒文件。

PRS-NTA告警历史日志截图

PRS-NTA告警历史日志截图

我方立即进行该IP的域名解析,发现该IP曾经与域名***@*****.com绑定,最后一次修改解析记录的时间是2020年12月。

从攻防演练前的“踩点”到现在的持续攻击,考虑到利用邮件系统漏洞攻击和投递病毒文件是红队常见的攻击手法,且该IP地址表现出较强的针对性,我方初步判断这是红队攻击成员的“肉鸡”,同时将该IP地址和解析域名作为情报进行记录,纳入重点监控范围。

风波再起,重点监控IP发动攻击

两天后,这个重点监测的IP再起异动,监控设备值守同事发现邮件网关告警:有多个部门、多名同事收到标题为“上海市防疫工作发展会议纪要”的恶意邮件,很多同事电话联系到攻防演练指挥中心询问该邮件是否异常。

PRS-NTA 收到钓鱼邮件告警

PRS-NTA 收到钓鱼邮件告警 钓鱼邮件截图

钓鱼邮件截图

我们发现,该恶意邮件发件邮箱 ***@*****.com的域名和之前被列入重点监控列表的“肉鸡”IP地址*.*.*.79曾用的域名一致。

此次钓鱼邮件攻击的发起方,很可能与之前漏洞利用及恶意文件投递攻击的发起方是同一个团队。

我方第一时间向相关部门的领导汇报此事,并通知所有同事不要误点来历不明的邮件附件,同时对该邮件进行了深入分析。

大圣云沙箱,检测文件有一套

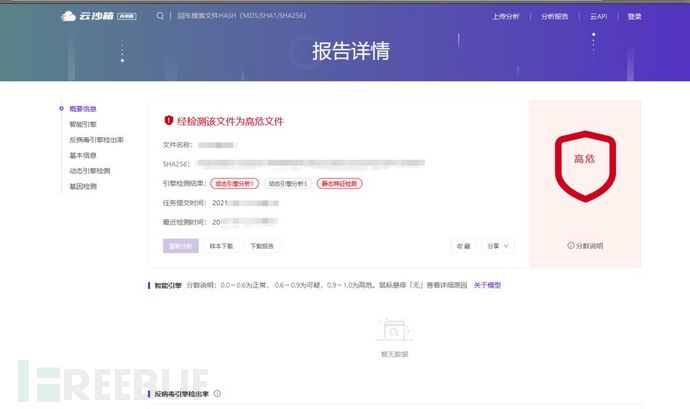

初步分析发现,样本采用了白加黑的形式进行免杀,能够绕过静态特征的检测,常见的杀毒软件未能检测出病毒,于是我们上传大圣云沙箱使用动静态结合的AI检测引擎进行检测。

大圣云沙箱的沙箱环境对邮件附件的行为特征进行动态分析,不出所料,大圣云沙箱显示该附件为恶意高危文件,C2地址为 *.*.*.100。

拿到大圣云沙箱的分析结果,我方兵分两路,一方面安排分析组和溯源反制组的小伙伴对该C2地址进行溯源分析反制,另一方面安排木马研判专家组的小伙伴对该样本进行深入的特征挖掘。

分析组利用该C2地址,继续使用之前提到过的 PRS-NTA语法查询功能,查找内部是否出现反连C2的行为,比如包含该恶意地址的http host、tls的sni字段或者dns解析记录,判断是否有人中招,梳理攻击的受影响面。

分析显示,该C2地址虽然开启了一些端口,但并不具备深入利用的条件。

域名解析结果显示,该C2地址的域名是wpsoffice.online,注册于美国域名注册公司GoDaddy。

或许,这不是攻防演练的红方队员,而是一起海外APT团队的有预谋攻击?事情的发展逐渐扑朔迷离。

持续深入,竟然“钓”到黑产组织

有了这个想法后,我们查阅了公司历史钓鱼邮件事件应急处理档案,发现早在2020年春季疫情爆发初期,公司就收到过防疫相关的钓鱼邮件,且域名同样为***@*****.com。考虑到当时并未进行攻防演练,不会有红队在那时发起攻击,这封钓鱼邮件来自海外黑产组织的可能性就更大了。

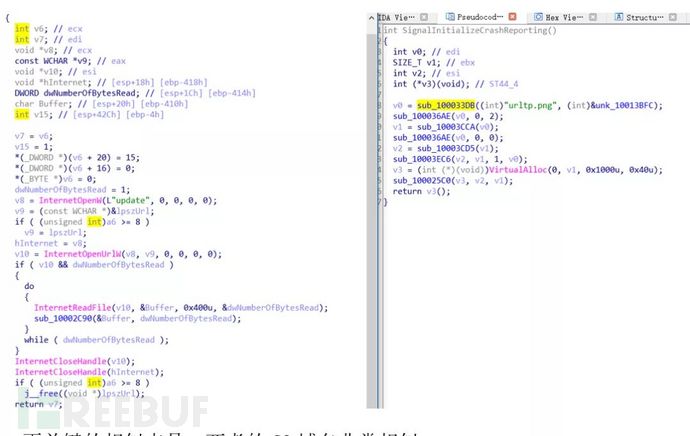

该钓鱼邮件诱饵载荷是标题为“填报附件.doc.zip”的压缩文件,压缩文件中包含两个文件,分别为:“wwlib.dll”和“填报附件.doc.exe”。

“填报附件.doc.exe”为带有微软官方签名的Word.exe白程序,而wwlib.dll为恶意的dll文件。木马研判专家组的小伙伴对该恶意dll文件分析,成功提取出shellcode文件。

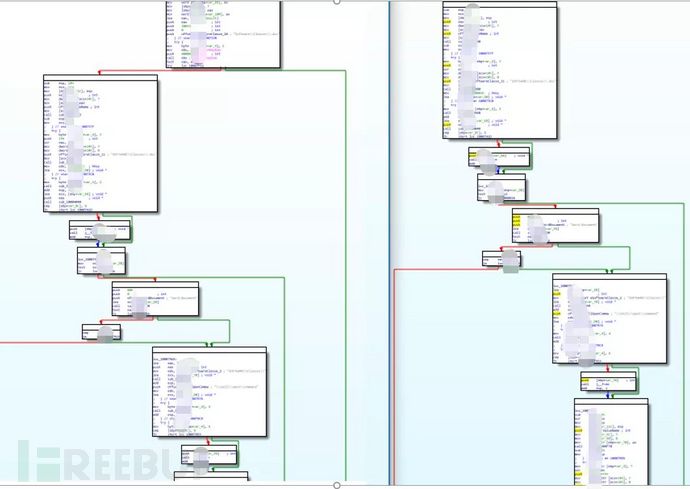

我方仔细研究了提取出的样本代码的行为及结构特征,本次钓鱼附件的攻击手法及行为特征和某个已活跃数十年的黑产组织的惯用伎俩高度匹配。首先,样本架构高度相似:

其次,两者均使用Cobalt Strike作为武器库,且两者使用的攻击手法、入侵方式及C2域名都如出一辙。至此,我们终于确认该攻击是境外某著名黑产组织所为。

该组织长期针对中国能源相关行业、金融机构、海事机构、海域建设部门、科研院所和航运企业等进行网络攻击,是目前针对中国发起攻击最频繁的APT组织之一。本次攻击也再次警醒我们“没有网络安全就没有国家安全”,维护网络安全仍然道阻且长。

总结

从最开始的“攻击队”的误判,到最后将黑产组织“捉拿归案”,我们不断地进行“大胆猜测、小心求证”。回溯本次防守上分过程如下:

- PRS-NTA收到告警,根据告警信息搜索对应IP的历史攻击记录

- 判断该IP大概率为红队成员“肉鸡”,解析IP相关的域名,对该IP做持续重点监控

- 收到该IP的曾用域名发来带有附件文件的邮件,告知所有公司人员不要点击该附件内容的同时将文件放入大圣云沙箱检测分析

- 域名解析后显示域名注册自海外,猜测本次攻击者并非红队,而是来自海外APT团队

- 查询历史告警日志,发现去年收到一封来自同一域名的钓鱼邮件

- 对去年的邮件附件文件进行分析,提取出shellcode文件

- 从样本代码的行为及结构特征判断出与海外某黑产组织的关联性,溯源成功

如有侵权请联系:admin#unsafe.sh