RSAConference2021将于旧金山时间5月17日召开,这将是RSA大会有史以来第一次采用网络虚拟会议的形式举办。大会的Innovation Sandbox(沙盒)大赛作为“安全圈的奥斯卡”,每年都备受瞩目,成为全球网络安全行业技术创新和投资的风向标。

前不久,RSA官方宣布了最终入选创新沙盒的十强初创公司:WABBI、Satori、Abnormal Security、Apiiro、Axis Security、Cape Privacy、Deduce、Open Raven、STARATA、WIZ。

绿盟君将通过背景介绍、产品特点、点评分析等,带大家了解入围的十强厂商。今天,我们要介绍的是厂商是:WABBI。

一、公司介绍

WABBI成立于2018年,总部位于美国波士顿州,该公司专注于SecDevOps领域,通过旗下的SecDevOps产品可使企业能够更快、更安全的将软件进行交付,目前公司人数大约20-30人左右,公司的首席执行官兼创始人为BrittanyGreenfield[1],毕业于杜克大学,并在麻省理工学院读取了MBA,单从其工作履历来看,该创始人从事的多为市场营销相关领域,与信息安全领域并无太多交集,但优势在于对现有软件市场有着较深理解,并在DevOps方向有着前瞻性的研究,2019年5月份,该公司已经筹集了33万美元的第一轮融资,投资者以Underscore VC[2]公司牵头,Douglas Levin[3]、Ashley Smith[4]等人也参与了此轮融资。

二、背景介绍

随着技术的不断发展,为促进开发运维一体化,DevOps应运而生,其代表的并非一种具体的实现技术,而是一种方法论,并在2009年被提出[1]。DevOps的出现最终目的是为了打破开发人员与运维人员之间的壁垒和鸿沟,高效的组织团队通过自动化工具相互协作以完成软件生命周期管理,从而更快且频繁地交付高质量稳定的软件。

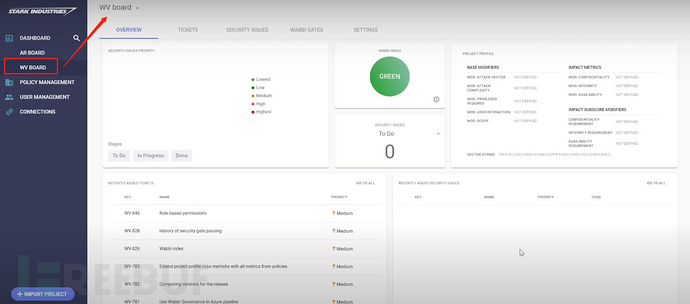

如我们所知,DevOps影响的不仅包含开发团队(Dev)和运维团队(Ops),还应包含安全团队(Sec),在系统生命周期(SDLC Systems DevelopmentLife Cycle)中,安全团队因常聚焦于运营阶段,因而往往忽视了开发阶段的安全,所以“安全左移”的理念在近些年非常的火,其强调安全因素应纳入应用开发的早期阶段,常见的,我们在开发(Dev)与运维(Ops)之间加入安全(Sec),也就是DevSecOps理念,其侧重点是将安全工具自身整合至CI/CD工作流中,且安全工具主要纳入应用的测试、发布和运维阶段,如下图所示:

图1 DevSecOps示意图[6]

近些年来,随着DevOps工具链激增,如Aqua、Twistlock等容器安全公司均支持了DevSecOps的解决方案[7][8]。

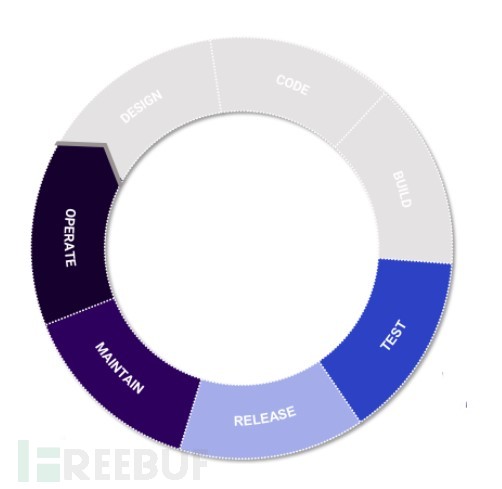

然而,从安全的角度上考虑,DevSecOps虽然在一定程度上保障了DevOps的安全,但由于其并未涵盖DevOps的整个闭环流程,因而缺乏项目环境(应用的上下文环境),进而,DevSecOps无法解决应用安全的优先级问题。此外,项目环境的缺失还会降低整体的开发运维效率。鉴于此,人们渐渐提出了SecDevOps的理念,即将安全部分(Sec)移至最左边,SecDevOps遵循将安全部署至系统生命周期的每一个阶段,而不仅仅是测试、部署、运维阶段,如下图所示:

图2 SecDevOps示意图[9]

通过安全流程与开发流程的一致性,我们可以预定义流程以确保在正确的时间进行安全检测并按照优先级顺序逐一对安全问题进行修复。

为了较好地实践SecDevOps理念,WABBI公司提供了一套平台,该平台负责管理安全工具及应用发布前的代码安全,并能确保将安全工具无缝整合至现有的DevOps工作流中。具体的,WABBI对应用的安全防护能力可通过为不同应用分配不同的策略去实现,加之对每个策略的控制措施及对安全测试结果的分析方法,该平台有效加速了应用的安全交付,为各企业的DevOps团队提供了安全基础架构。

三、产品介绍

WABBI公司提供一套SecDevOps平台,该平台主要由管理器(Manager)、策略编排器(Orchestrator)、版本控制器(Gatekeeper)三个功能模块组成,需要注意的是,官方并没有明显提及以上三个核心模块是如何与现有的DevOps流程进行融合的,笔者通过现有材料的分析推测,其管理器和策略编排器保证了应用代码设计、构建、测试阶段的安全,而版本控制器保证了应用发布、运维阶段的安全,三者结合可以实现整个SecDevOps流程的闭环。

3.1 管理器

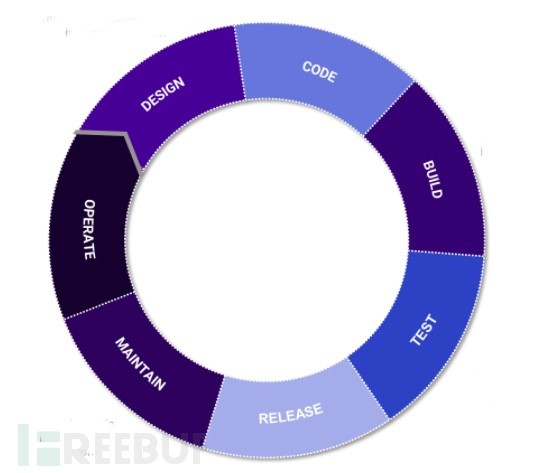

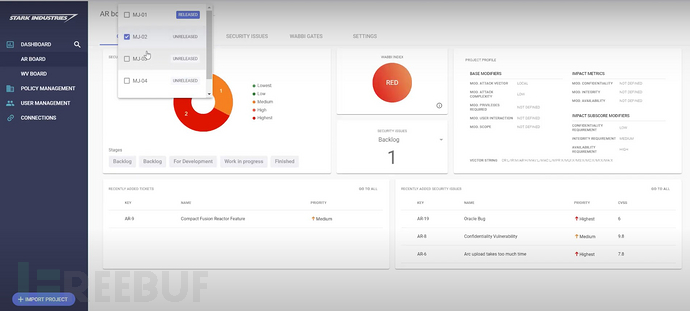

通过官网提供的信息可以看出管理器主要为用户提供项目管理功能,包括项目导入、初始策略分配、应用漏洞检测、可视化展示等,用户可通过平台进行具体的操作,如下图所示:

图3 导入项目至WABBI平台的流程

图3我们可以看出用户导入项目的过程分为四步,分别为项目选择、自定义设置、项目描述(可进行初始化策略分配)、项目概览(可视化展示),图4为成功导入项目后的概览页面:

图4 项目概览界面

从概览页面可以看出WABBI平台为用户提供了包括项目存在的安全问题、项目安全问题的优先级排序、项目安全问题的待办数、项目总体的安全性评分等可视化展示,这样,一方面可在用户层面满足对当前项目的“即时可见性”的需求,确保问题得到及时解决;另一方面可有效对安全债务(Security debt)进行控制,确保应用的按时交付。

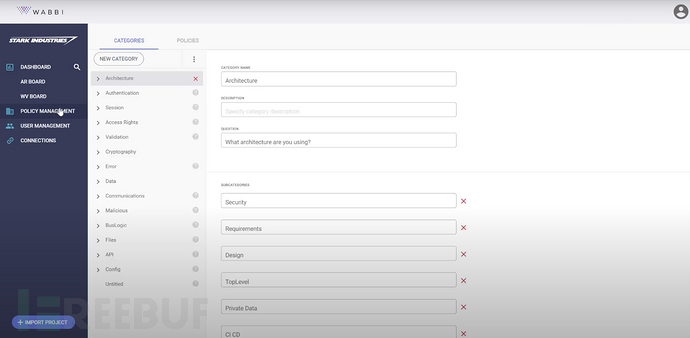

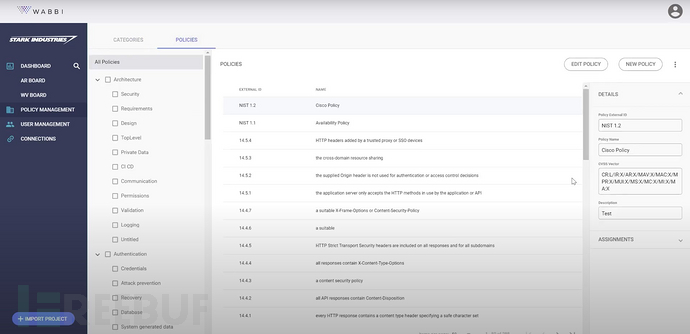

3.2 策略编排器

WABBI通过策略编排器实现策略的自动化编排,其核心为集中式策略引擎,通过引擎可将不同的策略分配至合适的项目,随着应用安全风险的不断变化,用户可以得知哪些项目受到了策略变化带来的影响,从而可确保应用始终符合当前的安全标准。笔者通过观看其官方Demo视频,截取了平台策略管理相关的界面,如下所示:

图5 策略管理界面1

图6 策略管理界面2

我们可以看出,该平台默认提供的策略类型还是相对较多的,包括认证、授权、恶意软件、通信、文件、业务逻辑等,每个策略类型下面又包含许多策略,例如NIST安全标准策略等。

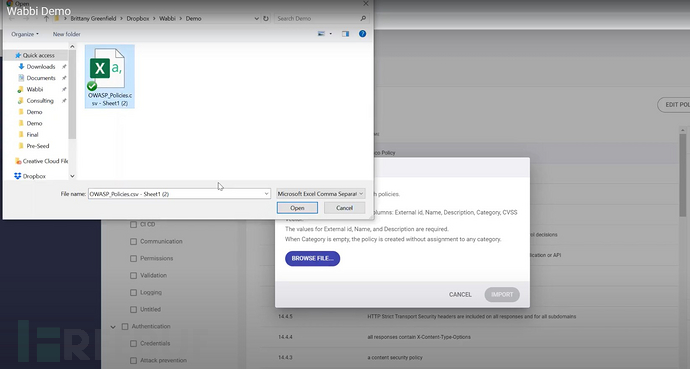

此外,从界面上来看,策略管理部分还支持用户自定义策略类型,并可手动导入策略,例如我们可以将OWASP安全标准导入到策略管理模块中,如图4所示,这样可在一定程度上加强策略的扩展性。

图7 策略管理界面3

3.3 版本控制器

从官网信息中,笔者了解到版本控制器主要用于确保每次应用版本的发布都能遵循安全标准,具体的版本控制器可协调所有的安全质量检查,当遇到不符合安全标准的状况时,版本控制器可以通知具体用户需要修复什么,从而可促使代码按时进行交付。另外,用户可通过该平台针对项目不同版本查看相应的安全问题,这个功能对于用户来说还是相当直观有用的,具体如下图所示:

图8 项目不同版本查看页面

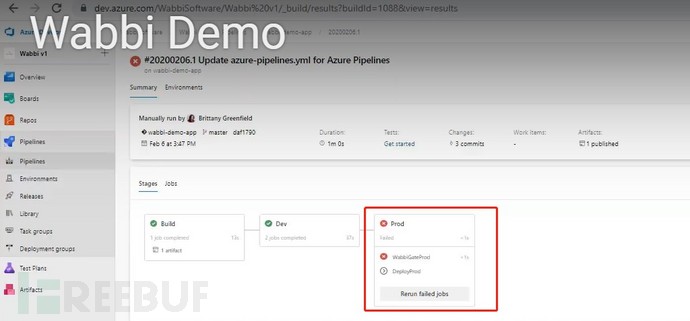

此外,通过版本控制器我们可以在DevOps流程的每个阶段查看应用代码交付是否满足安全标准,从而简化了事后合规性检查的过程,例如WABBI平台在集成Azure Pipelines后,我们可以查看系统发布未能通过的详细信息,如图9所示:

图9 CI/CD流中WABBI的版本控制器报错页面

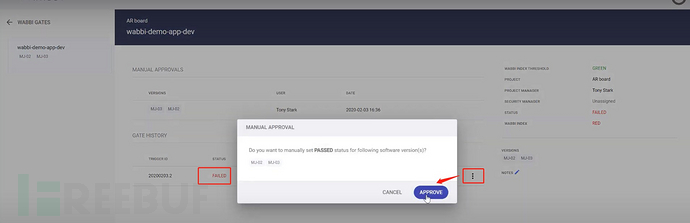

图10 与图9对应的发布失败信息

图10可以看出,用户可针对流程手动进行审批,以满足现有环境不符合安全标准但仍需发布的场景。

四、解决方案介绍

4.1 提供CMCC方案

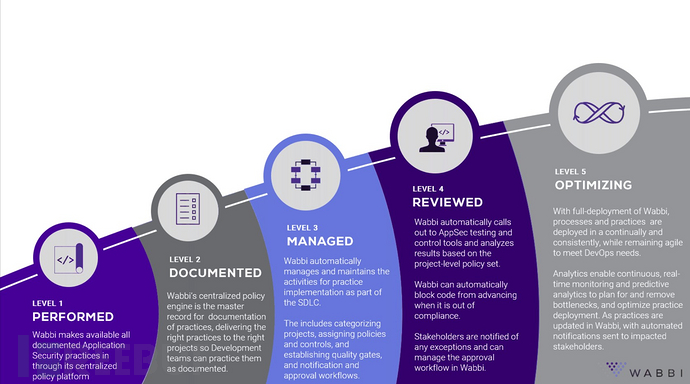

CMCC全称为CybersecurityMaturity Modle Certification,即网络安全成熟度模型认证,其是由美国国防部发起的一项计划,目的是为了衡量企业在网络安全领域的能力、准备程度及复杂程度。具体的,CMCC侧重于采用实践和流程,以便企业在各方面可切实的实施网络安全,将企业从被动的网络安全模式转变为主动的网络安全模式。WABBI宣称其SecDevOps 平台可以使企业在面对CMMC标准时,实施必要的实践及流程,下图是WABBI提供的CMCC方案流程图:

图11 CMCC方案实现流程[10]

图11可以看出,通过WABBI SecDevOps平台的集中化策略管理,可使所有记录在案的应用安全实践被执行。此外,通过WABBI SecDevOps平台对应用开发和运维流程的全面监控,可使用户在最短时间内接收有效信息,在一定程度上降低了流程的复杂度,以促进企业向CMCC标准的方向迈进。

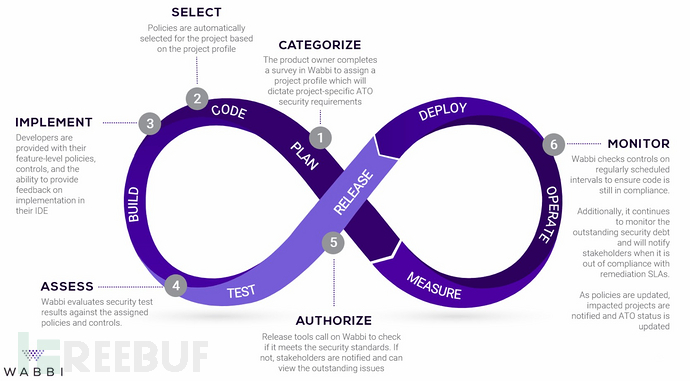

4.2提供可持续性的ATO

ATO全称为Authority-to-Operate,即运营授权,具体指授权运营一个系统并在一套安全控制措施的基础上,明确接受企业运作、企业资产可能带来的风险。由于传统的授权运营流程无法跟上现今软件开发的速度,因而导致ATO流程往往无法持续进行,而WABBI宣称其SecDevOps平台可通过自动化和协调应用的安全流程作为系统生命周期的一部分,进而降低应用的运行维护成本以及项目交付的风险,实现持续的ATO。持续的ATO对于满足快速且安全地将软件交付至用户的需求来说至关重要。下图为WABBI官方提供的实现持续性ATO的流程。

图12 CMCC方案实现流程[11]

五、与现有DevOps生态链的集成

通过官网介绍,笔者发现WABBI与现有DevOps生态链的结合还是相对比较全面的,下图可以看出,涉及的生态链几乎能覆盖DevOps流程的每个阶段,但同时我们也能发现每个阶段集成的工具数量较少,这可能也和WABBI公司处在创业期有关,其产品仍在不断迭代扩展,以满足更多用户的需求。

六、优势与挑战

通过上文对WABBI平台的介绍,我们可以看出其一大亮点是较好的实践了“安全左移”(SecDevOps)的理念,通过将安全机制部署至系统生命周期的每个阶段,可使安全流程与开发运维流程保持一致,从而从根源处消除了开发团队在选择敏捷性和安全性之间的顾虑,相比DevSecOps,SecDevOps理念更好的贯穿了开发、运维、安全的一体化。

然而,WABBI也存在着一些挑战,笔者从技术角度出发总结为以下三点:

1)应用漏洞的误报或漏报问题

WABBI公司宣称其产品的版本控制器可以代替人工进行审批,并在出现问题后及时通知相关用户,但如我们所知,自动化是无法完全替代人工的,只能一定程度上降低人工成本,并且由于自动化响应是基于规则,规则的不完善可能会进一步导致系统的误报或漏报的增多,针对此情况,笔者在官网上并未看到WABBI是如何进行处理的,因而对于WABBI来说无疑是一项挑战。

2)策略编排器的性能问题

WABBI通过策略编排器实现了策略的自动化编排,这确实在一定程度上解决了手动管理多项目带来的问题,但从其官网提供的Demo中,我们可以看到其支持策略的不断扩展,且每个策略类别下又可以添加不同的策略,那么随着管理项目数量地不断增多,策略数量将会呈指数增长,最终策略编排引擎的性能是否会受到影响是WABBI需要关心的问题。

3)与DevOps工具适配接口的性能问题

从WABBI公司目前的发展来看,笔者认为WABBI想不断扩展其与主流DevOps工具的适配,然而更多适配必然会导致一定的性能问题,如何将不同DevOps工具的适配接口进行整合形成一套通用的接口,并能通过参数指定的方式去驱动适配性是可选择的手段,WABBI究竟会如何考虑我们并不得知,但这一定是WABBI面临的一项挑战。

七、总结

今年入围RSA创新沙盒的十大公司在应用安全方向有两家,一家为Apiiro,我们在另一篇文章中对其进行了解读。另一家就是今天我们谈论的WABBI, 从其融资水平以及团队背景来看,笔者认为WABBI想在最终的决赛中脱颖而出还是有一定的难度。从其背后的产品力来看,笔者认为WABBI还是具备一定的创新性及优势,毕竟目前市场上的产品多是实践了DevSecOps理念,例如2020年入围RSA创新沙盒的ForAllSecure公司,2019年入围的DisruptOps(云基础设施检测与修复)、ShiftLeft(软件代码防护与审计)公司。但成功实践了SecDevOps理念的产品却少之又少。

值得注意的是从2019-2020年,DevSecOps方向入围的公司均未进入过最终的Top 3,这一方面反映了DevSecOps方向可能相比其它方向受到的关注度要更低一些,另一方面也间接说明了该领域很难再出现颠覆性的创新点,无论最终结果如何,希望WABBI可以继续延续其创新性和优势,为市场带来更好的产品。

参考链接

1] https://www.linkedin.com/in/brittanygreenfield/

[2] https://www.linkedin.com/company/_underscore.vc/

[3] https://www.linkedin.com/in/bduck1/

[4] https://www.linkedin.com/in/ashley5/

[5] 图片来自https://wabbisoft.com/wp-content/uploads/2019/11/DevSecOps.png

[6] https://www.aquasec.com/use-cases/devops-security/

[7]https://ibm-gsi-ecosystem.github.io/ibm-gsi-cloudnative-journey/developer-advanced-2/devsecops-twistlock/

[8]图片来自https://wabbisoft.com/wp-content/uploads/2019/11/SecDevOps-no-questions.png

[9]图片来自https://wabbisoft.com/wp-content/uploads/2020/12/CMMC.gif

[10]图片来自https://wabbisoft.com/wp-content/uploads/2020/11/Continuous-ATO.gif

[11]https://wabbisoft.com/secdevops-integrations/

[12]图片来自https://wabbisoft.com/secdevops-integrations/

[13]https://WABBIsoft.com/getting-started-with-secdevops-the-what-the-how-and-the-why/

[14]https://WABBIsoft.com/what-is-secdevops/

[15]https://wabbisoft.com/platform/

[16]https://wabbisoft.com/solutions/cmmc-compliance/

[17]https://wabbisoft.com/solutions/continuous-ato-2/

[18] https://www.nsfocus.com.cn/

如有侵权请联系:admin#unsafe.sh