官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

Emotet僵尸网络自2014年被发现已来,作为网络安全最严重的威胁之一,已经活跃了近七年之久。

该僵尸网络的攻击方式通常是通过电子邮件恶意附件来分发传播TrickBot和Qbot等恶意软件。

Emotet的攻击通常会导致网络被全面破坏。据美国国土安全部的估计,每次遭受Emotet感染,美国各州和地方政府都要花费100万美元进行清理。此外,2019年,德国、柏林高等法院在遭遇Emotet袭击后彻底重建了计算机系统。

在所有受感染的系统上部署赎金软件的有效载荷,包括Qbot的ProLock或Egregor,以及TrickBot的Ryuk和Conti。

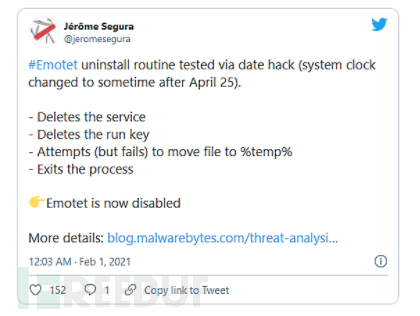

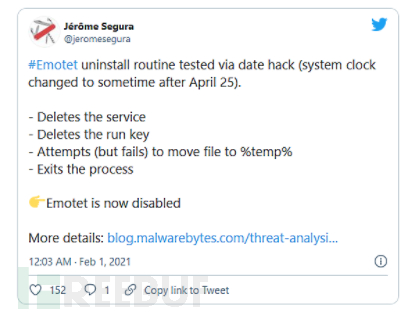

就在今年一月,欧洲刑警组织宣布他们已经捣毁了臭名昭著的Emotet,并且开始向受感染的设备分发Emotet“自毁模块”,该模块会帮助受感染设备在2021年4月25日自动卸载Emotet分发的恶意软件。

在4月25日,该“自毁模块”已经生效,全球范围内受Emotet影响的设备都已删除了僵尸网络所带来的恶意软件。

Emotet“自毁模块”如何工作

在1月,欧洲刑警组织以32位EmotetLoader.dll的形式分发了一个Emotet模块,该模块将在2021年4月25日自动卸载该恶意软件。

该模块被触发后,只删除相关的Windows服务、自动运行注册表键,然后退出该进程,被攻击设备上的其他一切都不会有影响。

被推迟的“自毁”程序

据悉,之所以没有在1月立马运行该“自毁模块”是因为警方希望收集证据以及为清理前的准备工作提供时间。

在清理之前,需要对受影响的系统进行识别,以便抓住证据并使有关用户能够进行全面的系统清理,防止进一步的犯罪。

为此,警方对软件的通信参数进行了调整,使受害者系统不再与犯罪者的基础设施进行通信,而是与为扣押证据而建立的基础设施进行通信。对于是否还有其他原因,警方表示不便透露更多细节。

目前尚不清楚Emotet是否会”死灰复燃“,或者换个”马甲“杀回来。