我们在警匪电视剧、电影中常常可以看到黑客可以替换监控系统中的视频,那这在现实生活中会发生吗?答案是会,近日安全研究人员通过分析智能楼宇中IoT设备的安全漏洞实现了实时替换监控系统中的视频。

随着企业选择使用互联设备生态提供的自动化来降低成本,这同时也增加了IoT系统配置和管理的安全风险。过于依赖于BAS(楼宇自动化系统)的传统建筑逐渐开始以来IoT组件。IoT组件的易安装和管理对客户具有极大的吸引力,但同时也带来了不安全风险。

默认并不安全

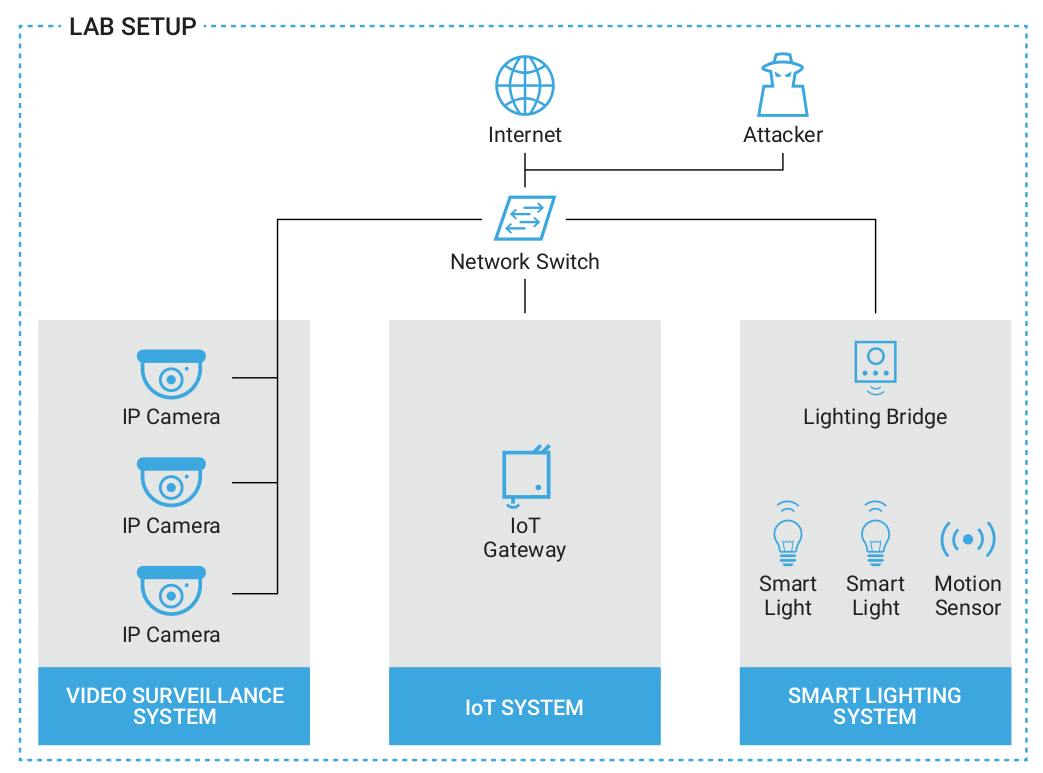

Forescout安全研究人员搭建了一个测试环境来模拟融合了视频监控系统(IP Camera)、智能灯泡(Philips Hue)和其他IoT系统的智能楼宇,该系统可以监控能源消耗、空间利用以及预测基础设施的维护需求。

在侦察阶段,研究人员注意到视频流(SRTP, RTP over TLS)、文件传输(SFTP)、web管理(HTTPS)的加密协议默认情况下要么不支持、要么没有启用。

其后果就是设备的不当配置允许进行流量嗅探和修改,包括嗅探凭证和敏感信息,包括医院的病人信息或录像。IOT设备中经常会遭遇不当配置和严重的安全漏洞,因此这也是攻击者利用来执行攻击的原因。

Forescout研究人员称,购买的2个摄像机都安装了最新的固件,仍然发现其中有漏洞。滥用IP camera的不安全流协议对网络中的攻击者来说并非难事。

修改监控系统视频流

Forescout研究人员使用了2种类型的攻击来证明对视频监控系统(VSS,video surveillance system)任意流的修改:DOS攻击和footage replay攻击。

因为利用的是不安全的流协议,因此受影响的产品与具体品牌和产品不关,而是所有使用不安全协议的产品。

攻击的第一阶段是创建VSS的DOS条件,这会使VSS无法显示、记录、存储来自摄像机的录像。研究人员通过滥用RTSP (Real-Time Streaming Protocol,实时流协议)或RTP (Real-time Transport Protocol,实时传输协议)流量实现了目标。

当NVR(网络视频录像机)尝试与摄像机建立连接时,会发布一系列RTSP命令:OPTIONS, DESCRIBE, SETUP, PLAY。如果攻击者可以干预这些消息,比如释放命令请求、修改目的地、释放响应,NCR就不再能连接到摄像机。

通过释放包来建立RTP连接,迫使NVR终止当前会话也可以达到同样的目的。

通过注入包来洪泛RTP连接,攻击者可以达到下面的效果:

· NVR中看到一个原始录像中静止的图像;

· 来自攻击者的流录像会显示在NVR上;

· 流干扰导致出现绿色图像。

第二阶段是实现footage replay攻击。攻击者可以使NVR在设备遭遇DoS攻击后尝试建立新的会话时显示提取录好的录像。

当NVR尝试建立新会话,获取SETUP请求,并修改客户端端口。会导致摄像机的视频流来自攻击者指定的端口而非NVR。在发送了PLAY命令后,NVR会等待来自SETUP请求中指定端口的流量,但摄像机的流会转向另一个端口。

因为NVR如果收不到流量就会尝试建立新的连接,所以攻击者有一个小的攻击窗口期来实现攻击。

攻击的PoC视频见https://forescout.wistia.com/medias/g4zigiuzo9

研究人员通过查询Shodan发现有460万设备可以通过明文RTSP访问,其中大多数位于中国、美国和巴西。

照明系统

Forescout研究人员还测试了攻击者如何滥用Philips Hue智能照明系统。与VSS类似,攻击场景中认为攻击者应该要在网络上有一个被黑或可以控制的设备,以实现渗透测试。

结果就是通过DOS禁用设备或重新配置平台。这可以通过滥用与灯泡进行交互的RESTful HTTP请求API来实现。

API中的认证处理是通过发送明文来实现的,对每个请求,当用户注册就会产生一个token。通过嗅探网络以及获取当前用户的token或注册新的用户都可以实现恶意访问。

明文发送的Token

该方法允许攻击者关掉特定的灯泡,使其在特定时间间隔内闪烁,攻击者还可以获取系统的远程访问权限,用作攻击智能楼宇系统网络的入口点。

研究人员在Shodan搜索发现暴露的Philips Hue系统有9300个设备,大部分使用不安全的HTTP协议。

更多参见Forescout的文章Rise of the Machines: Transforming Cybersecurity Strategy for the Age of IoT https://www.forescout.com/company/blog/sabotaging-smart-building-iot-devices-using-unencrypted-protocols/,研究人员还将在DEF CON 27黑客大会上做演讲。

本文翻译自:https://www.bleepingcomputer.com/news/security/researchers-hack-surveillance-systems-to-show-fake-video-feed/如若转载,请注明原文地址: https://www.4hou.com/info/news/19481.html

如有侵权请联系:admin#unsafe.sh