官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

近期在对黑灰产的研究过程中,发现了一条贩卖钓鱼源码的产业链。该钓鱼源码号称,其包含盗取通讯录APP、冒充闲鱼、转转、交易猫、京东、QQ空间、卡框等多个功能,简称“鱼转转鲨鱼台子最新十三合一”。

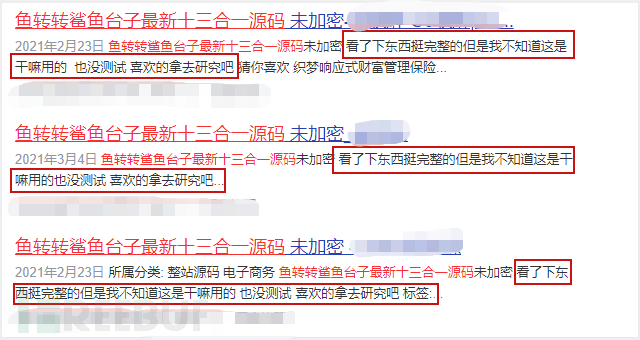

然而,大多数售卖源码的平台均表示“不知道这是干嘛用的…”,目前市场价几百元不等。

是不是很奇怪?

自己卖源码,却不知道源码是干啥的

但其实

这正符合现在黑灰产行业的现状

“职业化分工”

在对源码分析的过程中发现,此套钓鱼源码集成度高,涵盖多个主流平台的诈骗场景:通讯录信息获取、虚假商品交易、社交账号盗取……代码结构也更加的复杂,对访客设备采用了多重校验机制。

盗取通讯录APP

多用于裸*诈骗中,诈骗团伙以视频裸*为幌子,诱导受害人安装恶意APP,盗取其手机通讯录,用录制的裸*截图群发通讯录好友为由进行资金敲诈。

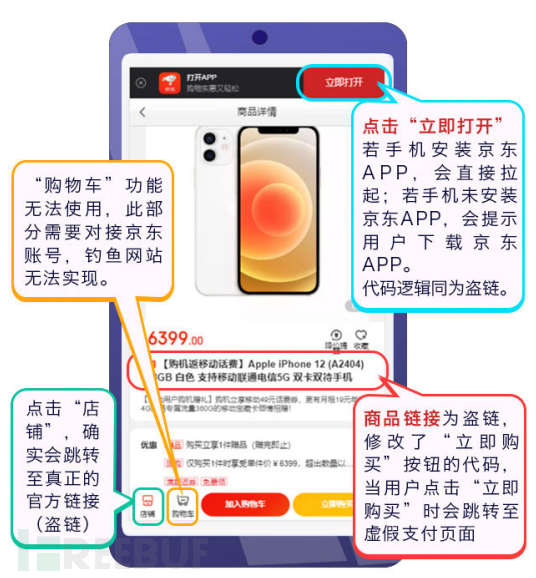

电商平台(以虚假的京东页面为例)

主要是模仿电商交易平台,诱导受害人在虚假的电商平台下单支付。以虚假的京东商品页面为例:

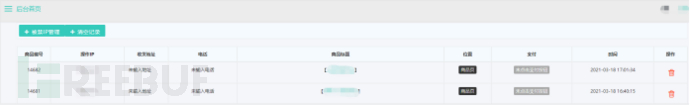

点击页面中的“立即购买”会跳转虚假的商品支付链接。支付完成后,钓鱼后台可以看到下单人员支付进度,包含下单人员IP、收货地址、电话、商品名称,下单人员当前位置、是否进入支付界面,是否完成支付……

有趣的是

页面仿真程度超乎想象

也就是说,黑灰产人员盗取官网商品页链接,修改了“购物车”和“立即购买”按钮代码,其他保留了官网平台的代码逻辑,达到以假乱真的程度。

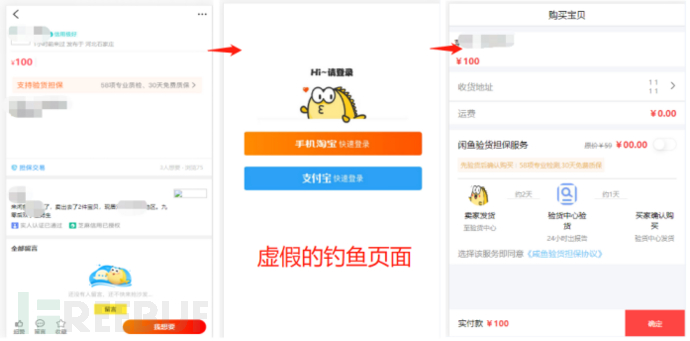

二手交易平台界面(以虚假的闲鱼页面为例)

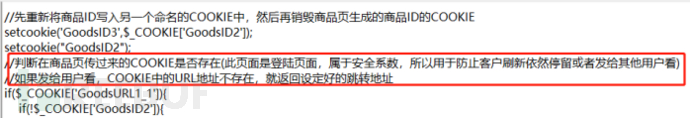

当用户点击页面中的“我想要”后,跳转至手机淘宝快速登录界面,然而,用户无论选择何种登录方式,都会跳转到购买宝贝页面。用户输入收货地址、手机号、完成支付,钓鱼后台也可以看到用户下单的进度。

在这个过程中发现,“登录”页面存在对访问用户进行验证的环节,为了防止刷新依然停留或以防用户转发,让访问环节看起来更“合理”。

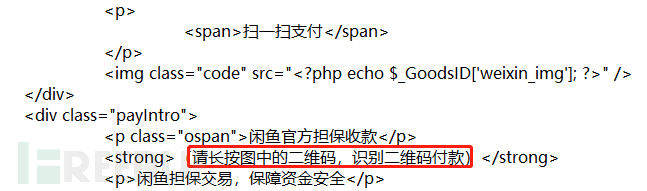

由于源码中的“支付”环节并没有引入支付体系,所以区别于正规平台,采用了让用户扫码支付的形式,遇见这种情况,用户要有所警觉。

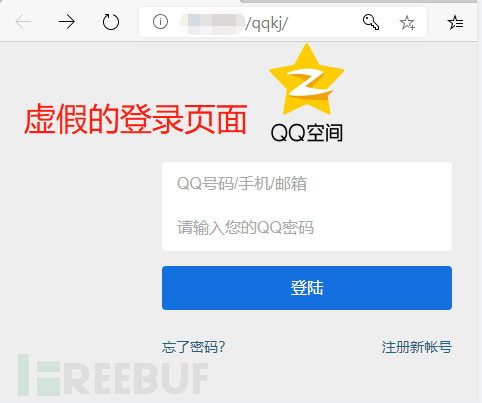

QQ空间

虚假的QQ空间的界面,诱导用户填写QQ账号和密码。然而,巧妙的地方在于当用户填写QQ账号和密码后,会跳转到真正的QQ空间界面,造成一种用户输错的错觉,但管理后台已经将“账号、密码、IP、地址、时间、登录设备”记录到数据库。

十年前也同样出现过使用此种方式盗取QQ账号和密码的诈骗手法,首先是强行关闭正在运行的QQ程序,紧接着伪造QQ重新界面诱导受害人填写QQ账号和密码。

由于移动互联网的盛行,传统的QQ钓鱼手法日渐衰落,但对于QQ信封的资源需求却在日益递增,身份冒充诈骗、QQ账号资金盗刷、用于诈骗隐藏真实信息。

钓鱼诈骗源码的新趋势

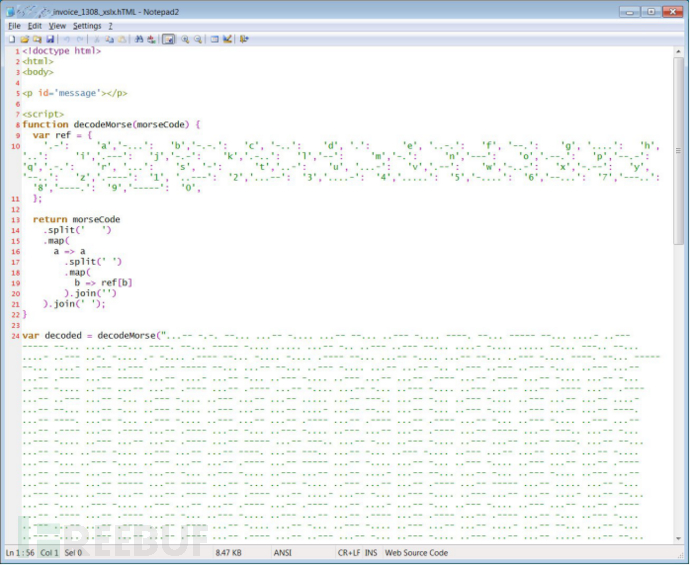

上述的手法看似简单,都是传统的诈骗手法,但对此些代码进行隐蔽包装,即可生成新型的难以识别的钓鱼攻击,这种隐蔽式钓鱼网站,逐渐成为主流。但国外的网络安全人员发现,新型的钓鱼攻击开始使用摩斯密码来隐藏URL,虽然与上述方式不同,但都异曲同工。

谁能想到

摩斯密码还能这么用

…………