随着浏览器制造商逐步抑制第三方跟踪,广告技术公司越来越多地采用DNS技术来规避此类抑制,不过这种做法又导致了网络安全隐患,对网络安全和隐私造成威胁。

在线跟踪过程

有很多方法可以实现在线跟踪,例如“ 浏览器指纹”,可以使网站更容易在互联网上跟踪用户。浏览器指纹识别功能使网站可以记录设备独有的标识,比如监控分辨率和深度,监视正在访问的所有网站,使用的字体和字体等。

所有这些信息都被互联网营销人员拿去来做用户画像了,即使你试图在浏览器上使用隐身模式隐藏时,这些信息同样可以被盗取。

跟踪人员的最简单方法是使用Cookies,另一种情况是网站被窃听。当用户打开网站时,它们在后台运行着小的看不见的脚本。这些脚本也会收集有关一些数据包括名称、位置、电子邮件ID、大小、计算机型号、使用的浏览器等。

很多时候我们在域名解析的过程中会直接解析到服务器的IP地址,但这样做往往会暴漏服务器的真是IP地址,容易遭到非法的攻击,但是可以使用CNAME的解析方式来伪装自己的IP。

不过,不要以为使用了CNAME技术,你的信息就不会发生泄漏。目前营销人员使用了一种被称为CNAME伪装(CNAME Cloaking )的攻击技术,该技术模糊了第一方Cookie和第三方Cookie的区别,不仅导致未经用户了解和同意而泄漏敏感的私人信息,而且增加了网络安全威胁的范围。

研究人员在一篇研究论文中说:“这种跟踪方案利用了子域上的CNAME记录,因此与包含的网站位于同一网站。这就会造成阻止第三方Cookie的防御措施将失效。”

该研究结果有望在7月的第21届隐私增强技术研讨会(PETS 2021)上发表。

反跟踪措施的兴起

在过去的四年中,除谷歌浏览器外,所有主要浏览器都采取了遏制第三方跟踪的对策。

2017年6月,苹果推出了一项名为“智能跟踪保护(ITP)”的Safari功能,在台式机和手机上设立了新的隐私标准,通过“进一步限制cookie和其他网站数据”来减少跨网站跟踪。两年后,苹果推出了一项名为“隐私保护广告点击归属”的单独计划,以保护在线广告的隐私。

到2019年9月,Mozilla开始通过一项名为增强跟踪保护(Enhanced Tracking Protection, ETP)的功能默认阻止Firefox中的第三方cookie。2020年1月,微软基于chromium的Edge浏览器也效仿了这一做法。随后,在2020年3月底,苹果更新了ITP,加入了完全的第三方cookie阻断功能,以及其他旨在阻止登录指纹的功能。

虽然谷歌去年早些时候宣布计划逐步淘汰Chrome中的第三方cookie和跟踪器,转而支持一个名为“隐私沙盒”的新框架,但预计它要到2022年才会上线。

与此同时,这家搜索巨头一直在积极与广告技术公司合作,计划推出一款名为“Dovekey”的替代产品,旨在取代使用以隐私为中心的技术在网络上提供个性化广告的跨网站跟踪功能。

CNAME伪装可以化身成一种反跟踪逃避检测方案

面对这些抑制cookie以增强隐私的措施,营销人员已经开始寻找其他方法来逃避浏览器制造商反对跨网站跟踪的方案。

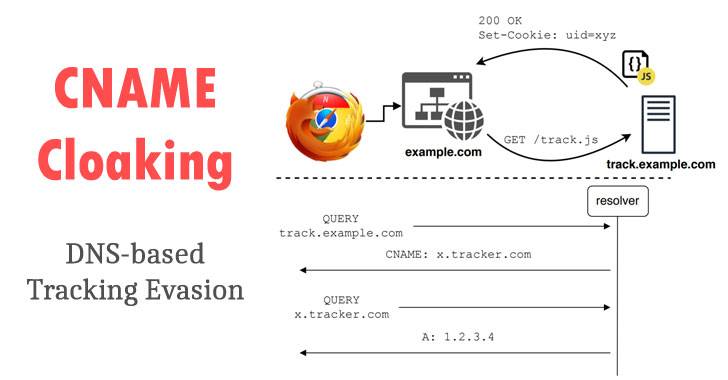

使用Enter canonical name (CNAME) cloaking,,网站通过DNS配置中的CNAME记录使用第一方子域名作为第三方跟踪域的别名,以绕过跟踪拦截器。

DNS中的CNAME记录允许将一个域或子域映射到另一个域(例如,别名),从而使它们成为在第一方子域的伪装下发送跟踪代码的理想手段。

WebKit安全工程师John Wilander解释说:“这意味着网站所有者可以将其子域之一(例如sub.blog.example)配置为解析为thirdParty.example,然后再解析为IP地址。由于这发生在Web层下面,被称为CNAME cloaking,即thirdParty.example域被伪装为sub.blog.example,因此具有与真正的第一方相同的功能。”

换句话说,CNAME cloaking使跟踪代码看起来像是第一方,但实际上它不是,因为通过CNAME解析的资源和第一方的域不同。

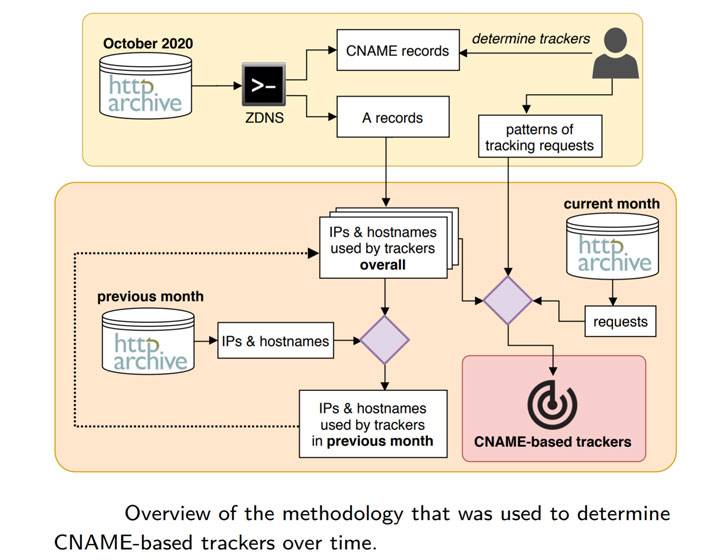

不出所料,这一跟踪计划正迅速被营销人员采用,在过去22个月里增长了21%。

cookie将敏感信息泄漏给跟踪器

研究人员在他们的研究中发现,除了在10474家网站上发现13家此类跟踪“服务”提供商之外,该技术还被用于10000个顶级网站中的9.98%。

此外,该研究还提到了“针对苹果Safari浏览器的针对性处理”,广告技术公司Criteo专门使用CNAME cloaking功能,以绕过浏览器中的隐私保护。

鉴于苹果已经推出了一些基于寿命的CNAME隐形防御,这一发现可能更适用于不运行iOS 14和macOS Big Sur的设备,因为它们支持这一功能。

可能最令人不安的发现是,在使用CNAME跟踪的7797个网站中,有7377个网站(占95%)发现了cookie数据泄漏,所有这些网站都发送了包含私人信息,例如全名、位置、电子邮件地址,甚至在没有用户明确确认的情况下,也可以将身份验证cookie发送给其他域的跟踪器。

从攻击的角度来讲,这就是一种攻击行为,因为用户为什么要同意第三方跟踪器接收完全不相关的数据,包括敏感和私人性质的数据?

由于许多CNAME跟踪器都包含在HTTP而不是HTTPS上,研究人员还提出了一种可能性,即发送分析数据到跟踪器的请求可能会被恶意攻击者拦截,这就是中间人攻击(MitM)。

此外,研究人员还警告说,通过在同一网站中包含一个跟踪器而构成的攻击面增加,可能会使网站访问者的数据遭受会话固定和跨网站脚本攻击。

研究人员表示,他们正与跟踪器的开发人员合作来解决上述问题。

缓解CNAME伪装造成的数据盗窃行为

虽然Firefox并没有禁止CNAME cloaking,但用户可以下载一个像uBlock Origin这样的附加组件来阻止这种隐蔽的第一方跟踪器。uBlock Origin是一款高效的请求过滤工具:占用极低的内存和CPU,和其他常见的过滤工具相比,它能够加载并执行上千条过滤规则。顺便提一下,Firefox昨天开始推出带有完全Cookie保护的Firefox 86,通过“将每个网站的所有Cookie限制在一个单独的Cookie罐中”来防止跨站点跟踪。

另一方面,Apple的iOS 14和macOS Big Sur带有基于其ITP功能的其他防护措施,可以屏蔽第三方CNAME cloaking,尽管Apple并没有解释这种防御方法的原理,但可以推测出ITP现在检测到第三方CNAME cloaking请求,并将HTTP响应中设置的cookie的有效期限制为7天。

Brave浏览器也是如此,该浏览器上周发布了一项紧急修复程序,该修复程序是由于添加了基于CNAME的广告拦截功能而导致的漏洞,并在此过程中将.onion域名的查询发送到公共互联网DNS解析器,而不是通过Tor节点发送的。

Chrome(以及扩展后的其他基于chromium的浏览器)是唯一明显的遗漏,因为它既没有阻止本地的CNAME cloaking,也不像Firefox那样,让第三方扩展通过在请求发送前获取CNAME记录来轻松解析DNS查询。

新兴的CNAME cloaking技术,可以借着反跟踪的措施避开安全保护措施,这种巧妙的攻击带来了严重的安全和隐私问题。在用户不知情或未经用户同意的情况下,用户数据一直在泄漏,这可能会触发GDPR和隐私相关条款。

本文翻译自:https://thehackernews.com/2021/02/online-trackers-increasingly-switching.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh