《数据安全能力成熟度模型》实践指南:监控与审计

星期四, 三月 11, 2021

2019年8月30日,《信息安全技术 数据安全能力成熟度模型》(GB/T 37988-2019)简称DSMM(Data Security Maturity Model)正式成为国标对外发布,并已于2020年3月起正式实施。

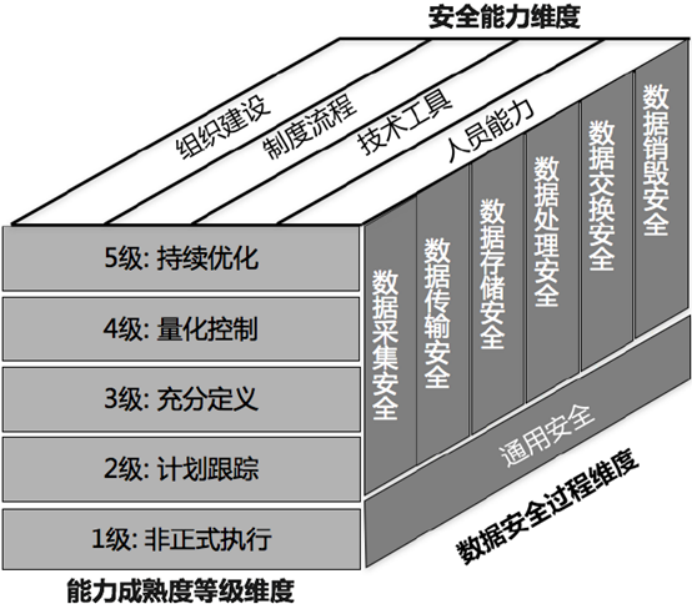

DSMM将数据按照其生命周期分阶段采用不同的能力评估等级,分为数据采集安全、数据传输安全、数据存储安全、数据处理安全、数据交换安全、数据销毁安全六个阶段。DSMM从组织建设、制度流程、技术工具、人员能力四个安全能力维度的建设进行综合考量。DSMM将数据安全成熟度划分成了1-5个等级,依次为非正式执行级、计划跟踪级、充分定义级、量化控制级、持续优化级,形成一个三维立体模型,全方面对数据安全进行能力建设。

在此基础上,DSMM将上述6个生命周期进一步细分,划分出30个过程域。这30个过程域分别分布在数据生命周期的6个阶段,部分过程域贯穿于整个数据生命周期。

随着《中华人民共和国数据安全法(草案)》的公布,后续DSMM很可能会成为该法案的具体落地标准和衡量指标,对于中国企业而言,以DSMM为数据安全治理思路方案选型,可以更好的实现数据安全治理的制度合规。

“本系列文将以DSMM数据安全治理思路为依托,针对上述各过程域,基于充分定义级视角(3级),提供数据安全建设实践建议,本文作为本系列第二十七篇文章,本文将介绍通用安全过程域的监控与审计过程域(PA27)。“

01定义

监控与审计,DSMM官方描述定义为针对数据生存周期各阶段开展安全监控和审计,以保证对数据的访问和操作均得到有效的监控和审计,以实现对数据生存周期各阶段中可能存在的未授权访问、数据滥用、数据泄漏等安全风险的防控。

DSMM标准在充分定义级对监控与审计要求如下:

组织建设

组织应设立负责对数据生存周期各阶段的数据访问和操作的安全风险进行监控和审计的岗位和人员,该岗位和人员属于组织风险管理架构的一部分,遵循风险管理整体的职能设置。

制度流程

1)应明确对组织内部各类数据访问和操作的日志记录要求、安全监控要求和审计要求。

2)应记录数据操作事件,并制定数据安全风险行为识别和评估规则。

3)应定期对组织内部员工数据操作行为进行人工审计。

技术工具

1)应采用自动和人工审计相结合的方法或手段对数据的高风险操作进行监控;

2)应建立针对数据访问和操作的日志监控技术工具,实现对数据异常访问和操作进行告警,高敏感数据以及特权账户对数据的访问和操作都纳入重点的监控范围;

3)应部署必要的数据防泄漏实时监控技术手段,监控及报告个人信息、重要数据等的外发行为;

4)应采用技术工具对数据交换服务流量数据进行安全监控和分析。

人员能力

负责该项工作的人员应了解数据访问和操作涉及的数据范围,具备对安全风险的判断能力。

02实践指南

组织建设

监控与审计是对访问控制的必要补充,是访问控制的一个重要内容。该阶段操作会对用户使用何种数据信息资源、使用的时间,以及如何使用(执行何种操作)进行记录与监控。审计和监控是实现数据安全的最后一道防线,处于数据安全治理的最高层。审计与监控能够再现原有的数据操作问题,这对于责任追查和数据恢复非常有必要。

为实现上述目标,在组织建设上,组织应设立负责对数据生存周期各阶段的数据访问和操作的安全风险进行监控和审计的岗位和人员,此类岗位和人员一般偏向于安全管理和it审计,并往往同时担任为组织风险管理架构内相关对应职责,在组织风险管理架构内通常包含如下职能设置:

1、定期分析所处的内外部风险环境,并对组织整体所面临的重大数据安全风险进行评估;

2、对各部门报送的数据安全风险信息进行统一的筛选、提炼和规范管理,通过其专业分析和判断以及必要扩展审计,对组织层面的重大数据安全风险进行提示;

3、对组织对重大数据安全风险实行持续监控和报告,持续关注组织新出现的数据安全风险或原有数据安全风险的重大变化、既定数据安全风险应对方案的执行情况及执行效果以及关键数据安全风险指标的变化情况等;

4、对数据安全风险监控结果进行审计及分析评价,包括风险变化的原因、潜在影响、变化趋势以及对跨部门风险应对方案的调整建议等;

5、对组织风险管理体系建设和运转情况进行监督和检查,定期开展组织层面风险管理工作的自评价,对风险管理管理职责分工的合理性、风险管理流程的完备性、风险信息沟通的效率和效果等体系要素进行分析和总结,提出改进方案和改进计划,并在组织年度风险报告中向管理层汇报。

6、定期内部审计,于每年年底拟定《年度风险报告》,经审计委员会审批后,按要求报送相关机构,并定期接受相关外部审计。

根据组织实际情况不同,上述职能设置可能存在差异,该岗位和人员根据自身组织风险管理架构的实际职能分配情况,遵循对应风险管理整体的职能设置即可。

人员能力

根据上述组织建设思路,对应的数据安全监控与审计岗位相关人员,应至少具备2方面能力:

1、操作监控、日志记录技术实践能力:能够根据组织在数据生命周期各阶段(数据采集、数据传输、数据存储、数据处理、数据交换、数据销毁)设置的实际技术工具实现,理解对应应进行操作监控的监控点以及对应日志记录应包含的元数据字段集合,从而确保组织的数据操作监控可靠且日志记录满足审计需求。

2、IT审计能力:针对该岗位,需要相关人员能够根据日志记录信息,进行相关人工审计,并备对数据安全风险的判断能力。

落地执行性确认

针对组织数据安全监控与审计能力的实际落地执行性确认,与上述各数据安全生命周期确认方式类似,可通过外部审计形式以调研访谈、问卷调查、流程观察、文件调阅、技术检测等多种方式实现。

制度流程

终端数据安全管理目的

数据安全保护的一个前提是知晓数据在组织内的安全状态,由于数据风险通过数据流动,贯穿多个系统和阶段中,形成了一个难以分割的风险整体,所以需要组织在数据生命周期各阶段(数据采集、数据传输、数据存储、数据处理、数据交换、数据销毁)开展安全监控和审计,以实现对数据安全风险的防控。

为实现该目标,组织应拥有以下相关制度流程:

1、安全监控要求

组织应明确要求针对数据操作进行安全监控,并根据组织在数据生命周期各阶段(数据采集、数据传输、数据存储、数据处理、数据交换、数据销毁)设置的实际技术工具实现,明确对应应进行操作监控的监控点,确保数据操作安全监控覆盖数据全生命周期,且相关监控项目对应数据操作需求。

2、日志记录要求

安全监控之上,组织需明确各监控点所需记录日志数据的具体字段内容。在理想的情况下,日志应该记录每一个可能的事件,以便分析发生的所有事件,并恢复任何时刻进行的历史情况。然而,这样做显然是不现实的,因为要记录每一个数据包、每一条命令和每一次存取操作,需要的存储量将远远大于业务系统,并且将严重影响系统的性能。因此,日志的内容应该是有选择的。一般情况下,日志记录的内容应该满足以下原则:

1)日志应该记录任何必要的事件,以检测已知的攻击模式。

2)日志应该记录任何必要的事件,以检测异常的攻击模式。

3)日志应该记录关于记录系统连续可靠工作的信息。

在这些原则的指导下,日志系统可根据安全要求的强度选择记录下列事件的部分或全部:

1)审计功能的启动和关闭。

2)使用身份鉴别机制。

3)将客体引入主体的地址空间。

4)删除客体。

5)管理员、安全员、审计员和一般操作人员的操作。

6)其他专门定义的可审计事件。

通常,对于一个事件,日志应包括事件发生的日期和时间、引发事件的用户(地址)、事件和源和目的的位置、事件类型、事件成败等。

日志文件的处理,通常的规则可以遵循情况:

1)将日志放进文件中。

2)通过网络传输将日志记录到另一台计算机上。

3)将日志写入系统控制台。

4)将日志发给特定身份、职责用户。

3、审计要求

组织需有明确审计要求,审计内容包含对上述日志审计以及主机审计、应用系统审计、网络行为审计、合规性审计等。

技术工具简述

数据安全保护的一个前提是知晓数据在组织内的安全状态,由于数据风险通过数据流动,贯穿多个系统和阶段中,形成了一个难以分割的风险整体,所以需要组织在数据生命周期各阶段(数据采集、数据传输、数据存储、数据处理、数据交换、数据销毁)开展安全监控和审计,以实现对数据安全风险的防控。本过程域的设定,即要求建立相关的措施对非法采集、未授权访问、数据滥用、数据泄漏进行监控和审计。通过数据分析来支撑有效的安全、合规决策,从而降低数据安全风险。

技术工具的方法和原理

需要建立数据安全监控审计平台,对组织内所有网络、系统、应用、数据平台等核心资产中的数据流动进行监控和审计,并进行风险识别与预警,以实现数据全生命周期各阶段的安全风险防控。数据安全监控审计平台主要包含几块功能:数据采集、数据整合、数据分析、平台运营、风险大图等主要功能。

数据采集:数据来源包括了员工基础数据、网络数据、终端数据、系统和应用数据等;日志数据获取的方式支持了JDBC、文本文件、Syslog、SNMP、API、Agent、Windows事件日志、Netflow等,日志内容支持文本、XML、JSON等,可针对特殊采集场景进行定制化

数据整合:通过关联业务数据对采集的信息进行补全和数据的标准化定义,按照5W1H的方法进行数据统一,并根据行为定性,抽象出归一化的数据流动和行为主题域

数据分析:以敏感数据为中心,建立多维度行为基线,利用机器学习算法和预定义规则找出严重偏离基线的异常行为,及时发现内部用户、合作伙伴窃取数据等违规行为;

平台运营:建立发现、审计、处置和反馈的运营循环机制。

风险大图:可视化、可感知使得风险统一监控、统一告警、统一处置、统一恢复。

主要涉及到的技术方法有数据采集、数据整合、数据分析。

数据采集

数据采集技术主要分为主动采集和被动采集两种模式。主动采集方式直接去物理存储空间获取数据,如员工基础数据、日志文件、数据库等。通过该方式可以实现对日志文件的采集、基础数据元数据的获取;被动采集方式是需要通过协议接收产生的日志,然后再从物理空间获取,通过Syslog、SNMP以及OPSEC等协议来实现日志采集。由于数据安全监控审计平台涉及多种数据,因此需要结合多种方式进行采集。

数据整合

由于采集获得的数据具有异构性,当通过数据采集获得对重要数据的监控日志后,首先需要对日志进行识别和信息提取。对于数据库等有标准格式的数据可以直接获取数据字段,对于文本数据采用正则表达式进行字段的识别和抽取。

数据分析

在通过数据采集及整合之后,采用自动和人工审计相结合的方式或手段对数据的高风险操作进行监控,实现对数据异常访问和操作进行告警。通过预定义的规则来对数据操作等日志进行匹配,若存在未授权、越权等数据操作,进行告警等响应措施。

技术工具工作流程和目标

数据安全监控审计平台应能实现以下目标:应采用自动或人工审计相结合的方法或手段对数据的高风险操作进行监控。

- 应建立针对数据访问和操作的日志监控技术工具,实现对数据异常访问和操作进行告警,高敏感以及特权账户对数据的访问和操作都纳入重点的监控范围。

- 应部署必要的数据防泄漏实时监控技术手段,监控及报告个人信息、重要数据等的外发行为。

- 应采用技术工具对数据交换服务流量数据进行安全监控和分析。

![]()

美创科技

杭州美创科技有限公司成立于2005年,是国内领先的数据安全和数据治理综合服务商,产品和解决方案涵盖数据安全、灾难备份、数据治理、智能运维四大领域,是IDC中国数据创新者、中国网络与信息安全百强企业。

如有侵权请联系:admin#unsafe.sh