Trend Micro蜜罐系统检测到扫描开放端口、暴力破解弱凭证、安装门罗币加密货币挖矿和基于Perl的IRC后门作为final payload。挖坑过程使用XHide Process Faker来进行隐藏,这是一个有17年历史的开源工具用来伪造进程名。

研究人员分析发现攻击者通过发布命令到有漏洞的机器来下载和安装后门和挖矿机。安装的后门为Shellbot,可以扫描开放端口、下载文件、执行UDP洪泛攻击,并且可以远程执行shell命令。用2个payload来感染设备盈利可能性更高,因此恶意攻击者可以用shellbot和挖矿机来进行获利。受影响到区域包括日本、巴西、中国、土耳其等。

Routine

恶意软件会扫描开放端口和弱凭证来入侵机器,然后发送命令来下载名为sshd2和findz的基于Perl的IRC Shellbot,shellbot会下载和提取so3来用挖矿机来感染系统。

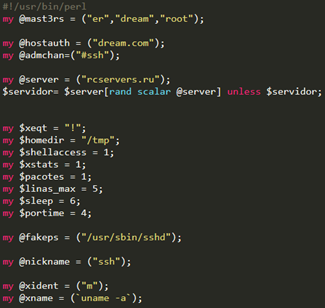

图1. sshd2 Shellbot的代码段

图2. Findz感染链

图2. Findz感染链

解压缩so3文件后,研究人员发现其中含有以下脚本:

“x”, 执行a的bash脚本

“a”, 执行以下的bash脚本:

· 释放upd,作为挖矿进程监控的shell脚本

· 设置每分钟执行upd的cron tab

· 执行r

图3. 释放的执行r的upd文件

“r”, 根据受感染机器的CPU架构来执行e或f的脚本:

“e” 就是XHide,通过重命名/www/vhosts来隐藏32位门罗币挖矿机二进制文件systemd。恶意软件中使用的XHide工具的哈希值与之前Outlaw攻击中的一样。

“f” 也是Xhide,通过重命名/www/vhosts来隐藏64位门罗币挖矿机二进制文件kthreadd。

图4 Xhide无参数执行

“httpd” 是挖矿机的配置文件,使用了Apache web服务器的合法文件。

结论

使用基于Perl的IRC bot并不少见,Outlaw之前在许多攻击活动中都使用了它,而且用于构建恶意bot的代码网上也有。使用Xhide工具也是一样的方法。虽然这些技术和工具已经都出现过了,但是将这些攻击方法混合起来对使用弱凭证的系统仍然是有效的。通过监控可以发现挖矿机的CPU使用率非常高,恶意挖矿机由于后门的原因被移除后攻击者仍然可以访问受感染的系统。通过释放Shellbot和挖矿机,攻击者可以最大化获利。将shellbot作为僵尸网络即服务,将挖矿机作为收入生成器,攻击者就可以通过攻击活动来获取更大的利益。

本文翻译自:https://blog.trendmicro.com/trendlabs-security-intelligence/old-tools-for-new-money-url-spreading-shellbot-and-xmrig-using-17-year-old-xhide/如若转载,请注明原文地址: https://www.4hou.com/encrypted/19334.html

如有侵权请联系:admin#unsafe.sh