勒索软件“财务年报”:Ryuk至少赚了1.5亿美元

星期一, 一月 11, 2021

近日,美国威胁情报公司Advanced Intelligence和英国威胁情报公司HYAS追踪了来自Ryuk勒索软件受害者的(加密货币)资金后,发现该犯罪组织至少赚了1.5亿美元。

研究人员追踪了归因于Ryuk恶意软件团伙的61个比特币钱包,发现该加密货币已从中介交易所转至位于亚洲的交易所Huobi和Binance,这可能有助于他们摆脱审查。

他们发现Ryuk运营者主要使用上述两个合法加密货币交易所从受害者支付的法定货币中兑现比特币。

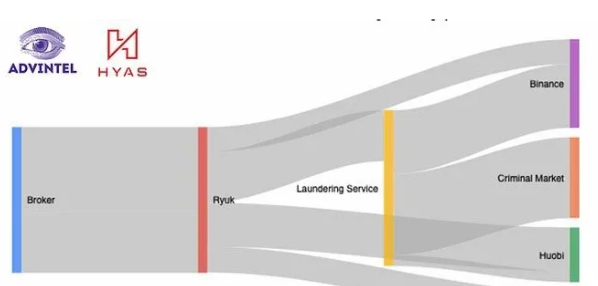

当Ryuk的受害者支付赎金时,这笔钱会先转到经纪人手中,然后将其转给恶意软件运营者。然后,这笔钱会先经过洗钱服务,然后再进入合法的加密货币交易所,或用于支付地下市场的犯罪服务费用。

“除了火币和币安这两个大型交易所之外,还有大量的加密货币流入到一些资金规模很小的地址中,这很可能是一种犯罪服务——将加密货币交换(清洗)成本地货币或其他数字货币。”研究人员解释说。

研究人员在报告中透露,在此次调查中发现的Ryuk关联钱包的最大的一笔赎金支付交易超过1200万美元(365比特币)。但这还不是支付给Ryuk的最高赎金。

之前Advanced Intelligence的一份报告中曝光的最大一笔赎金付款是2,200BTC,当时兑换为3400万美元(截止本文发稿该笔赎金价值超过8000万美元)。此外,Ryuk收到的赎金平均金额48个比特币。

用法定货币兑现赎金并不是一个简单轻松的过程,但是Ryuk精心设立了一个隐蔽的资金流转链条(下图),尽管安全研究人员和执法部门密切关注其活动,依然可以轻易清洗和转移数以百万美元计的资金。

加密货币兑换环节对于攻击溯源和识别罪犯分子至关重要,因为信誉良好的交易所在转移资金到银行账户之前需要提交个人文件。但是,目前尚不清楚Huobi和Binance对个人文件验证的严格程度。

Ryuk不像许多其他勒索软件操作那样使用基于Web的聊天,而是为每个受害者准备了两个唯一的Protonmail地址,并使用它们进行通信。由于分析人员的可见性有限,因此很显然,Ryuk背后的罪犯非常有商业头脑,对受害者的身份、目的或支付能力了如指掌,Ryuk甚至为每个攻击目标/受害者设置了一个类似“芝麻信用分”的偿付能力积分,让操作员很容易了解目标是否有利可图。

Ryuk的攻击链

Ryuk勒索软件已经活跃了两年多,受害者不计其数,由于组织严密,外界对Ryuk的内部情况和利润几乎一无所知。另一个利润丰厚的勒索软件团伙REvil(Sodinokibi)曾通过一个面向公众的代表宣布,他们在一年内通过勒索受害者赚了1亿美元,总目标是赚20亿美元,因此Ryuk的“业绩”很可能远不止1.5亿美元。

2020年11月之前,Ryuk的攻击目标主要集中在医疗行业,这加剧了新冠病毒大流行的压力。去年第三季度,Ryuk平均每周攻击20家公司。此外,Ryuk以强硬的谈判态度著称,受害者几乎没有讨价还价的余地。

对于勒索软件的防范,安全专家建议首先要防止被诸如Emotet或Zloader之类的前体恶意软件感染(勒索软件的主要投放渠道)。此外,所有远程访问点都应要求多因素身份验证(MFA),并且应限制Office宏和远程访问工具。对于远程办公成为新常态的企业来说,对网络钓鱼等网络威胁的人员安全意识培训也尤为重要。

如有侵权请联系:admin#unsafe.sh