0x00 介绍

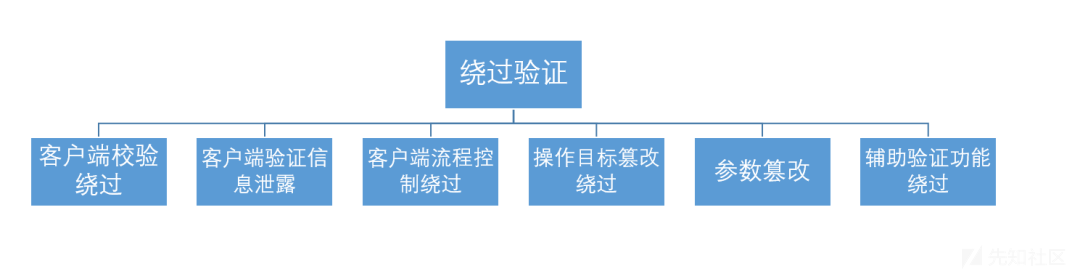

几乎每个系统都会存在各种各样的验证的功能.常见的几种验证功能就包括 账号密码验证,验证码验证,JavaScript

数据验证及服务端数据验证等,程序员在涉及验证方法时可能存在缺陷导致被绕过,于是就有了验证绕过漏洞.

在各大安全社区有师傅已经发表了更加详细的漏洞介绍,这里就不再阐述了.

验证码绕过: https://www.freebuf.com/column/156519.html

客户端校验绕过: https://cloud.tencent.com/developer/article/1459233

0x01 正文

昨天晚上闲的没事,就在回顾自己Edusrc的历史漏洞,看到某个注入绕过已修复的,顺手点了进去.利用之前的绕过手法进行注入被拦截,还真修复了~

(注入绕过文章: https://xz.aliyun.com/t/8651)

带点不甘心的原因,对此站点继续进行漏洞挖掘.

打开网址: http://xxx.xxxx.com/login.do

依旧是熟悉的登陆框,文章开头那篇文章的注入已经被修复了.

大多数人的思路可能是:

1.暴力破解

2.抓登陆的POST包注入再此面对此登陆框的话,捋一捋思路:

- 尝试利用上次注入得到的密码进行登陆 -> 失败 (不过也很正常,肯定会改的)

- 尝试注入 (已修复.修复方法: 在对传入的账号密码进行RSA加密,再判断是否为正确,不是RSA的话直接返回False)

文章来源: http://xz.aliyun.com/t/8932

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh