世界知名情报机构仍在使用穿孔纸带生成加密密钥

星期一, 七月 15, 2019

国家安全机构用纸带分发绝密密钥的原因是什么?

一支约 50 人的团队战斗在英国加密战线核心位置,守护着女王陛下政府 (HMG) 防卫最严的政府通信。而这个机密政府部门你可能听都没听说过。

英国密钥生产管理局 (UKKPA) 保护着大量网络、无线电、武器和其他敏感基础设施,防止这些设施遭到潜在窥视和窃听。但其用来对抗现代民族国家种种复杂技术的工具,却完全是 60 后奶奶辈的 “神器”。

不为人知的 UKKPA 其实是英国国家网络安全中心 (NCSC) 的一部分,隶属英国政府通信总部 (GCHQ),负责生产、分发和审计密钥使用。(密钥就是加密算法用来变换数据的一串字符,可以使数据看起来像乱码一样。)

但他们的工作完全不像大多数人想象的那样是数字化的:尽管当今世界中,加密密钥做成有形物体需要肉身带着全国跑看似荒唐,但对 UKKPA 而言,物理介质就是他们工作的全部了:2018 年,该机构处理了 3,800 份密钥订单,为 170 家政府客户生产了 14.5 万个实体密钥。

如此巨大的实体密钥生产工作量是有原因的:虽然一直在尝试淘汰,但 UKKPA 至今仍在使用穿孔纸带分发密钥。(穿孔纸带是一种数据存储介质。纸带上的孔表示二进制 1,如果没有孔,表示该位置上的信息是二进制 0。)

美国国家安全局 (NSA) 能力部门 (Capabilities Directorate) 技术总监 Neil Ziring 向英国媒体《计算机商业评论》(Computer Business Review) 透露,美国今年内将淘汰最后一条穿孔纸带生产线。然后,“大概会庆贺一下”。

在国家安全系统核心沿用该过时技术的不止英国一家:大洋彼岸的 NSA 也面临类似问题,但似乎在逐渐淘汰该技术的路上比英国领先了不少。

说到穿孔纸带密钥生产,我们已经缩减到以前的万分之一规模了;最后一条生产线也将在今年内寿终正寝。然后,我们大概会开个派对庆贺一下。

NSA 的博物馆已经准备好接收该生产设施了。该情报机构能力部门的技术总监进一步指出:相比纸带这种实体制品,电子密钥管理是向客户提供密码安全的更好方式。

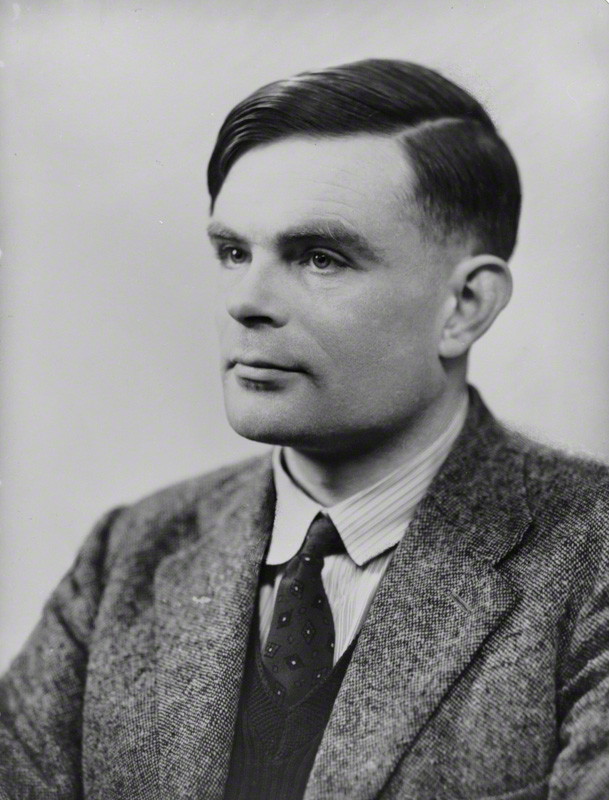

穿孔纸带的应用在 GDHQ、NSA 之类情报部门外早已绝迹,鲜为人知,某全球威胁检测主管听闻此事后甚为惊讶,疑惑地问:“这是在向图灵致敬?” 但军队用户中,穿孔纸带却颇为流行。军队中有很多系统要求健壮的对称加密,但军队系统的装备更迭不会太快,电子密钥分发系统只是零星部署,硬件更新更是无法一蹴而就。

同时,UKKPA 分发的密钥却大量涌入一系列军方安全基础设施,包括喷气战机驾驶舱、军用无线电和潜艇。

但首先,纸带得被人带到现场,手动塞进这些设备中。

艾伦·图灵,计算机科学之父

这就是 UKKPA 信息保障角色发挥作用的地方了:不仅负责密钥生产,还要负责分发、更新和审计密钥,使其定期更换:既出于安全原因,也因为持有密钥的机器若不定期更新就会停止工作。

这一系列任务中,不仅少了这些 007 和 Q 博士,反而更多用亚马逊和电子表格完成的工作,UKKPA 也与一小撮私营产业合作伙伴紧密协作,共同开发保护这些密钥的硬件——当然是在抽出穿孔纸带之后。这种合作伙伴关系是英国政府密码能力的重要组成部分。

Jacchi Chard,NCSC 国防和国家安全局副局长

在 NCSC 朴素的伦敦办公室里,打着鼻钉散发着 “我没那么好愚弄” 气场的副主任 Jacqui Chard 对媒体说道:UKKPA 团队大部分人都在做订单处理和生产工作。检查和跟踪大概占了 1/3 的工作量。很难精确衡量。

国防部、内政部、警队、情报机构都是我们的客户,他们需要我们的密钥来保护通信安全:政府想保护敏感信息的所有地方都在用这些密码机。也有一些商业客户,但只有在为政府提供服务时他们才是我们的客户。他们可能是国防部某网络系统的服务提供商,该系统中含有密码机,所以他们需要密钥来启动系统,但这属于国防部的管辖范围了。

这位气质独特的副主任补充道:英国的工业基础十分强大,可以设计、开发和制造各种模块、机器和支架。与军队类似,政府各部门也会改动网络,改变运营结构,变动通信需求;北约组织 (NATO) 有新任务时,就会要求改变网络组件。

因此,我们常需帮助业界搞定这些机器的接口,挺直观的事。

但从副主任郑重其事的解释上看,事情或许没有她说的那么简单。

副主任重责在身:因为英国政府想要维持密码统治力,赋予军队行动自由权等各项权利,Chard 副主任需在来自各方的复杂需求中找到平衡。

具体落实下来就是要确保本土私营产业合作伙伴可以取用所需功能,但又不能探知你在非受限商业市场上获得的需求和密码创建工具。政府采购过程有时候教条僵化不灵光,也就让这种平衡工作就好像刀尖上跳舞一般考验处事机敏程度。

很多为这些密钥制造硬件(通俗讲就是 “密码机” )的私营产业合作伙伴因而非常依赖英国政府这个大客户。他们抱怨了无数遍,但政府采购的不可预知性,还有英国政府为维持专有而对设备出口下达的限制令,都让他们倍感沮丧。(很多合作伙伴争辩称,至少向五眼联盟和其他英国的合作伙伴出口还是可以的吧?但就算是亲密战友,英国政府也设了限。)

L3 TRL 技术公司是一家先进电子安全系统领域的专业公司;其执行董事 Richard Flitton 对这种沮丧感做了个总结:政府想在其安全通信领域保持统治力;尤其是加密方面。

而为达成此目的,英国政府显然需要一个能加以支持的行业支撑。政府自己当然也能做,但是否高效,甚至是否可行,就不好说了。所以行业合作伙伴就此介入。

英国市场的问题在于:能赚钱,但也不可预测;是非线性的。目前来看,这个市场相当程度上是受控市场,不自由。

向海外市场售卖设备有机会对此做出改善:卖给澳大利亚和加拿大的操作非常成功,而他们在斯堪的纳维亚的近邻就没多少交易量。

但英国政府愿意共享那么一点点技术的人员名单通常都很短小。在涉及英国主权统治的问题上,出售技术更是难上加难。总有些技术和算法是要保持完全专属英国的,绝对不能出口。不过,如果稍加修改,还是有那么点儿可能性得以出口的。

问题就是到底有哪些规则和指南,到底哪些是可行的,哪些是禁止的……对 Jacqui 团队的工作而言,政府更像是阻力一般的存在,而非动力。我们公司不大,也不是部长们愿意声援的那类初创公司,就卡在当中,融入不了产业发展战略。

几年前的一个纸带替换项目也遭到了一些人的私下抱怨:目标远大而执行糟烂,最终惨淡收场。

愿意谈及该项目的受访者不多,显然教训很深刻。另一项更为循序渐进的数字化密钥管理工作正在展开,但很多业界合作伙伴认为可改善的地方也存在不少。有些人还担心实体密钥分发既不安全,也不高效。

( 怀疑论者会说他们只是说出了自己的担忧,但这种事确实存在前例。正如 NSA 的 Neil Ziring 所言:各段密钥纸带最初是放在塑料袋里运送的,但后来间谍 Walker 和 Whitworth 惯于划破塑料袋取出密钥,再复制并交给俄罗斯。此后,密钥就装在防破坏的罐子里了。)

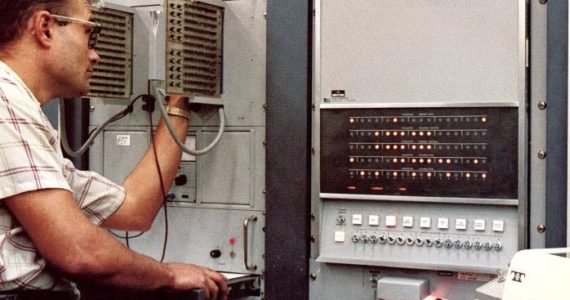

KYK-13电子传输装置,NSA出品,用于传输和加载密钥

Flitton 表示:有两个问题:其一,你得分发密钥,那你就不得不实际带着这些东西全国各地到处跑,甚至要跑到海外。而东西在移动过程中是很容易被拦截或破坏的。其二,成本和物流负担随之而来。”

政府生产这些密钥就是个大问题,然后分发和安装密钥又是个问题。而且这不是个小问题。我就不描述都遭遇了什么了。只能说,如果大众知道的话,大概会觉得真像是回到上世纪 60 年代吧。

高级加密技术及应用专业公司 Amiosec 技术总监 Adrian Cunningham 称:问题在于,有各种各样的平台要安装这些加密设备,而这些平台未必总是在线,也未必都在国内。而且还有沟通协作问题,比如跟其他北约合作伙伴之间就会产生互通问题。但国防部就指望着处理实体介质过活呐。要脱离这种状况,那得发生大规模业务变化才行。

他补充道:都已经投入那么多严格检测和评估了,想很容易地甩脱这些产品是不可能的。以前要花 8 年才能造出这些产品,现在已经缩短到通常只需 3 年,但在当今时代,3 年还是太久。

从我们的角度出发,关注的是流动性;办公室内外的安全远程访问。老旧系统无法应用的领域是我们的机会。我们希望 Jacqui 团队正在开发的密钥管理系统能够在移动领域尽快获准。

(所有受访对象均强调了方便国家安全领域员工远程及灵活工作安排的问题:与其他所有行业一样,这些高素质员工也想在工作场所上有点灵活变通的余地。)

Airbus CyberSecurity 是英国政府的紧密安全合作伙伴,其执行董事 Ian Goslin 向媒体透露了保持这一小众行业的生机有多难:NCSC 的 “网络优先” 规划是个很好的开端,但要做的还很多,过程中充满了人才竞争。

他表示:当你身处小众行业,却得保证产品符合一定标准,准入门槛就很高了。有能力开发该领域产品的公司掰掰手指头就能数得过来,没准儿还用不到两只手。因此,你与自家客户基础的关系就很紧密了,因为 NCSC 本身不生产产品。想要维系小众行业,就得确保培养出专家时能从他们身上得到最大价值。

是人都想处在行业性感的一端;当个黑客什么的。我们得做更多工作来让行业更具吸引力,得明确高级加密密钥领域有大把机会。市场必须有足够的财力来吸引人进入。要有明确的评价与奖励机制。

QinetiQ 是 2001 年从国防部当时的国防评估与研究局脱离出来的公司,目前在顺应现代化工作进程帮助英国政府测试新产品——因为接口/界面和互操作性问题一直令人头大。

QinetiQ 网络、信息及培训执行董事 James Willis 向媒体透露:我们有供制造商和政府入驻测试加密过程的办公环境模型,可以让他们确保设备正常有效,保障他们能够使用加密。这样就能从信息和效率两方面都加以保障了。即便拥有全球最棒的加密过程,如果潜艇操作员想做点加密代码验证,都因为太低效或太难用而直接放弃;如果没有研究科学家在旁边用令人眼花缭乱的繁复过程加以支持,就什么都做不了;那这种加密就毫无用处。

所以我们和创建这些密钥的 NCSC UKKPA 坐到了一起,与国防部合作搞定用户需求与用户操作界面问题。

至于广义的现代化工作,他补充道:之前项目的经验教训值得吸取:摊子铺太大。他们将任务拆解后就能逐步推动了。他觉得加密机制造商总想推进得再快些,因为要资金支持开发项目之类的。在这类受限的小市场里,只有尽快获取投资回报才能生存下去。

James Willis 认为,好消息是 NCSC 和国防部都意识到这一点了。

北大西洋理事会成员和合作伙伴在北约总部举行会议

UKKPA 还得为北约服务。

北约军事联盟只有两家加密密钥供应商,UKKPA 是其中之一;另一家是 NSA:两家都通过名为 DACAN 的机构分发密钥。(加拿大几十年来都分担着这一工作量,但 2000 年左右决意逃避这项沉重的负担了。)

来自北约的负担占据了 UKKPA 25%~30% 的工作量。而且,这其中同样存在大量的互通问题,令安全网络和数字密钥的更新工作举步维艰。

但也并不是说北约方面就毫无更新进展。

正如 NSA 的 Neil Ziring 所言:某些设备,尤其是始于网络的那些,比如数据链路加密机, NSA 已经朝着 “无线” 或 “网络” 密钥管理的方向前进了。设备可以自行联系密钥管理系统,而只要设备有授权,就会获得密钥。

此类创新可以减轻工作量,受到很多人的欢迎。但军队用户能指望每个硬件都总是 “在线” 吗?如果不能,那到底怎样才可以数字化密钥管理工作呢?

Neil Ziring 解释道:基地或者兵站可以设置密钥管理系统前哨——有各种尺寸的现成东西可供取用。如果想往某军用飞机上输入密钥,可以用个密钥 “注入设备”,从密钥管理系统将密钥填入该密钥注入设备,然后将设备带到飞机上——也就是走几百米的事儿。并不是从马里兰基地带到地球另一端的基地那么复杂。

Airbus CyberSecurity 最近获得了为英国国防部更新系统的合约,用的类似的先进技术。

该公司执行董事 Ian Goslin 表示,他们在台风战斗机上装了一台名为 “飞机可变加密单元” (AVCU) 的设备,可以一次性注入所有密钥。这台设备就像是飞机上的密钥监护人,在飞行员需要的时候向其提供正确的密钥。该密钥的根还是 UKKPA。

想当年,密钥分发就是把大堆密钥纸带装进货车后车厢,开到某个总部,他们就会卸货、登记,然后分发到各个部门。跟跑腿送货小哥似的。现在我们开始用专用网络进行电子化密钥分发了。

这才像是密钥分发过程的正确打开方式。但目前,UKKPA 的穿孔纸带机还是密钥分发工作的主力,要跟上 NSA 同类产品的入博物馆退休进程还需要点时间。

毫无疑问,现代化遗留系统从来都不是什么容易的事,尤其在所涉系统是任务关键系统的情况下。

相关阅读

如有侵权请联系:admin#unsafe.sh