活动时间

12.15-12.28

活动规则

1、参与及报告提交:

参与活动,需要先在活动页面报名,所有报告需在活动页提交

2、活动奖励与2020ASRC月度奖励、2020ASRC高危严重额外奖励、王牌A权益兼得

ASRC日常奖励:https://www.yuque.com/docs/share/9f4cfa5b-4d36-4302-b535-379d6d5fe5de?#

活动范围

三国志战略版(桌面版、App及Android)

游戏下载链接:https://sgz.ejoy.com/

活动奖励

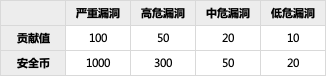

一、漏洞类型及奖励

二、高危严重奖励

首个高危严重,额外奖励1000元

提交3个以上高危严重,额外奖励5000元

三、荣誉奖牌

活动第一名将获得荣誉奖牌

示例图片仅供参考

四、定制礼物

在活动中提交有效报告,即可获得定制充电宝一个

漏洞范围与级别

严重漏洞:贡献值100,安全币1000

1. 影响游戏可用性的漏洞。包括但不限于导致服务器端游戏服务进程崩溃、无响应,或导致游戏某个核心玩法无法正常使用的远程拒绝服务漏洞等。

2. 影响游戏营收的漏洞。包括但不限于盗刷只能使用现金购买或高价稀有的可转卖游戏装备、角色、资源等,盗刷海量游戏代币等。

3. 影响游戏数据的漏洞。包括但不限于以任意非正常方式达到全服任意排行榜前3名,造成数据明显异常影响游戏口碑的漏洞等。

4. 可应用于PVP模式或游戏核心玩法中的外挂漏洞。 外挂漏洞类型包括但不限于无敌、秒杀、技能无CD、全屏攻击、变速、飞天遁地、瞬移、隐身、越权踢人、强制投降、全图显示、100%暴击、快速通关等对游戏平衡性造成严重破坏的漏洞。

5. 账号漏洞。可以获取大量用户账号权限的漏洞(不包含木马盗号、钓鱼等),可绕过安全验证登录他人账号,并造成高价值物品转移或销毁,或直接删除他人账号中的游戏角色的漏洞。

6. 伪造身份的漏洞。包括但不限于伪造游戏官方、系统身份在游戏内发送系统公告,或以游戏官方、系统身份在游戏聊天的系统频道中发送虚假消息的漏洞,并可触达海量玩家。

高危漏洞:贡献值50,安全币300

1. 影响玩家可用性的漏洞。包括但不限于可远程(不包括同Wi-Fi、蓝牙等近场攻击)导致大量玩家游戏客户端崩溃或完全无法使用的漏洞。

2. 可应用于PVE模式或游戏非核心玩法中的外挂漏洞。 外挂类型包括但不限于无敌、秒杀、技能无CD、全屏攻击、弱化怪物、加速、飞天遁地、瞬移、隐身、全图显示、100%暴击、快速通关等一些游戏中正常无法实现的变态行为的漏洞。

3. 影响游戏营收的漏洞。包括但不限于盗刷大量普通可转卖游戏装备、角色、资源等,盗刷大量游戏代币等。

4. 账号漏洞。可以获取大量用户账号权限(不包含木马盗号、钓鱼等),但登录后仅能进行常规操作,无法窃取用户高价值游戏物品、角色等的漏洞。

5. 伪造身份的漏洞。包括但不限于伪造游戏官方、系统身份影响少量玩家,或能伪造任意玩家身份进行世界聊天、交易、工会管理的漏洞。

中危漏洞:贡献值20,安全币50

1. 以任意手段绕过游戏客户端或服务器限制,形成有异于正常的游戏行为,但影响较小,或收益甚微的漏洞。包括但不限于:屏蔽物品采集或技能引导的进度条或突破游戏限制、购买商品列表之外的物品、增加抽奖抽卡的次数或中奖概率等。

2. 游戏信息泄漏漏洞。包括但不限于可窃取其他玩家游戏中的聊天记录、战略方案等私密信息。

3. 交互类漏洞。需要用户交互才能利用的上述高危严重中提及的漏洞,包括需要用户点击、访问给定URL、进行特定操作等才能利用的漏洞。

低危漏洞:贡献值10,安全币20

1. 本地拒绝服务。包括但不限于本地、同Wi-Fi、蓝牙近场等环境下导致玩家游戏客户端崩溃或完全无法使用的漏洞。

2. 信息轰炸类。包括但不限于可在游戏内向任意玩家发送海量信息,导致正常通知、公告或关键游戏信息被淹没的漏洞等。

无危漏洞:

1. 其他不直接造成安全问题的游戏Bug、样式混乱等。

测试要求

1. 测试越权等问题时,请严格限制在测试账号范围内测试,避免影响正常用户;

2. 可能影响其他真实用户的Payload请在测试验证漏洞存在后及时删除;

3. 若以上要求确实无法避免的,请及时联系ASRC运营人员,获得同意后再测试,涉及到真实账号、用户信息遍历等问题,请严格限制读取条数。

4. 不能破坏线上服务的稳定运行,禁止测试任何蠕虫类、拒绝服务类(服务端)漏洞、可能导致拒绝服务的漏洞;客户端拒绝服务漏洞严格控制影响范围;

注意事项

1、高风险操作(删除、命令执行、操作文件等),需要先向ASRC@观行报备,请勿自行进行高风险操作;

2、本次众测请勿使用任何形式的自动化测试工具、脚本进行测试、暴力破解、Fuzzing等。

3、禁止使用大型自动化扫描工具,避免对用户的生产系统造成意外破坏,尽量手测;请勿进行可能影响服务稳定的测试,如DoS等。

4、遵守SRC测试规范,对于可深入利用的漏洞需要联系运营人员确认后才能继续,如后台弱口令登录后的功能查看、信息查看、漏洞深挖等。

5、漏洞确认以接口为准。譬如网站和app都存在任意密码重置漏洞,但是接口完全一致,算一个漏洞,请知晓。

6、通过弱口令、爆破等方式进入管理后台后发现的注入、越权等漏洞会做打包或者降级处理。

7、本次只有第一个提交的漏洞会被确认(漏洞描述不清的直接忽略) ,其余按照重复忽略。

8、SQL注入要求至少到注出数据库名称,不达标按驳回处理;

9、如果业务全站都未做过滤,存在十几个或者几十个注入等漏洞,ASRC会做一定的特殊处理,仅确认前三个,不提倡刷洞。

10、同一功能模块下多个注入点或者多个XSS、CSRF、越权等算一个漏洞。

11、测试过程中发现问题,请联系观行处理。

12、请按照漏洞标准正确勾选等级,勿随意勾选严重漏洞等级。

13、本次活动只接收符合以上标准的漏洞。。

14、禁止利用漏洞进行损害用户利益、影响业务运作、盗取用户数据等行为的,同时阿里巴巴集团保留采取进一步法律行动的权利。

如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh