导语:Mandiant Threat Intelligence安全研究组织最近发现了一个高级攻击组织Fin11,该组织专门以获取经济利益为攻击目标,且大量使用恶意电子邮件活动进行勒索软件和数据盗窃。

Mandiant Threat Intelligence安全研究组织最近发现了一个高级攻击组织Fin11,该组织专门以获取经济利益为攻击目标,且大量使用恶意电子邮件活动进行勒索软件和数据盗窃。

仔细阅读Mandiant发布的报告,你就会发现在某些方面,FIN11类似于APT1,攻击者引人注目的不是他们的老练,而是他们活动的规模。在FIN11的钓鱼操作中有很大的漏洞,但是当活动时,该组织每周会进行多达五次的大流量活动。虽然许多以金钱为动机的威胁组织都是短命的,但FIN11至少从2016年起就开始进行这种大规模的钓鱼活动。2017年至2018年,攻击组织主要针对金融、零售和酒店行业的组织。然而,在2019年,FIN11的目标扩展到包括一系列不同的行业和地理区域。

Mandiant公司也对许多FIN11入侵事件做出了回应,但研究人员仅观察到该小组在少数情况下成功地通过访问获利。这可能意味着攻击者在网络钓鱼操作中撒了一张大网,然后根据区域、地理位置或感知到的安全态势等特征选择进一步利用哪些受害者。最近,FIN11已经部署了CLOP勒索软件,并威胁要公布泄露的数据,迫使受害者支付赎金。Clop是一类相对较新的勒索软件,于今年2月首次出现在公众视野中,Clop背后团队的主要目标是加密企业的文件,收到赎金后再发送解密器,目前Clop仍处于快速发展阶段。7月Clop在国际上(如韩国)开始传播,而国内某企业也在被攻击后造成大面积感染。该恶意软件暂无有效的解密工具,致该受害企业大量数据被加密而损失严重。FIN11转变盈利方式从2018年的POS机恶意软件,到2019年的勒索软件,再到2020年的混合勒索,攻击者越来越关注于攻击后的勒索软件部署和数据盗窃勒索。

值得注意的是,FIN11与另一个威胁组织TA505有着显著重叠。TA505是Dridex银行木马和Locky勒索软件的幕后黑手,它们通过Necurs僵尸网络进行恶意垃圾邮件攻击。TA505网络间谍组织主要针对全球金融机构进行攻击,自2014年以来就一直保持活跃状态,在过去的几年里,该组织已经通过利用银行木马Dridex以及勒索软件Locky和Jaff作为攻击工具成功发起了多起大型的网络攻击活动。但研究人员发现TA505的早期活动是和FIN11不同的,所以两个组织并不是同一个开发者。和大多数以获利为动机的攻击者一样,FIN11也不是所有的开发都是从头开始的。研究人员认为,该组织使用的服务提供匿名域注册,防弹主机(Bulletproof hosting)、代码签名证书以及私有或半私有恶意软件,攻击者将工作外包给这些犯罪服务提供商可能会使FIN11增加其业务的规模和复杂性。防弹主机(Bulletproof hosting)是指对用户上传和发布的内容不加限制的一种网络或域名服务,这种服务被通常利用来发垃圾邮件,在线赌博或网络色情等。一般的网络服务提供商会经由服务条款对特定内容或行为加以限制,为了防止自己的IP段被基于IP协议的反垃圾过滤器屏蔽而遭正常用户投诉,也会中断对违规用户的服务。而防弹主机则允许内容提供者绕过法律或本地的互联网检查机构,所以大部分的防弹主机都在境外(相对于内容提供者的地理位置)。

值得注意的是,微软在今年三月早些时候策划了摧毁Necurs僵尸网络的行动,目的是为了阻止运营商注册新域名以在未来实施进一步的攻击。今年3月微软和来自35个国家的合作伙伴采取措施,捣毁世界上最大的网络犯罪网络背后的僵尸网络。僵尸网络Necurs已经感染了全球约900万台电脑,它是最大的垃圾邮件网络之一,在两个月内产生了380万封垃圾邮件。微软表示,这个行动是八年计划的结果。微软及其打击网络犯罪的团队在2012年首次发现了Necurs,并在2014年发现该公司在宙斯(Zeus)系统上散布类似GameOver Zeus的恶意软件。它可能参与了股票诈骗、假的医药垃圾邮件和“俄罗斯约会”诈骗,当局认为它是由俄罗斯网络罪犯操作的。

大规模的恶意垃圾邮件活动

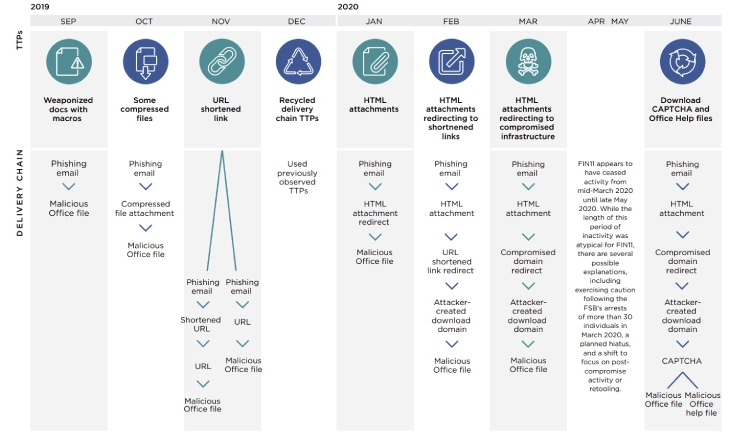

FIN11除了利用大量的恶意电子邮件传播机制外,还将其目标范围扩展到了本地语言诱饵以及操纵的电子邮件发件人信息,例如欺骗性的电子邮件显示名称和电子邮件发件人地址,从而使邮件看起来更加合法。根据最近的追踪分析,攻击者对德国的2020年竞选活动很感兴趣。

例如,攻击者在2020年1月使用“research report N-[five-digit number]”和“laboratory accident”等邮件主题诱使用户下载然后发起攻击,随后在3月又掀起了第二波以“[pharmaceutical company name] 2020 YTD billing spreadsheet.”为主题的钓鱼攻击。

Mandiant威胁情报公司的高级技术分析师Andy Moore明确表示:“FIN11的大规模电子邮件传播活动在攻击过程中还在不断迭代。虽然我们还没有100%的证据,但有大量公开报道表明,直到2018年的某个时候,FIN11还严重依赖于Necurs僵尸网络来传播恶意软件。值得注意的是,观察到的Necurs僵尸网络停机时间与FIN11的活动停滞直接对应。”

事实上,根据Mandiant的研究,从2020年3月中旬到2020年5月下旬,FIN11的操作似乎已经完全停止,直到6月,通过含有恶意HTML附件的钓鱼邮件,来发送恶意的微软Office文件,FIN11才再次恢复运行。

而Office文件则使用宏来获取MINEDOOR dropper和FRIENDSPEAK downloader,后者随后将MIXLABEL后门发送到感染的设备上。

向混合勒索方式转变

然而,近几个月来,FIN11为了加快获利的步伐,使用了CLOP勒索软件对目标进行攻击,此外他们还采取了混合勒索攻击,将勒索软件与数据盗窃相结合,以迫使企业支付从几十万美元到百万美元不等的勒索账单。

Mandiant威胁情报公司高级技术分析师Andy Moore表示:“FIN11通过将勒索软件和数据盗窃相结合进而将入侵行为完全货币化,这在有经济动机的攻击者中呈现出更广泛的发展趋势。历史上更常见的货币化策略,比如部署在特定攻击点的恶意软件,这回将攻击者限制在特定行业的攻击目标,而勒索软件的传播可以让攻击者从入侵几乎任何组织的目标中获利。

这种勒索获利方法,让旨在获利最大化的攻击者会更加疯狂。

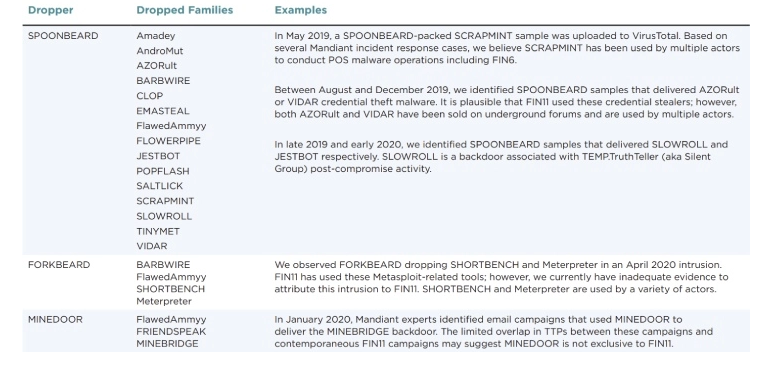

更重要的是,据说FIN11使用了从黑市论坛购买了各种各样的工具例如FORKBEARD, SPOONBEARD和MINEDOOR),因此很难对FIN11的攻击类型进行归因。

至于FIN11的幕后团队,由于存在俄语文件元数据,且攻击不会在独联体国家部署CLOP,因此该组织只能在独联体国家之外开展业务。而且,1月1日至8日,俄罗斯新年和东正教圣诞节期间的活动急剧减少。因此Mandiant表示很可能是独联体的国家开发的。

除非对他们的运营体系造成某种干扰,否则FIN11极有可能继续部署勒索软件和窃取数据,并进而获取更大的利润。由于FIN11会定期更新其TTP,以逃避检测并提高其攻击的有效性。尽管有这些功能更改,但是,最近的FIN11活动始终依靠使用嵌入在其中的宏恶意Office文档来传递其有效载荷。与其他缓解措施实践一起,组织可以通过培训用户识别网络钓鱼电子邮件,禁用Office宏以及对FRIENDSPEAK下载器实施检测,来最大程度地降低被FIN11危害的风险。

本文翻译自:https://thehackernews.com/2020/10/fin11-hackers-spotted-using-new.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh