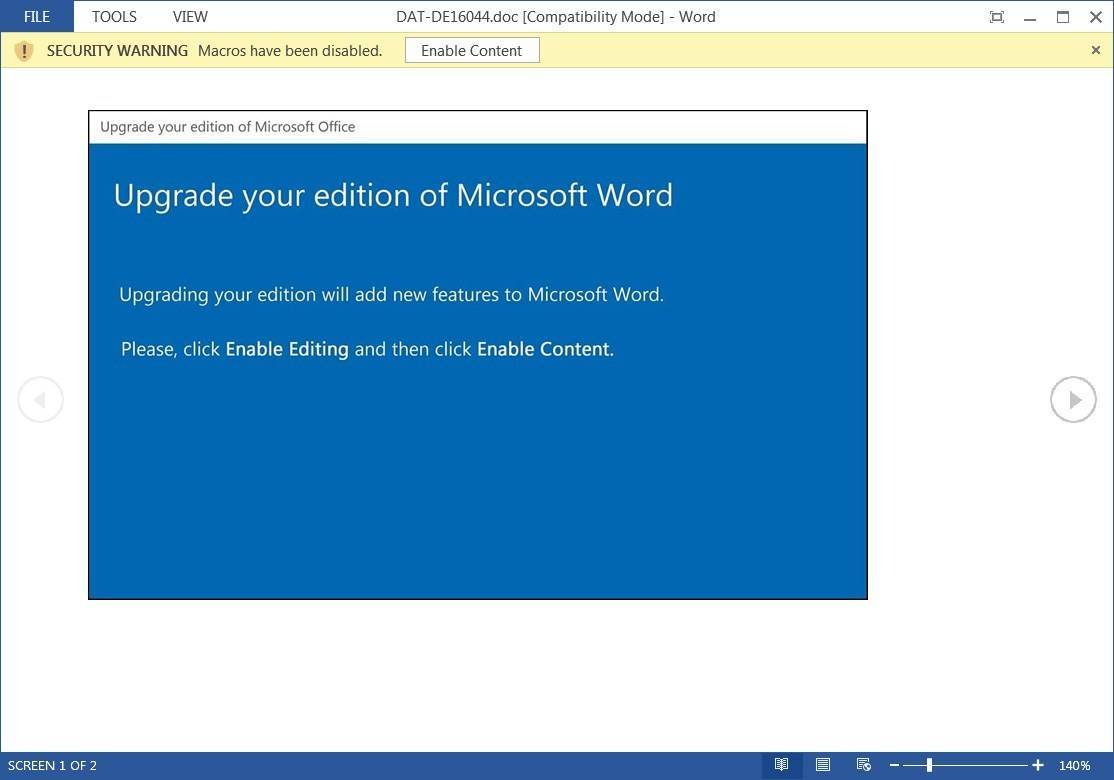

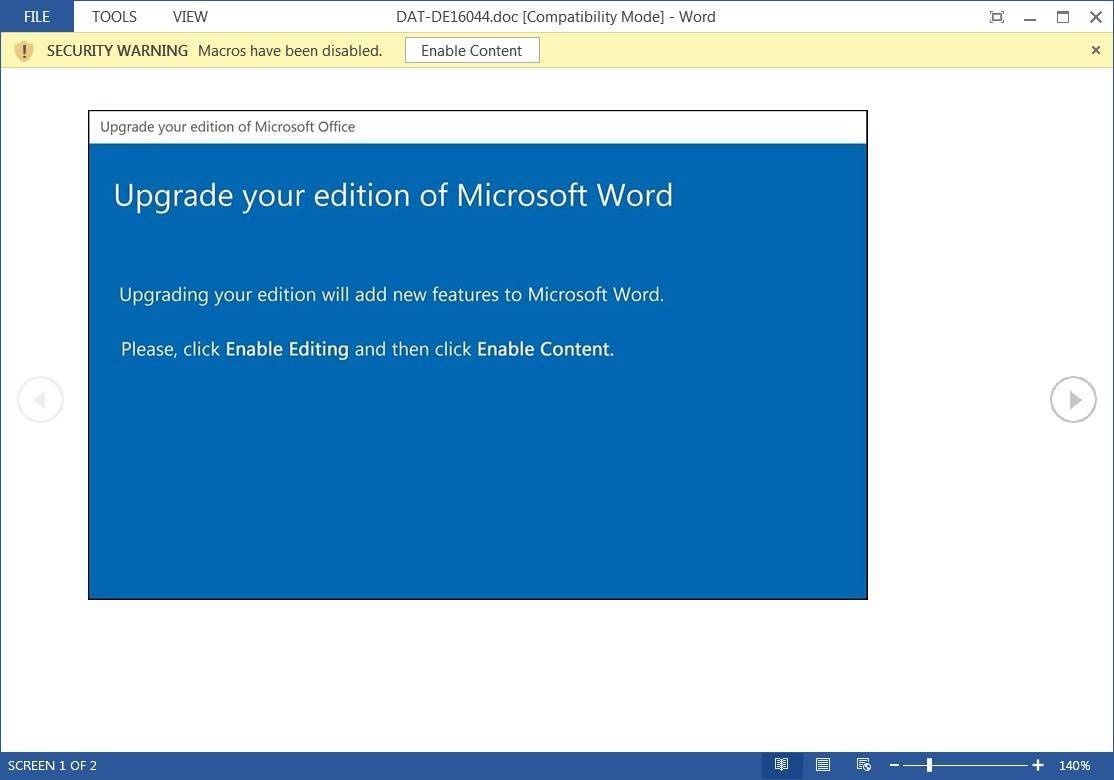

研究人员本周观察到,本周以来Emotet攻击采用了一个新模板,该模板伪装成Microsoft Office消息,敦促收件人更新其Microsoft Word以添加新功能。

Emotet垃圾邮件利用新的模板诱骗受害者启用宏,从而受到感染。

安装恶意软件后,Emotet将在计算机上下载其他payload,包括勒索软件,并使用其发送垃圾邮件。

Emotet银行木马至少从2014年开始就非常活跃,据追踪显示,该僵尸网络由一个被标记为TA542的恶意参与者控制。在8月中旬,该恶意软件被用于以COVID19为主题的全新垃圾邮件活动。

最近的垃圾邮件活动使用带有恶意Word文档或链接到这些文档的邮件,这些邮件伪装成发票、快递信息、COVID-19咨询、简历、财务文档或扫描的文档。

臭名昭著的银行木马也被用来传递恶意代码,例如Trickbot和QBot木马或勒索软件,例如Conti(TrickBot)或ProLock(QBot)。

Emotet是一种模块化恶意软件,其运营者可以开发新的Dynamic Link库来更新其功能。

近日,网络安全和基础设施安全局(CISA)发布了警报,声称自8月以来针对美国多个州和地方政府的Emotet攻击数量激增。

在此期间,CISA的入侵检测系统EINSTEIN已检测到大约16,000个与Emotet活动有关的警报。

近期在持续观察的研究人员于10月14日发现,攻击者使用了多种诱饵引诱受害者上当,包括发票、采购订单、快递信息、COVID-19咨询以及有关总统特朗普的健康消息。

垃圾邮件带有恶意的Word(.doc)附件,或包含下载引诱文档的链接。

BleepingComputer报道称,Emotet本周改用了一个新模板,伪装成一条来自Microsoft Office的消息,指出需要更新Microsoft Word才能添加新功能。

下方显示的是一些受害者受到的引诱信息,诱使他打开启用宏。

· 升级您的Microsoft Word版本

· 请单击“启用编辑”

· 然后单击“启用内容”

启用宏后,Emotet恶意软件将会被自动下载并安装到受害者的%LocalAppData%文件夹中。

“因此,所有电子邮件用户都必须认清Emotet使用的恶意文档模板,以确保您的电脑不会被意外感染,这一点很重要。”BleepingComputer如此总结道。

本文翻译自:https://securityaffairs.co/wordpress/109950/cyber-crime/emotet-microsoft-word-template.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh