前言

事情发生在一个阳光明媚的夜晚,我对某站进行了一波御剑,发现了一个根目录下存在一个wwwroot.zip文件,乐了乐了,这一看就是源码啊,果断下载下来,审计了一波。

后台的漏洞就不说了,给大伙看看几个高危的前台的漏洞,漏洞已经提交CNVD

第一个SQL注入

首先打开了根目录下的admin.php,发现他引入了两个配置文件,跟进去看一下。在common.inc.php的20到31行发现了对传参做了一下处理,并且把每个传进来的参数都赋值给了对应的变量

跟入stripSQL参数,可以发现他就是做了一个简单的对sql注入的过滤

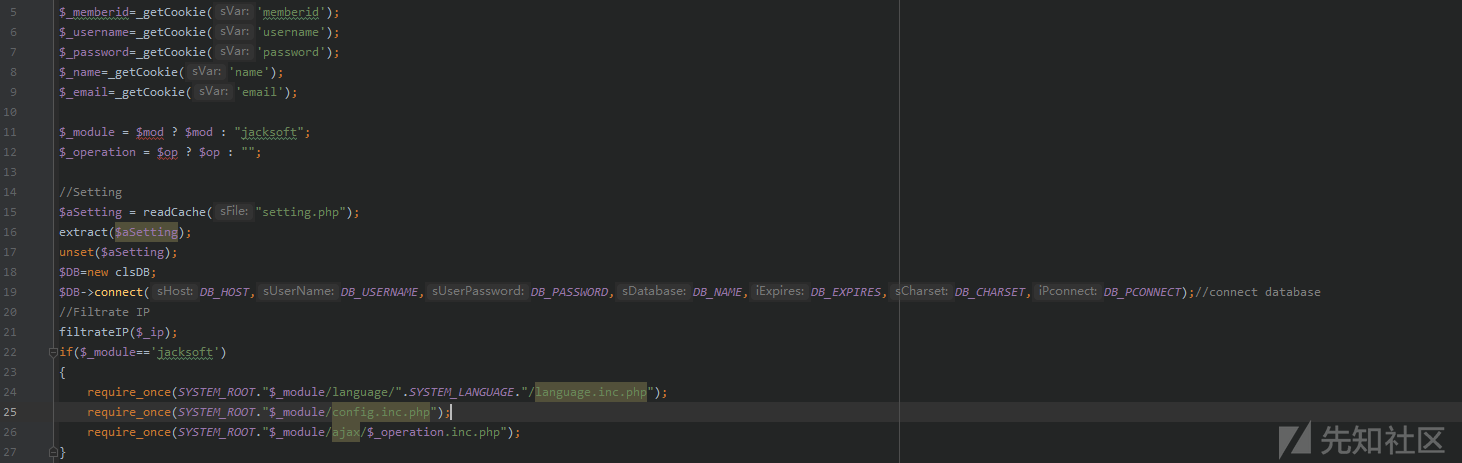

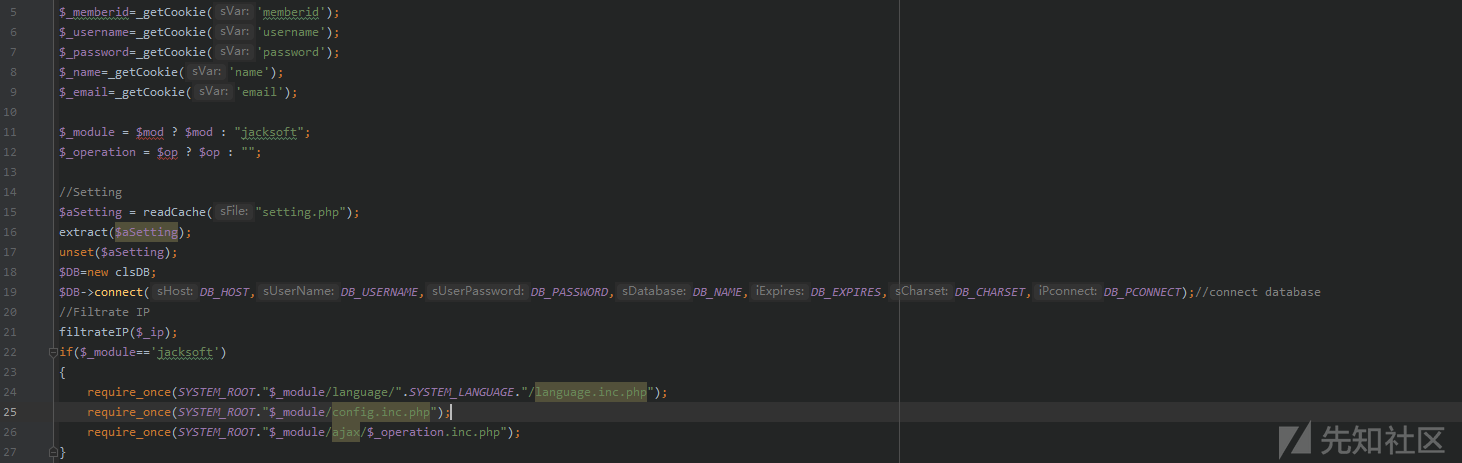

接着看admin.php,首先他会从cookie中获取登录用户、密码等。

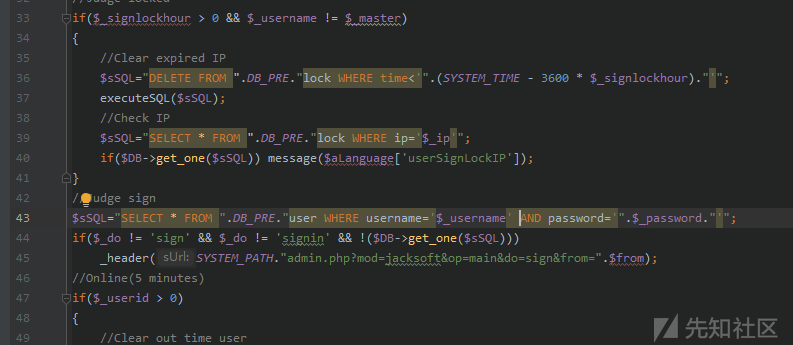

之后在43行中可以看到他直接拼接用户密码做了一个查询,那稳了,没啥好说的了。

直接注,payload如下,成功延时

第二个SQL注入

打开ajax.php,首先他把参数中的mod和op分别赋值到$_module和$_operation中,如果$_module为jacksoft的话,那么就引入相应的php文件中

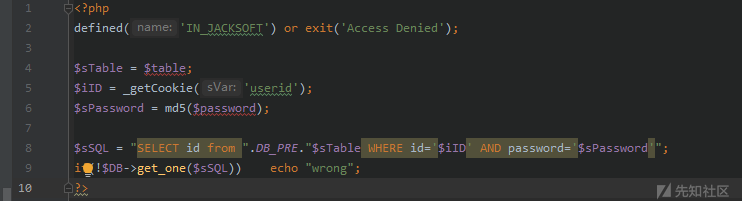

在jacksoft/ajax下的password.inc.php文件中,发现了他获取了参数后,直接拼接到了sql语句中,形成了sql注入

payload如下

结语

还有几个前台的sql注入,但是都是大同小异,就不一个一个说了。HW终于结束了,在这祝大伙天天有shell,年年换对象。

文章来源: http://xz.aliyun.com/t/8334

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh