好的,我现在需要帮用户总结一篇意大利语的文章内容,控制在100字以内,并且不需要使用特定的开头。首先,我得通读整篇文章,理解其主要内容。 文章主要讲述了网络攻击,特别是针对关键基础设施如能源和电力网络的攻击增加。最近的例子是2025年底针对波兰电网的未遂攻击,被归咎于与俄罗斯军事情报有关的Sandworm组织。他们使用了一种名为DynoWiper的新恶意软件,试图破坏系统并引发停电。 此外,文章还提到了过去乌克兰遭受的类似攻击,并指出这些事件可能是更大规模冲突的前兆。专家们讨论了这些网络攻击如何接近使用武力的门槛,并强调了欧洲需要加强网络安全措施的重要性。 总结时,我需要涵盖关键点:网络攻击频率增加、波兰事件、Sandworm组织、恶意软件类型、乌克兰的历史背景以及对欧洲的影响。同时要确保语言简洁明了,控制在100字以内。 可能会遇到的问题是如何在有限字数内全面涵盖所有重要信息。因此,我需要选择最重要的细节进行概括,避免过于冗长。 最后,检查总结是否准确反映了原文内容,并且符合用户的要求。 </think> 近年来网络攻击频发,尤其是针对能源和电力网络等关键基础设施。最近一次未遂攻击发生在2025年底,目标是波兰电网,被归咎于与俄罗斯军事情报有关的Sandworm组织。他们使用了一种名为DynoWiper的新恶意软件,试图破坏系统并引发停电。这一事件被视为潜在冲突的前兆,并引发了对网络安全和国际法的讨论。 2026-1-26 14:19:2 Author: www.cybersecurity360.it(查看原文) 阅读量:6 收藏

opei è aumentata e ha colpito sempre più spesso infrastrutture critiche, in particolare energia e reti elettriche. L’episodio più recente è l’attacco (fallito) di fine dicembre 2025 alla rete elettrica polacca, attribuito al gruppo Sandworm, legato all’intelligence militare russa, che ha tentato di usare un nuovo malware “wiper” per cancellare sistemi e provocare blackout.

Di oggi il report Eset che chiarisce la dinamica.

Sì, era già già accaduto in Ucraina nel 2015-2016 ma la Polonia è l’Ue ed è un “segnale preoccupante. Ricordiamo che è successo all’Ucraina qualche anno dopo”, dice Alessandro Curioni, noto esperto di cybersecurity nazionale. Gli attacchi cyber forse prove generali di invasione, insomma. “Inquietante anche che si attacchi l’Ue e nessuno si meravigli. E’ in atto una normalizzazione del conflitto che normalmente produce una escalation”, aggiunge.

Attacco russo alla Polonia: un wiper sulla rete elettrica

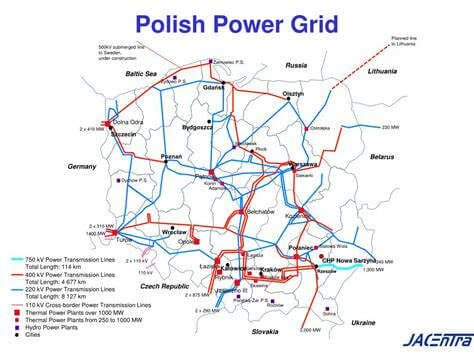

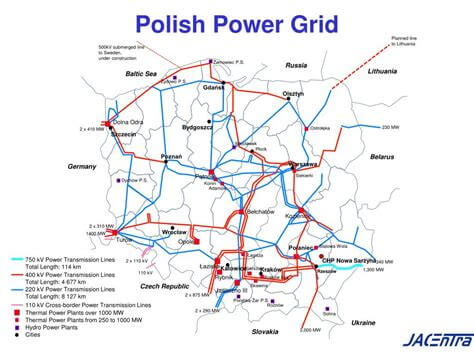

Il post di Eset su WeLiveSecurity ricostruisce così l’episodio: tra la fine del 2025 e l’inizio del 2026 la rete elettrica polacca è stata presa di mira in un’operazione coordinata contro l’infrastruttura di trasmissione.

Analizzando il malware e le tecniche usate, i ricercatori attribuiscono l’attacco a Sandworm “con confidenza media”, per la forte continuità con altre campagne di wiper già documentate nel passato. Il nuovo codice, battezzato DynoWiper e rilevato come Win32/KillFiles.NMO, ha la funzione di cancellare i file sui sistemi presi di mira e impedirne l’avvio, con l’obiettivo di disturbare il funzionamento della rete.

Secondo Reuters, che riprende il lavoro di Eset e le dichiarazioni del governo, l’operazione ha preso di mira “obiettivi energetici” nel Paese e il ministro dell’energia Milosz Motyka l’ha descritta come “il più forte attacco all’infrastruttura energetica da anni”. Il primo ministro Donald Tusk ha precisato che l’attacco non ha causato interruzioni del servizio, ma resta il tentativo di usare un wiper distruttivo contro la rete di un Paese Nato.

Un dettaglio non casuale: Eset sottolinea che l’operazione è avvenuta in coincidenza con il decimo anniversario del primo blackout provocato da malware in Ucraina, a sua volta attribuito a Sandworm. È un modo per leggere il caso polacco non come incidente isolato, ma come tappa di una storia che parte almeno dal 2015.

“Possiamo aspettarci che, come preparazione a possibili escalation delle ostilità, i diversi soggetti stiano non solo testando le difese dei potenziali avversari, ma stiano anche avviando delle attività di infiltrazione utili per azioni di supporto a un conflitto che si sviluppi in altri ambiti”, spiega Claudio Telmon del Clusit.

“Se guardiamo all’avvio del conflitto in Ucraina ad esempio, le azioni russe in questo ambito si sono sicuramente basate su una preparazione avviata molto tempo prima. L’Unione Europea da questo punto di vista sembra in una posizione più esposta di altri paesi, non tanto per una maggiore o minore capacità di difesa nell’ambito specifico, quanto per la sua attuale posizione nello scenario internazionale”, aggiunge.

Dai blackout ucraini all’invasione: dieci anni di prove generali

Il 23 dicembre 2015, in Ucraina, un attacco informatico contro più società elettriche causò un blackout che lasciò senza corrente circa 230 mila persone per alcune ore: il primo caso noto di interruzione di energia su larga scala provocata da malware. Eset attribuì l’operazione all’uso del framework BlackEnergy per penetrare nei sistemi delle sottostazioni e manipolare i controlli.

Un anno dopo, tra il 17 e il 18 dicembre 2016, un nuovo attacco colpì la rete di Kiev. In quel caso il malware usato – Industroyer/CrashOverride, scoperto ancora da Eset – era stato scritto apposta per parlare i protocolli industriali delle sottostazioni elettriche e inviare comandi direttamente agli apparati di campo. Il blackout interessò circa un quinto della capitale per un’ora. Industroyer è considerato il primo malware progettato specificamente per le reti elettriche; una sua variante, Industroyer2, è stata usata di nuovo da Sandworm contro l’Ucraina nel 2022, in piena guerra.

E’ evidente che gli episodi ucraini del 2015, 2016 e 2017 siano stati non solo attacchi puntuali, ma parti di un più ampio impiego dello strumento cyber nelle operazioni offensive russe culminate con l’invasione del 2022.

Non è possibile dimostrare un rapporto di causa-effetto lineare tra quei blackout e la decisione di invadere, ma la sequenza è chiara: per anni l’Ucraina è stata il laboratorio dove Sandworm e gruppi affini hanno sperimentato tecniche per colpire energia e infrastrutture critiche. Vista da questa prospettiva, l’operazione contro la Polonia appare come un’estensione dello stesso metodo verso il territorio Nato.

Cosa dice il Manuale di Tallinn sugli attacchi cyber “fisici”

Qui entra in gioco il diritto internazionale. Il Manuale di Tallinn 2.0 – la raccolta più citata di interpretazioni su come il diritto dei conflitti si applichi al cyberspazio – afferma che un’operazione cyber costituisce “uso della forza” quando la sua scala e i suoi effetti sono paragonabili a quelli di operazioni non cyber che raggiungerebbero la soglia dell’uso della forza ai sensi della Carta dell’Onu. In particolare, i testi collegati al Manuale ricordano che una cyber-operazione rientra in questo divieto se è destinata, o ragionevolmente prevedibile, a causare danni fisici a cose o persone, vittime, o una grave interruzione di servizi essenziali.

Negli ultimi anni diversi Stati – da Australia a Canada, Germania, Estonia – hanno adottato posizioni pubbliche che riprendono questo approccio: la valutazione si concentra su “scala ed effetti” e sull’equiparazione con l’uso di mezzi cinetici tradizionali.

Se si applica questa griglia al caso polacco, il punto chiave non è solo ciò che è successo, ma ciò che il malware era in grado di fare. Un wiper mirato ai sistemi di controllo di una rete elettrica, idoneo in potenza a fermare la distribuzione e causare blackout su larga scala, si colloca molto vicino alla soglia dell’uso della forza. Che in questo caso l’attacco sia stato contenuto non cambia la natura dello strumento: un’arma digitale progettata per ottenere effetti fisici.

È la logica del “potenziale cinetico” che rende operazioni del genere particolarmente delicate: Stati e dottrina discutono se e quanto la semplice idoneità a produrre danni fisici – anche se, per caso o per difese efficaci, questi danni non si materializzano – debba entrare nella valutazione giuridica. Il Manuale di Tallinn non dà una risposta rigida, ma indica chiaramente che la linea di demarcazione passa proprio da lì: capacità e effetti, non solo il mezzo tecnico usato.

Il rischio vero: ci stiamo abituando alla guerra (cyber) anche in Europa

Dal punto di vista tecnico, l’episodio polacco conferma una tendenza che Eset e altri osservatori descrivono da tempo: Sandworm continua a usare regolarmente wiper contro obiettivi di infrastrutture critiche, in particolare in Ucraina, e ora allarga il raggio ad altri Paesi europei. Nell’ultimo APT Activity Report, che copre il periodo aprile–settembre 2025, i ricercatori notano come gli attacchi distruttivi del gruppo contro enti ucraini restino “regolari”.

Il problema è che questo tipo di notizie rischia di scivolare nel rumore di fondo. Un attacco alla rete elettrica di un Paese Nato diventa una breaking news per qualche ora, poi scompare dalle prime pagine. Il fatto che “non sia successo niente” – nessun blackout, nessun ospedale al buio – viene letto come rassicurante, mentre dal punto di vista strategico dovrebbe essere l’esatto contrario: qualcuno ha appena testato un’arma capace, almeno in teoria, di spegnere la luce a un intero Paese.

È un meccanismo di normalizzazione: ci si abitua a livelli di aggressività cyber che dieci anni fa sarebbero stati letti come veri e propri atti ostili. Nel 2015 e nel 2016 i blackout ucraini furono trattati da molti come episodi gravi ma “locali”, legati a una situazione di conflitto limitato nel Donbass. Con gli anni, analisi tecniche e documenti accademici li hanno invece inseriti in una sequenza di mosse preparatorie a un confronto molto più ampio, culminato con l’invasione del 2022.

Se oggi l’uso di un wiper contro la rete di un alleato Nato non suscita un dibattito politico profondo su soglia dell’uso della forza, deterrenza e risposta collettiva, significa che quella soglia, nella percezione pubblica e talvolta anche istituzionale, si è già spostata più in alto.

Energia europea nel mirino: cosa cambia per noi

Per l’Europa, e per l’Italia, il caso polacco è un alert. La combinazione tra reti elettriche sempre più digitalizzate, generazione distribuita da rinnovabili e interconnessioni transfrontaliere aumenta la superficie d’attacco. Studi recenti sui cyberattacchi all’energia mostrano una crescita di intensità e sofisticazione, con episodi mirati proprio alle infrastrutture di potenza.

Sul piano normativo l’ue si è mossa: direttiva Nis2, direttiva Cer sulle infrastrutture critiche e il nuovo Network Code on Cybersecurity nel settore elettrico rafforzano obblighi e standard di resilienza per operatori e gestori di rete. Ma l’esperienza ucraina e il caso polacco suggeriscono che le norme non bastano: servono investimenti continui in segmentazione delle reti, monitoraggio industriale, esercitazioni congiunte tra operatori, autorità di regolazione e forze armate.

ile uso della forza. È su questa soglia – giuridica, tecnica e politica – che si giocherà la credibilità delle politiche di cyber-difesa europee nei prossimi anni.

如有侵权请联系:admin#unsafe.sh